本日、新しい SQL インジェクション (SQLi) の脆弱性に関する情報がオンラインで共有されたことを受け、Progress は MOVEit Transfer の顧客に対し、環境へのすべての HTTP アクセスを制限するよう警告しました。

この新たな重大なセキュリティバグに対処するパッチはまだ提供されていないが、現在テスト中であり、「間もなく」リリースされる予定だという。

「Progress は、特権の昇格や環境への不正アクセスにつながる可能性のある MOVEit Transfer の脆弱性を発見しました」と述べています。

「新たに公開された脆弱性を考慮して、MOVEit CloudのHTTPSトラフィックを停止しており、すべてのMOVEit Transfer顧客に対し、パッチが完成するまでの間、環境を保護するためにHTTPとHTTPSのトラフィックを直ちに停止するよう求めている」と付け加えた。

影響を受ける MOVEit Transfer バージョンのセキュリティ アップデートがリリースされるまで、Progress は一時的な回避策として、ポート 80 および 443 で MOVEit Transfer への HTTP および HTTPS トラフィックを拒否するようにファイアウォール ルールを変更することを「強く」推奨しています。

ユーザーは Web UI 経由で自分のアカウントにログインできなくなりますが、SFTP および FTP/s プロトコルは引き続き期待どおりに機能するため、ファイル転送は引き続き利用できます。

管理者は、リモート デスクトップ経由で Windows サーバーに接続し、https://localhost/ にアクセスして MOVEit Transfer にアクセスすることもできます。

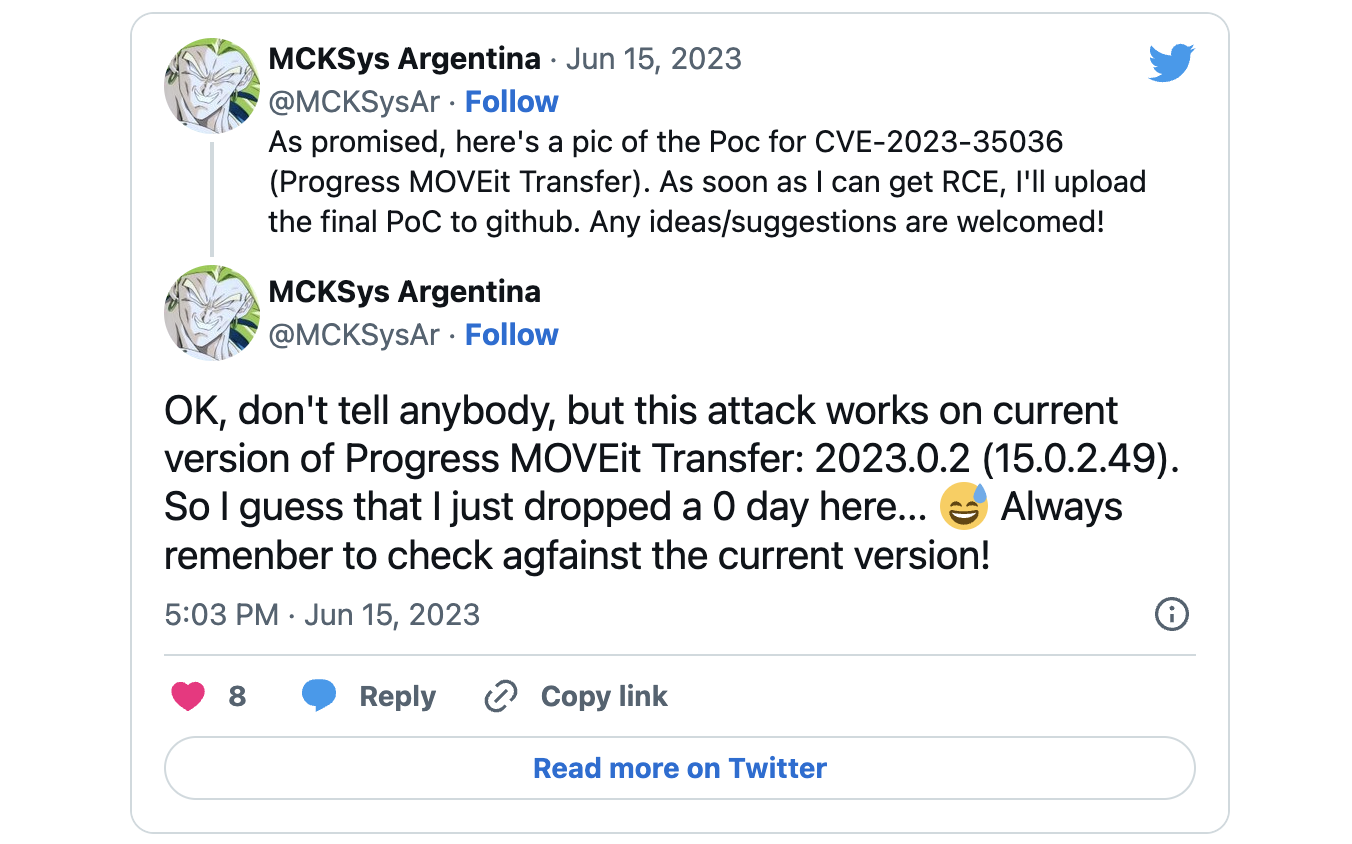

Progress は、この新しい SQLi の欠陥の詳細が共有された場所を明らかにしませんでしたが、少なくとも 1 人のセキュリティ研究者が、新しい MOVEit Transfer のゼロデイ バグの概念実証エクスプロイト コードと思われる情報を Twitter で共有しました。

研究者は、Progress からのこの新しい警告は、彼らが取り組んでいる PoC に関連していると信じていると語った。

「私はRCEを達成していません。この脆弱性は以前の脆弱性を回避するものではありません。独自の攻撃経路を持っています」と研究者は付け加えた。

また、この脆弱性はハントレス社の上級セキュリティ研究員であるジョン・ハモンド氏の協力を得て、すでにプログレス社に開示されていたとも言われており、この開示も同社の警告を促した可能性が高い。

本日の警告は、金曜日に公開された別の勧告に続くもので、この勧告では、まとめてCVE-2023-35036として追跡され、Progress が脆弱性として悪用された欠陥 (CVE-2023-34362) に対するパッチを発行した 5 月 31 日に開始されたセキュリティ監査後に発見された重大な SQL インジェクションの脆弱性を明らかにしました。 Clop ランサムウェア ギャングによるデータ盗難攻撃のゼロデイ攻撃。

CVE-2023-35036 は MOVEit Transfer のすべてのバージョンに影響を与え、認証されていない攻撃者がパッチが適用されていないインターネットに公開されたサーバーを侵害して顧客情報を盗む可能性があります。

Clop ランサムウェア集団はCVE-2023-34362 攻撃の犯行声明を出し、「数百社」の MOVEit サーバーに侵入した疑いがあると述べました。

クロール氏はまた、クロップ氏が2021年からパッチが適用されたMOVEitゼロデイのエクスプロイトと、少なくとも2022年4月から侵害されたMOVEitサーバーから盗まれたデータを抜き出す方法をテストしていたという証拠も発見した。

Clop は、2020 年 12 月のAccellion FTAサーバーの侵害、2021 年のSolarWinds Serv-Uマネージド ファイル転送攻撃、2023 年 1 月のGoAnywhere MFTサーバーの広範な悪用など、マネージド ファイル転送プラットフォームをターゲットとした他の広範な影響を与えるキャンペーンに関連しているとされています。

影響を受ける組織はすでに恐喝されている

水曜日、Clop ギャングは、MOVEit データ盗難攻撃の影響を受けた組織の名前をダークウェブのデータ漏洩サイトに掲載し、 恐喝を開始しました。

上場企業のうち、英国の多国籍石油・ガス会社シェル、ジョージア大学 (UGA) およびジョージア大学システム (USG)、ユナイテッドヘルスケア ステューデント リソース (UHSR)、ハイデルベルガー ドラック、およびランダル グリーンパークスの 5 社は、その後、次のことを確認しました。攻撃の影響を受けました。

MOVEit Transfer 侵害を既に明らかにしている他の組織には、 Zellis (およびその顧客である BBC、Boots、Aer Lingus、 アイルランドの HSE )、 Ofcam 、 ノバスコシア州政府、 米国ミズーリ州、 米国イリノイ州、米国大学が含まれます。ロチェスター、 米国内科医局、 BORN オンタリオ、 エクストリーム ネットワークス。

CNN の報道によると、本日、米国サイバーセキュリティ・インフラセキュリティ庁 (CISA) も、複数の米国連邦機関が侵害されたことを明らかにしました。フェデラル・ニュース・ネットワークによると、米国エネルギー省 (DOE) の 2 つの組織も侵害されました。

Comments