最近表面化した「Rhysida」として知られるランサムウェア作戦の背後にいる攻撃者が、チリ軍 (Ejército de Chile) のネットワークから盗んだ文書であると主張する文書をオンラインに漏洩しました。

チリのサイバーセキュリティ企業CronUpが共有した声明によると、この情報漏えいは、5月27日の週末に発見されたセキュリティインシデントによってチリ軍のシステムが影響を受けたことをチリ軍が5月29日に確認した後に発生した。

ネットワークは侵害後に隔離され、軍事セキュリティの専門家が影響を受けたシステムの復旧プロセスを開始した。

軍はこの事件をチリの統合参謀本部と国防省のコンピュータセキュリティインシデント対応チーム(CSIRT)に報告した。

攻撃が明らかにされてから数日後、地元メディアは、陸軍伍長がランサムウェア攻撃への関与で逮捕、起訴されたと報じた。

Rhysida ランサムウェア ギャングは、最初にデータ漏洩サイトに追加して攻撃を主張した後、チリ軍のネットワークから盗んだと主張する全データの 30% を公開しました。

「Rhysida ランサムウェアは約 360,000 件のチリ軍文書を公開しました (そして、彼らによると、それはわずか 30 %)」と CronUp のセキュリティ研究者 German Fernández 氏は述べています。

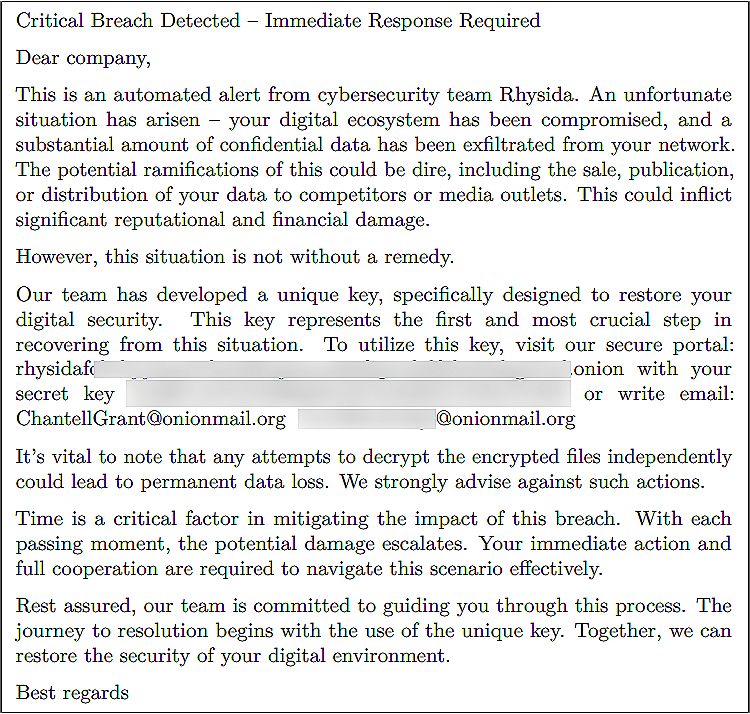

Rhysida ランサムウェア ギャングは、被害者のネットワークを保護することを目的とした「サイバーセキュリティ チーム」を自称しており、 2023 年 5 月 17 日にMalwareHunterTeam によって初めて発見されました。

それ以来、ランサムウェア グループはダークウェブ データ漏洩サイトにすでに 8 人の被害者を追加し、そのうち 5 人について盗まれたすべてのファイルを公開しました。

SentinelOneによると、Rhysida の脅威アクターは、最初に Cobalt Strike または同様のコマンドアンドコントロール (C2) フレームワークを導入した後、フィッシング攻撃を通じてターゲットのネットワークに侵入し、侵害されたシステムにペイロードをドロップしています。

これまでに分析されたサンプルは、このギャングのマルウェアが ChaCha20 アルゴリズムを使用していることを示しています。このアルゴリズムは、他のほとんどのランサムウェア株にデフォルトで備わっている機能が欠けているため、まだ開発中です。

実行すると、cmd.exe ウィンドウが起動し、ローカル ドライブのスキャンが開始され、被害者のファイルを暗号化した後、CriticalBreachDetected.pdf という名前の PDF 身代金メモが投下されます。

被害者はギャングの Tor リーク ポータルにリダイレクトされ、そこで身代金メモの一意の識別子を入力して支払い手順にアクセスするよう指示されます。

「ペイロードには、現在のランサムウェアの代名詞である VSS の削除など、多くの汎用機能が欠けています」と SentinelOne は述べています。

「とはいえ、このグループは、抜き取ったデータを公に配布すると被害者を脅迫しており、現代の多重恐喝グループと同じような状況にある。」

Comments