「ProxyShellMiner」と呼ばれる新しいマルウェアは、Microsoft Exchange ProxyShell の脆弱性を悪用して、Windows ドメイン全体に暗号通貨マイナーを展開し、攻撃者に利益をもたらします。

ProxyShell は、2021 年に Microsoft によって発見され、修正された 3 つの Exchange の脆弱性の名前です。これらの脆弱性が連鎖すると、認証されていないリモート コードの実行が可能になり、攻撃者は Exchange サーバーを完全に制御して、組織のネットワークの他の部分にピボットできます。

Morphisec が確認した攻撃では、攻撃者は CVE-2021-34473 および CVE-2021-34523 として追跡されている ProxyShell の欠陥を悪用して、組織のネットワークへの初期アクセスを取得します。

次に、攻撃者は .NET マルウェア ペイロードをドメイン コントローラーの NETLOGON フォルダーにドロップして、ネットワーク上のすべてのデバイスでマルウェアが実行されるようにします。

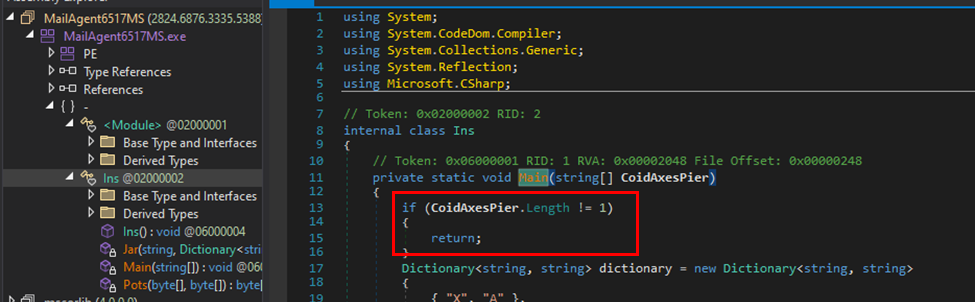

マルウェアがアクティブになるには、XMRig マイナー コンポーネントのパスワードとしても機能するコマンド ライン パラメーターが必要です。

「ProxyShellMiner は、組み込み辞書、XOR 復号化アルゴリズム、およびリモート サーバーからダウンロードした XOR キーを使用します」と、 Morphisec のレポートは説明しています。

「次に、C# コンパイラ CSC.exe と “InMemory” コンパイル パラメータを使用して、次の組み込みコード モジュールを実行します。」

次のフェーズでは、マルウェアは「DC_DLL」という名前のファイルをダウンロードし、.NET リフレクションを実行して、タスク スケジューラ、XML、および XMRig キーの引数を抽出します。 DLL ファイルは、追加ファイルの復号化に使用されます。

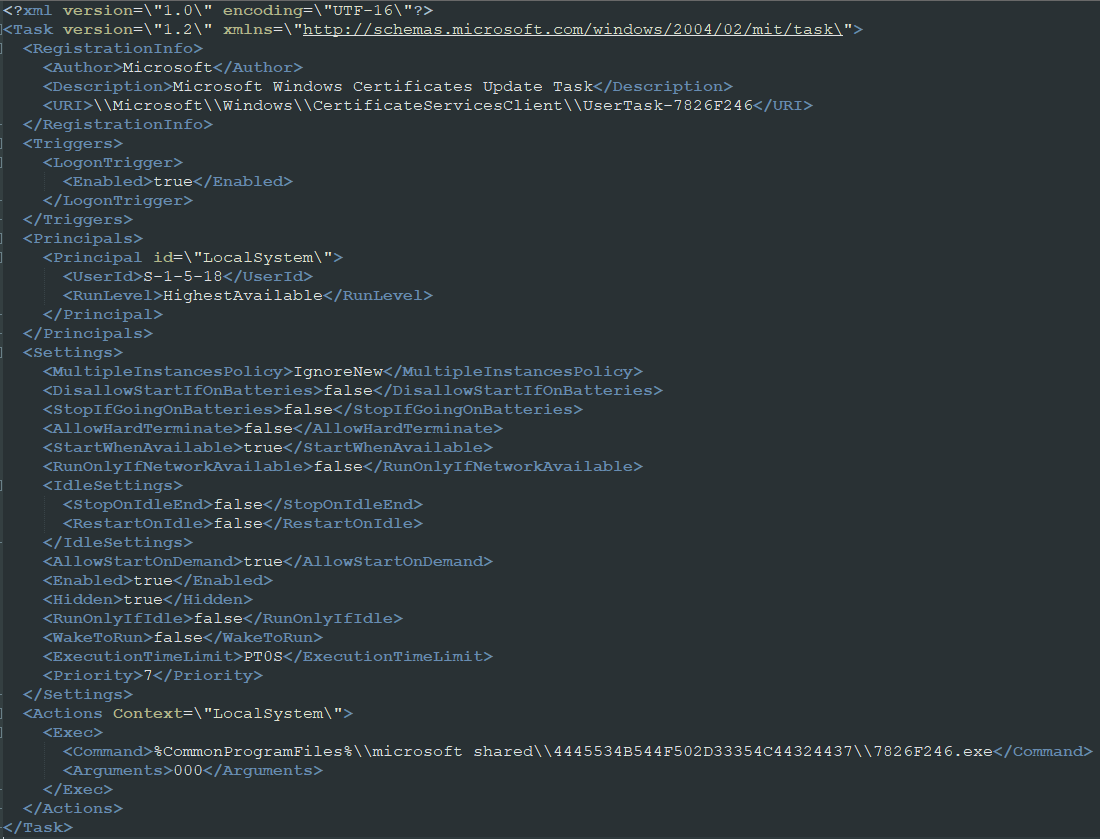

2 番目のダウンローダは、ユーザーのログイン時に実行するように構成されたスケジュールされたタスクを作成することにより、感染したシステムに持続性を確立します。最後に、2 番目のローダーが他の 4 つのファイルと共にリモート リソースからダウンロードされます。

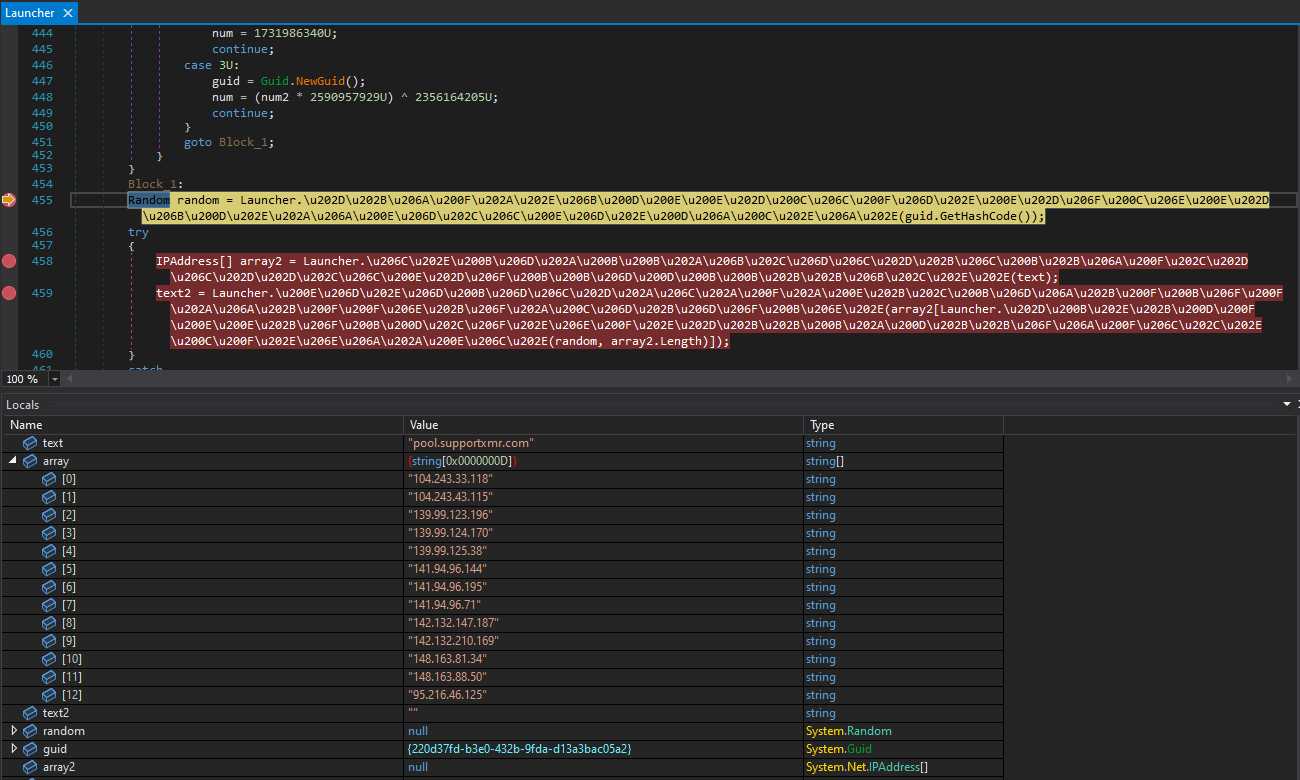

このファイルは、「プロセス ハロウイング」と呼ばれる手法を使用して、侵害されたシステムにインストールされているブラウザのうち、どのブラウザを使用してマイナーをメモリ空間に挿入するかを決定します。その後、ハードコーディングされたリストからランダムなマイニング プールを選択し、マイニング アクティビティを開始します。

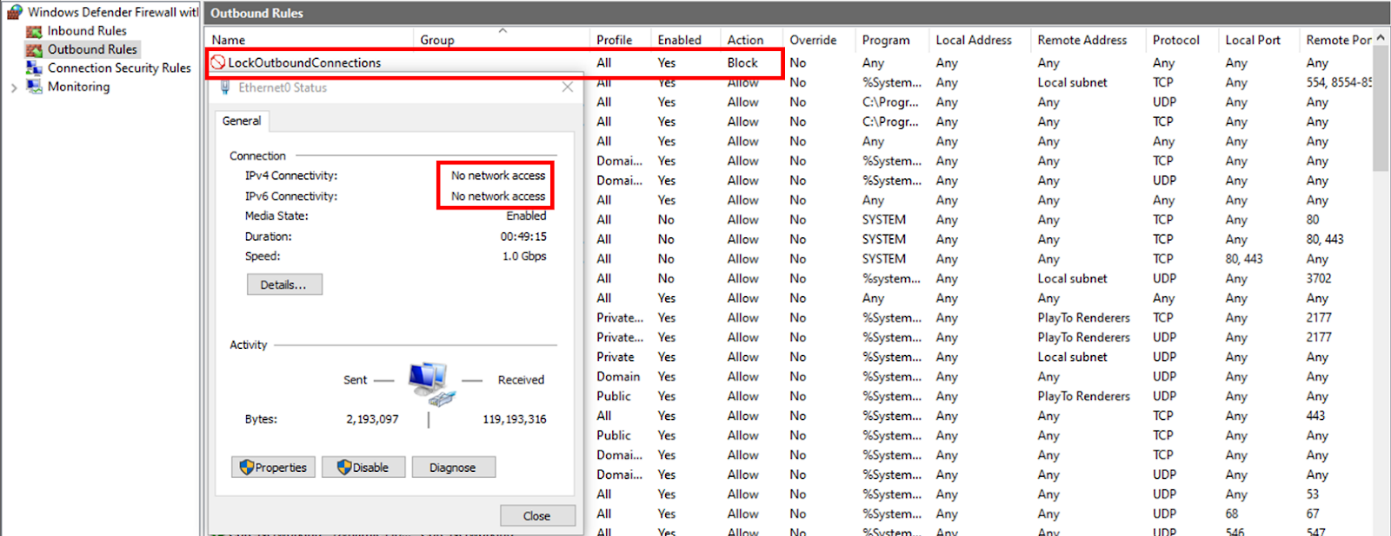

攻撃チェーンの最後の手順は、すべての Windows ファイアウォール プロファイルに適用されるすべての送信トラフィックをブロックするファイアウォール規則を作成することです。

これの目的は、防御者が感染マーカーを検出したり、侵害されたシステムからの潜在的な侵害に関するアラートを受信したりする可能性を低くすることです。

プロセスの実行時の動作を監視するセキュリティ ツールを回避するために、マルウェアは、ファイアウォール ルールを作成する前に、ブラウザがハロウイングしてから少なくとも 30 秒待機します。おそらく、マイナーは、セキュリティ ツールによって監視されていないバックドアを介してマイニング プールと通信し続けている可能性があります。

Morphisec は、このマルウェアの影響は、サービスの停止、サーバーのパフォーマンスの低下、コンピューターの過熱を引き起こすだけではないと警告しています。

攻撃者がネットワークに足場を築くと、バックドアの展開からコードの実行まで、あらゆることを実行できます。

ProxyShellMiner 感染のリスクに対処するために、Morphisec はすべての管理者に、利用可能なセキュリティ アップデートを適用し、包括的かつ多面的な脅威検出および防御戦略を使用するようアドバイスします。

Comments