ハッキング フォーラムで、BlackLotus という名前の新しい UEFI ブートキットと思われるものが販売されていることがわかりました。BlackLotus は、通常、国家が支援する脅威グループに関連する機能を備えた悪意のあるツールです。

UEFI ブートキットはシステム ファームウェアに埋め込まれており、マルウェアは起動シーケンスの初期段階で読み込まれるため、オペレーティング システム内で実行されているセキュリティ ソフトウェアには認識されません。

この Windows ブートキットのライセンスを必要とするサイバー犯罪者は 5,000 ドルを支払わなければなりませんが、攻撃者は、再構築しても 200 ドルしか戻らないと述べています。

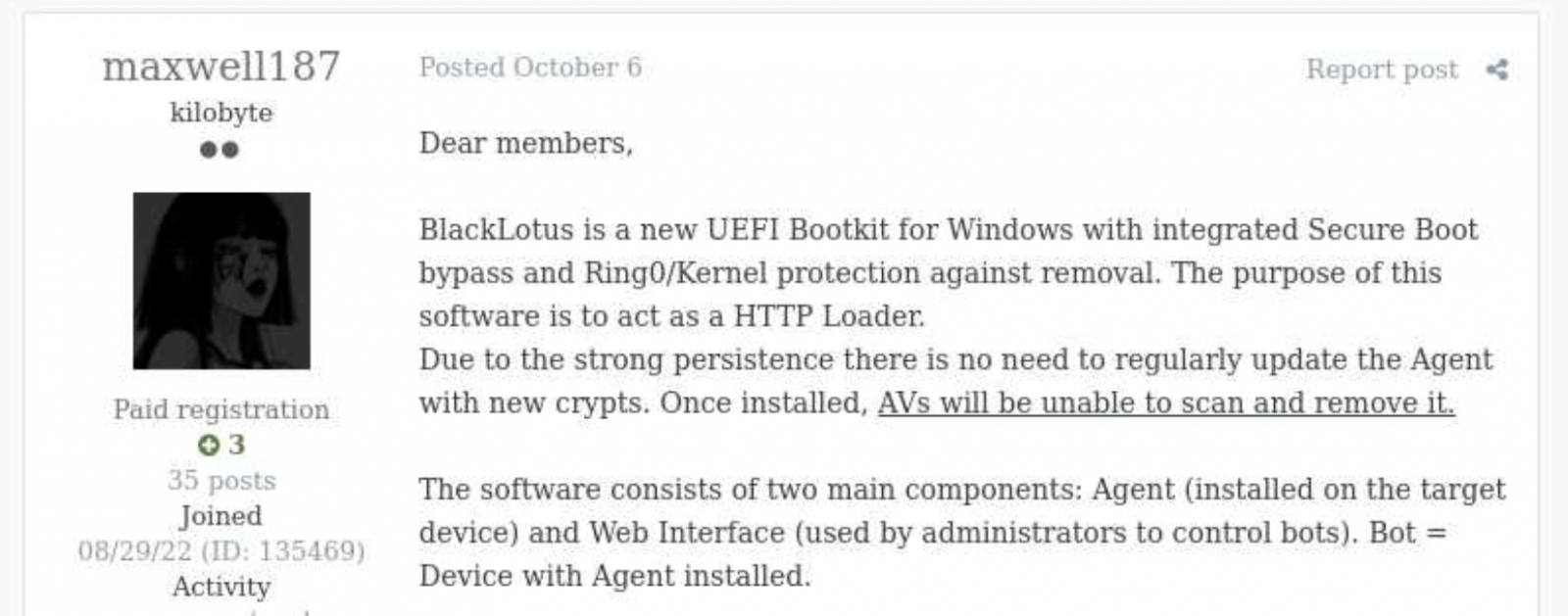

販売者によると、BlackLotus には統合されたセキュア ブート バイパス機能があり、削除に対する Ring0/Kernel 保護機能が組み込まれており、リカバリ モードまたはセーフ モードで起動します。

BlackLotus には、アンチ仮想マシン (アンチ VM)、アンチデバッグ、およびマルウェア分析の試みをブロックするコード難読化機能が付属していると主張しています。

販売者はまた、ブートキットは正当なプロセス内で SYSTEM アカウントで実行されるため、セキュリティ ソフトウェアはブートキットを検出して殺すことができないと主張しています。

さらに、インストール後のディスク上のサイズがわずか 80 kb のこの小さなブートキットは、Hypervisor-Protected Code Integrity (HVCI) や Windows Defender などの組み込みの Windows セキュリティ保護を無効にし、ユーザー アカウント制御 (UAC) をバイパスできます。

「ソフトウェア自体とセキュア ブート バイパスはベンダーに依存せずに機能します。セキュア ブートが使用されている場合、脆弱な署名付きブートローダーを使用してブートキットがロードされます」と、潜在的な「顧客」が特定のファームウェアで動作するかどうか尋ねたとき、攻撃者は説明しました。

「この脆弱性を UEFI 失効リストに追加してパッチを適用することは、現時点では不可能です。この脆弱性は、現在も使用されている何百ものブートローダーに影響を与えるからです。」

APT レベルのマルウェアがより広く利用可能に

Kaspersky の主任セキュリティ研究者である Sergey Lozhkin は、BlackLotus が犯罪フォーラムで宣伝されていることも発見し、この種の機能は通常、国家が支援するハッキング グループのみが利用できるため、これは重大な動きであると警告しました。

「これらの脅威とテクノロジーは、高度で持続的な脅威を開発している人々、主に政府のみがアクセスできました。現在、この種のツールは、フォーラム全体で犯罪者の手に渡っています」と述べています。

他のセキュリティ アナリストは、あらゆるサイバー犯罪者が利用できる BlackLotus の幅広い利用可能性を、既製のマルウェアで APT レベルの機能を利用できるようにするための飛躍として、十分な資金を備えているとタグ付けしました。

Eclypsium の CTO である Scott Scheferman 氏は、次のように警告しています。

「このトレードクラフトがロシアの GRU や APT 41 (中国関連) などの APT に追いやられていたことを考えると、これまでの犯罪の発見 (Trickbot の Trickboot モジュールなど) を考えると、これは少し「飛躍」したことを表しています。使いやすさ、スケーラビリティ、アクセシビリティ、そして最も重要なこととして、永続性、回避、および/または破壊の形ではるかに大きな影響を与える可能性があります。」

ただし、Scheferman 氏は、サンプルが見つかるまで、機能セットが完成しているかどうか、または生産準備が整っているかどうかを判断する方法はないと述べています。

「また、私たちまたは誰かがこのマルウェアのサンプルを入手し、ラボの本番環境に近いボックスで実行するまで、まだショータイムの準備ができていない可能性が常にあることに注意する必要があります。その機能の特定の側面が正しく機能していないか、全体が詐欺である可能性さえあります」と彼は付け加えました.

これが確認された場合、BlackLotus は、Bring Your Own Driver (BYOVD) 攻撃で使用される可能性のある署名されていないドライバーをロードするためにも使用される可能性があるため、懸念される傾向になります。

ここ数週間、このような攻撃は、 国家が支援するハッカー グループ、 ランサムウェア ギャング、 未知の攻撃者など、さまざまな脅威アクターに関連付けられています。

Comments