ある脅威研究者が、複数の製造終了D-Linkネットワーク接続ストレージ(NAS)デバイスモデルに、任意のコマンドインジェクションおよびハードコードされたバックドアの新たな欠陥を公表した。

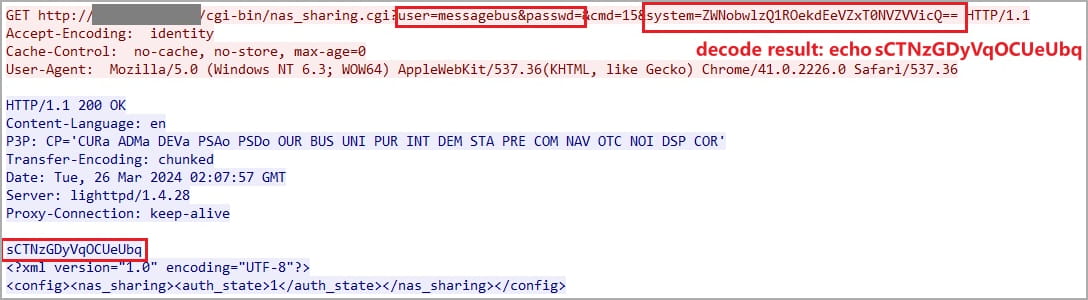

この欠陥を発見した研究者「Netsecfish」は、この問題は「/cgi-bin/nas_sharing.cgi」スクリプト内に存在し、HTTP GET Request Handlerコンポーネントに影響を及ぼすと説明している。

CVE-2024-3273として追跡されているこの欠陥の2つの主な問題は、ハードコードされたアカウント(ユーザー名:”messagebus “と空のパスワード)を通じて容易になるバックドアと、”system “パラメーターを介したコマンドインジェクションの問題である。

連鎖すると、攻撃者は誰でもリモートでデバイス上のコマンドを実行できる。

コマンドインジェクションの不具合は、HTTP GETリクエストによって “system “パラメータにbase64エンコードされたコマンドが追加され、それが実行されることで発生します。

「この脆弱性の悪用に成功すると、攻撃者がシステム上で任意のコマンドを実行し、機密情報への不正アクセス、システム設定の変更、サービス拒否状態に陥る可能性がある」と研究者は警告している。

CVE-2024-3273 の影響を受けるデバイスモデルは以下の通りです:

- DNS-320L バージョン 1.11、バージョン 1.03.0904.2013、バージョン 1.01.0702.2013

- DNS-325 バージョン 1.01

- DNS-327L バージョン1.09、バージョン1.00.0409.2013

- DNS-340L バージョン1.08

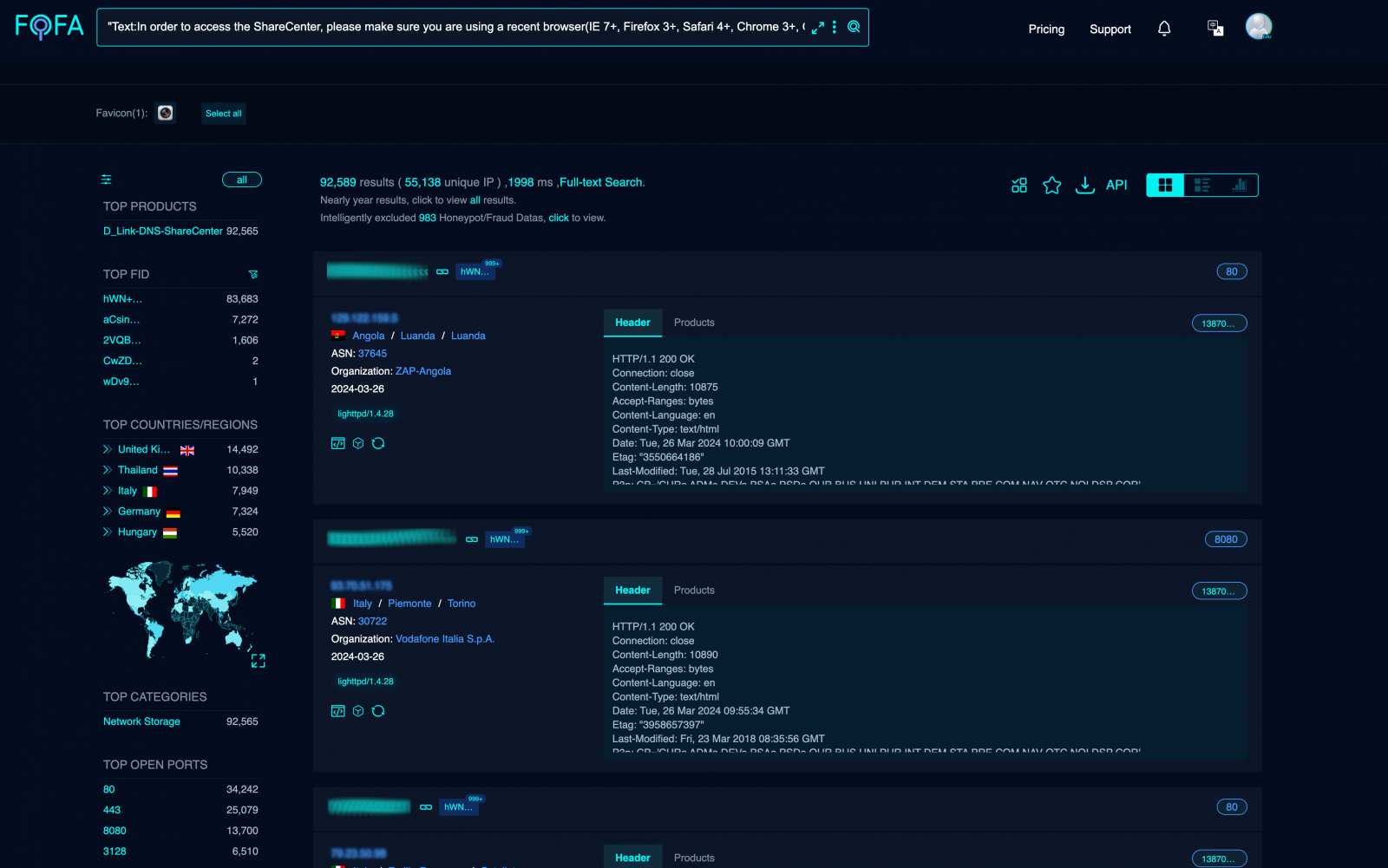

Netsecfishによると、ネットワークスキャンにより、92,000台以上の脆弱なD-Link NASデバイスがオンラインで公開され、これらの欠陥による攻撃を受ける可能性があるという。

パッチは提供されていない

この欠陥とパッチがリリースされるかどうかについてD-Linkに問い合わせたところ、ベンダーは、これらのNASデバイスは耐用年数(EOL)に達しており、サポートは終了しているとのことだった。

「D-Linkのネットワーク・アタッチド・ストレージはすべて、何年も前からEnd of LifeおよびOof Service Lifeとなっており、これらの製品に関連するリソースは開発を終了しており、もはやサポートされていません。

「D-Linkは、これらの製品を引退させ、ファームウェアの更新を受ける製品に置き換えることを推奨します。

広報担当者はまた、影響を受けたデバイスには、現行モデルのような自動オンライン・アップデート機能や通知を配信するカスタマー・アウトリーチ機能がないと述べた。

そのため、ベンダーは昨日発表したセキュリティ速報で、この欠陥と、これらのデバイスを直ちに引退させるか交換する必要性について注意を喚起するにとどまった。

D-Linkはレガシーデバイス専用のサポートページを開設し、所有者はアーカイブを閲覧して最新のセキュリティとファームウェアのアップデートを見つけることができる。

たとえCVE-2024-3273のような新たに発見された問題に対処できないとしても、時代遅れのハードウェアをどうしても使いたいという人は、少なくとも利用可能な最新のアップデートを適用すべきである。

さらに、NASデバイスは、データを盗んだり、ランサムウェア攻撃で暗号化したりするためによく狙われるため、決してインターネットに公開すべきではない。

Comments