悪意のある Rilide Stealer Chrome ブラウザ拡張機能が、暗号通貨ユーザーと企業従業員をターゲットにして認証情報と暗号通貨ウォレットを盗む新しいキャンペーンに戻ってきました。

Rilide は、Chrome、Edge、Brave、Opera などの Chromium ベースのブラウザ用の悪意のあるブラウザ拡張機能であり、Trustwave SpiderLabs が 2023 年 4 月に最初に発見しました。

最初に発見されたとき、Rilide ブラウザ拡張機能は正規の Google ドライブ拡張機能になりすまして、ブラウザをハイジャックし、すべてのユーザー アクティビティを監視し、メール アカウントの認証情報や暗号通貨資産などの情報を盗み出しました。

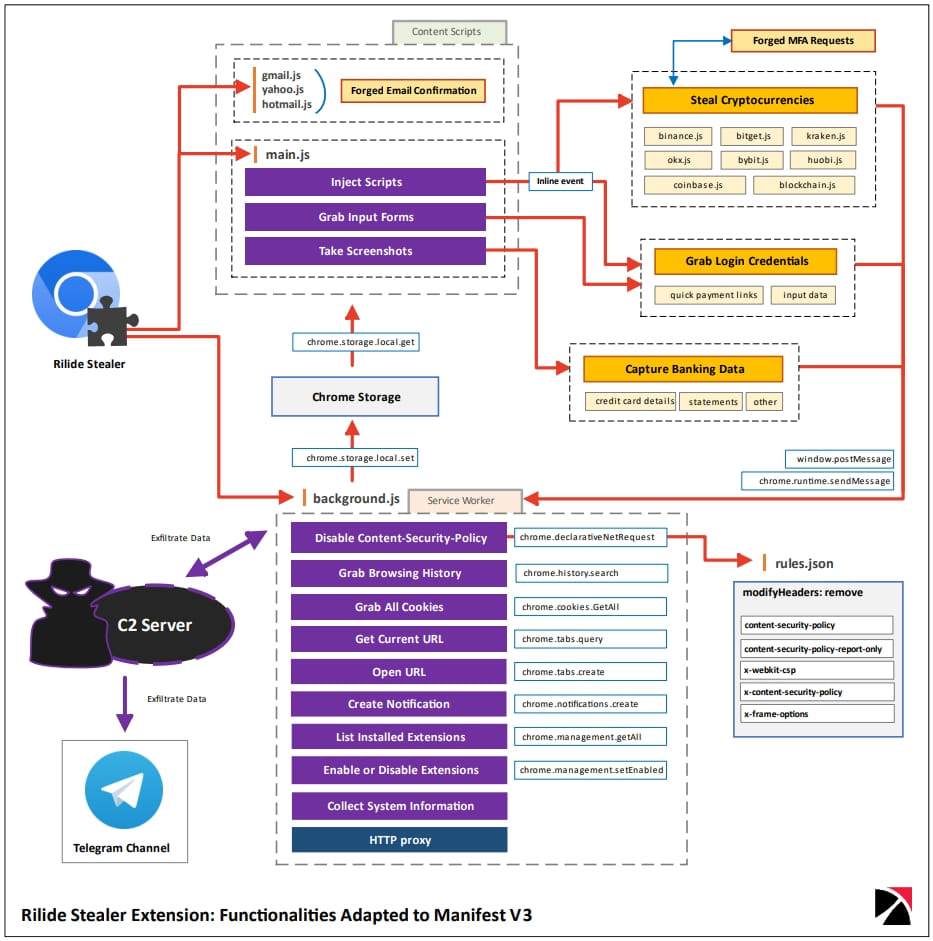

Trustwave Spiderlabs は、Chrome Extension Manifest V3 をサポートする Rilide の新しいバージョンを発見しました。これにより、Google の新しい拡張機能仕様によって導入された制限を克服できるようになり、検出を回避するための追加のコード難読化が追加されました。

さらに、最新の Rilide マルウェア拡張機能は銀行口座も標的にするようになりました。 Telegram チャネルを介して、または事前に決められた間隔でスクリーンショットをキャプチャし、C2 サーバーに送信することで、盗まれたデータを抜き出すことができます。

Palo Alto 拡張機能の偽装

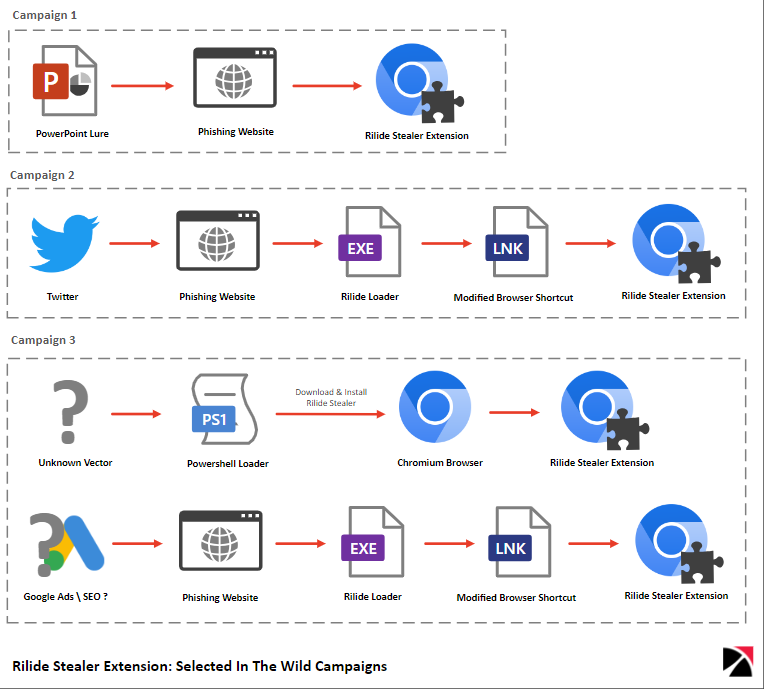

Trustwave の報告によると、Rilide は進行中の複数のキャンペーンで拡散しており、これはハッカー フォーラムで販売されている汎用マルウェアであるため、さまざまな脅威アクターによって実行されている可能性があります。

1 つのキャンペーンは、主にオーストラリアと英国のユーザーに焦点を当て、インジェクション スクリプトを使用して、複数の銀行、決済プロバイダー、電子メール サービス プロバイダー、仮想通貨交換プラットフォーム、VPN、クラウド サービス プロバイダーをターゲットにしています。

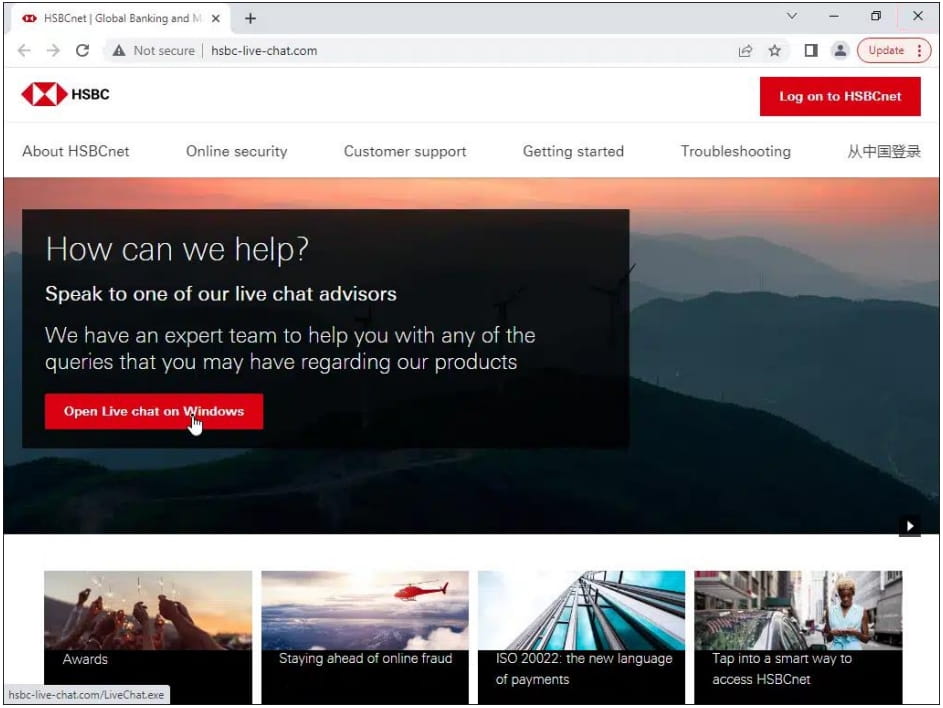

アナリストは、タイポスクワッティング ドメインを使用し、信頼できる検索エンジンで SEO ポイズニングを介して宣伝し、銀行やサービス プロバイダーになりすまして被害者をだましてフィッシング フォームにアカウントの資格情報を入力させる 1,500 以上のフィッシング ページを発見しました。

出典: トラストウェーブ

別のケースでは、パロアルトの GlobalProtect アプリなどの VPN アプリやファイアウォール アプリを宣伝するフィッシングメールを介してユーザーが感染します。

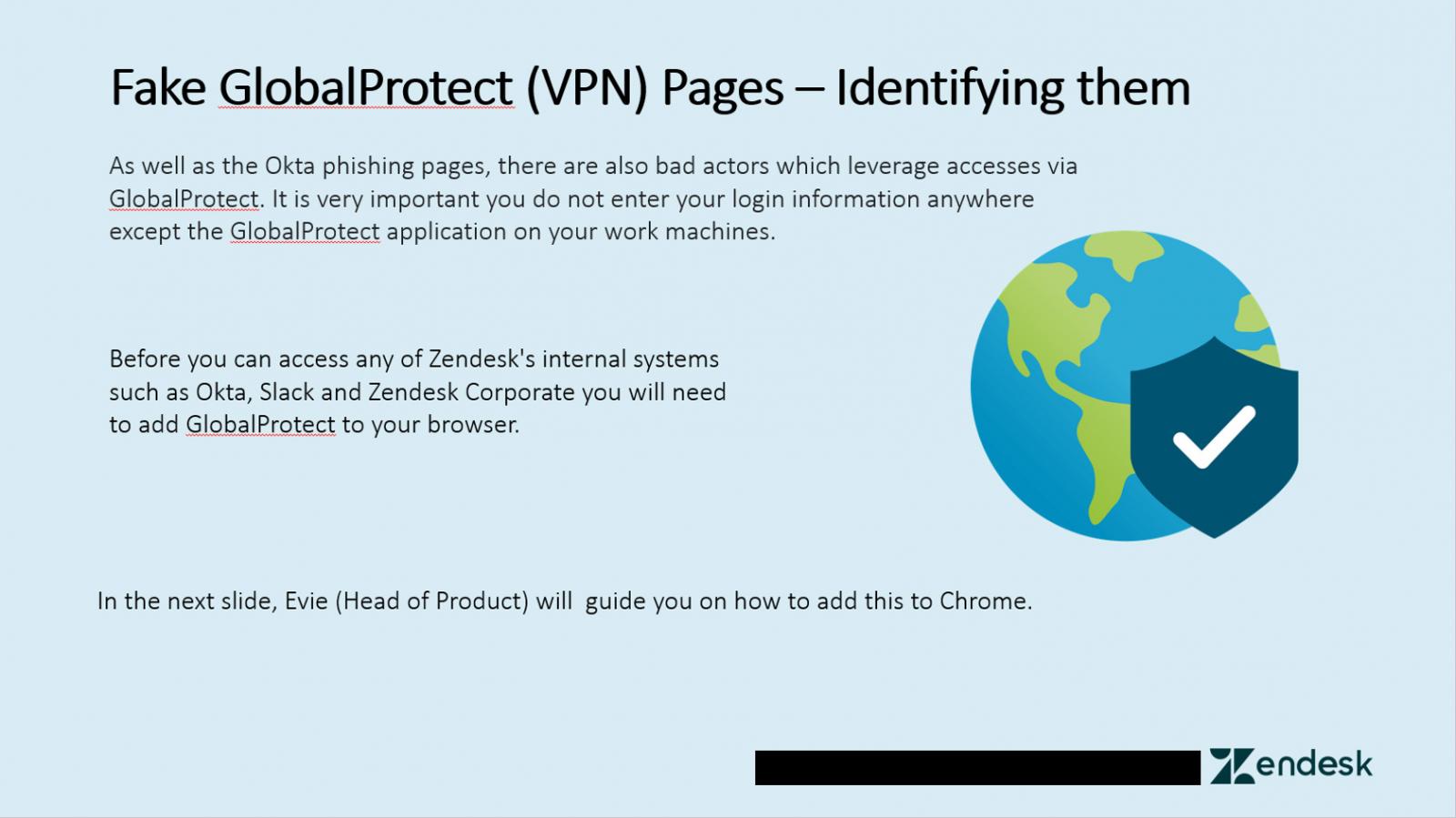

このキャンペーンで、Trustwave は、巧妙にセキュリティ警告を装ってユーザーを拡張機能のインストールに誘導する、ZenDesk 従業員をターゲットにした PowerPoint プレゼンテーションを発見しました。

このプレゼンテーションには、脅威アクターが GlobalProtect になりすましてマルウェアを配布していることを警告するスライドが含まれており、ユーザーがガイドの手順に従って正しいソフトウェアをインストールする必要がある手順が示されています。

ただし、これは実際には、ターゲットのユーザーに悪意のある Rilide 拡張機能をインストールさせるためのソーシャル エンジニアリングのトリックです。

出典: トラストウェーブ

最後に、Trustwave は、偽の P2E (Play To Earn) ブロックチェーン ゲームのフィッシング Web サイトに被害者を誘導する、Twitter 上で実行されているキャンペーンを発見しました。ただし、これらのサイトのインストーラーは代わりに Rilide 拡張機能をインストールするため、攻撃者が被害者の暗号通貨ウォレットを盗むことができます。

出典: トラストウェーブ

配布キャンペーンに関係なく、インストール時に拡張機能は攻撃者のサーバーと通信し、次のコマンドのいずれかを受け取ります。

- extension – インストールされている拡張機能のリストから拡張機能を有効または無効にします。

- 情報– システムとブラウザの情報を C2 サーバーに送信します。すべての構成設定を取得します。

- プッシュ– 指定したメッセージ、タイトル、アイコンを含む通知を作成します。通知をクリックすると、C2 サーバーからの URL を含む新しいタブが開きます。

- Cookie – すべてのブラウザの Cookie を取得し、C2 サーバーに送信します。

- スクリーンショット– 現在のウィンドウで現在アクティブなタブの表示領域をキャプチャします。

- url – 指定された URL で新しいタブを作成します。

- current_url – アクティブなタブから URL を取得します。

- 履歴– 過去 30 日間の閲覧履歴を取得します。

- インジェクション– 特定の URL に適用するインジェクション コードを取得します。

- 設定– プロキシ、グラバー、テレグラム設定の構成を取得します。

- プロキシ– プロキシを有効または無効にします。脅威アクターは、「CursedChrome」ツールのプロキシ実装を使用して、被害者として認証された Web を閲覧できるようにします。

- Screenshot_rules – 指定された時間間隔でモジュールがスクリーンショットを取得するためのルールのリストを更新します。

この広範なコマンド セットを使用すると、攻撃者はさまざまな情報を盗み、その情報を暗号ウォレットに使用したり、オンライン アカウントにアクセスしたりすることができます。

マニフェスト V3 バイパス

Google の新しい標準により、 2023 年 1 月以降、古い拡張機能が機能しなくなることが防止されているため、Rilide の Manifest V3 への適応は、その運用と成功に不可欠です。

Manifest V3 は、拡張機能によるユーザー ネットワーク リクエストへのアクセスを制限し、リモート ソースからのコードの読み込みを防ぎ、すべてのネットワーク リクエストの変更を拡張機能からブラウザに移動します。

Rilide はリモートでホストされる JS スクリプトのインジェクションに依存しているため、このことが影響します。そのため、その作成者は、Google の要件を回避する公開されている技術を組み合わせて実装する必要がありました。

たとえば、Trustwave のアナリストは、新バージョンではインライン イベントを使用して悪意のある JavaScript を実行し、Declarative Net Requests API を悪用してコンテンツ セキュリティ ポリシー (CSP) によって導入された XSS 防止メカニズムを回避していると報告しています。

Rilide は、マニフェスト V3 ポリシーが厳密に適用される Chrome ウェブストア経由では配布されないため、作成者はリモートでホストされているコードを実行するための回避策を実装できます。

出典: トラストウェーブ

ハッカーの間で人気を集める

Trustwave の研究者らは、Rilide に複数のドロッパーが使用されているのを観察しています。これは、このマルウェアが 5,000 ドルでサイバー犯罪者に販売されており、サイバー犯罪者は独自の配布方法を考案する必要があるという事実によって説明されています。

さらに、地下フォーラムで本物である可能性のある Rilide のソース コードがいくつか漏洩し、マルウェアのソース コードが多くのハッカーにさらされています。

これらすべてにより、実際の環境に多様性が加わり、Rilide キャンペーンのマッピングと追跡が困難になります。

このマルウェアの元の作成者が悪意のある Chrome 拡張機能の改良を続けているため、Rilide の実際の活動が衰える可能性は低いです。

Comments