VMware は 2 週間前に公開したセキュリティ アドバイザリを更新し、パッチが適用されたリモート コード実行を可能にする重大な脆弱性が積極的に攻撃に悪用されていると顧客に警告しました。

「VMware は、CVE-2023-20887 の悪用が実際に行われていることを確認しました」と同社は本日発表しました。

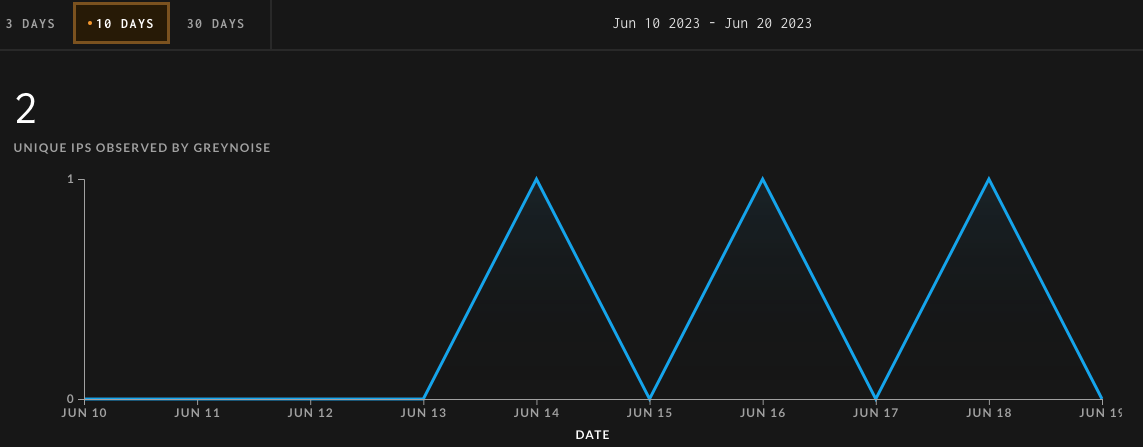

この通知は、サイバーセキュリティ企業 GreyNoise からの複数の警告に続くもので、最初の警告は VMware がセキュリティ上の欠陥にパッチを当てた6 月 15 日から 1 週間後、セキュリティ研究者の Sina Kheirkhah が技術的な詳細と概念実証のエクスプロイト コードを共有してからわずか 2 日後に発行されました。

GreyNoiseのリサーチアナリスト、ジェイコブ・フィッシャー氏は、「我々は、さらなるコマンドを受信するために攻撃者が制御するサーバーに接続し直すリバースシェルを起動しようとして、上記の概念実証コードを利用した大量スキャン活動の試みを観察した」と述べた。

GreyNoise の CEO である Andrew Morris 氏も、本日初めに VMware 管理者にこの現在進行中の悪意のある活動について警告しており、これが VMware にアドバイザリーを更新するきっかけとなった可能性があります。

GreyNoise は、CVE-2023-20887 の悪用を試みる際に観察された IP アドレスを追跡するのに役立つ専用のタグを提供するようになりました。

この脆弱性は、管理者がネットワーク パフォーマンスを最適化したり、VMware および Kubernetes の展開を管理したりするのに役立つネットワーク分析ツールである VMware Aria Operations for Networks (旧称 vRealize Network Insight) に影響します。

認証されていない攻撃者は、ユーザーの操作を必要としない複雑さの低い攻撃でこのコマンド インジェクションの欠陥を悪用する可能性があります。

「VMWare Aria Operations for Networks (vRealize Network Insight) は、Apache Thrift RPC インターフェイスを介してユーザー入力を受け入れる際のコマンド インジェクションに対して脆弱です」と Kheirkhah 氏はセキュリティ バグの根本原因分析で説明しました。

「この脆弱性により、認証されていないリモートの攻撃者が、基盤となるオペレーティング システム上で root ユーザーとして任意のコマンドを実行することが可能になります。」

CVE-2023-20887 の攻撃ベクトルを除去する回避策はないため、管理者はすべての VMware Aria Operations Networks 6.x オンプレミス インストールにパッチを適用して、進行中の攻撃から確実に保護する必要があります。

脆弱なすべての Aria Operations for Networks バージョンのセキュリティ パッチの完全なリストは、VMware の Customer Connect Web サイトで入手できます。

Comments