IT ソフトウェア会社 Ivanti は本日、同社のモバイル デバイス管理ソフトウェア MobileIron Core に新たな重大なセキュリティ脆弱性があることを明らかにしました。

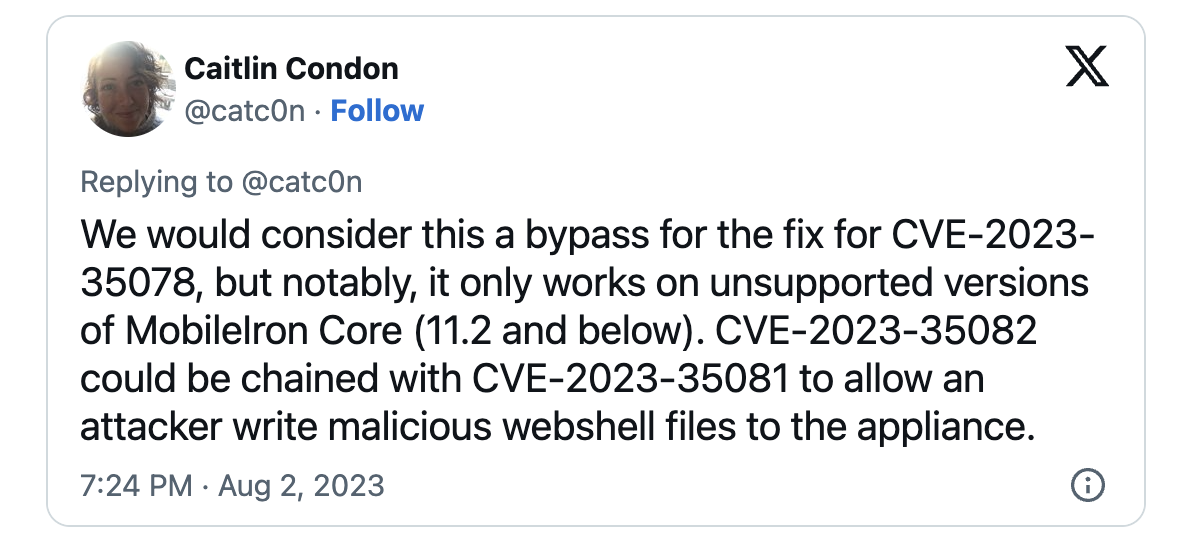

CVE-2023-35082として追跡されているこの欠陥は、MobileIron Core バージョン 11.2 以前に影響を与える、リモートの認証されていない API アクセスの脆弱性です。

悪用に成功すると、攻撃者はバグを他の欠陥と連鎖させる際に Web シェルを展開することで、モバイル デバイス ユーザーの個人識別情報 (PII) やバックドア侵害されたサーバーにアクセスできるようになります。

Ivanti は、この欠陥は Endpoint Manager Mobile (EPMM) にブランド変更された製品の新しいバージョンですでに対処されているため、この欠陥を修正するためのセキュリティ パッチは発行しないと述べました。

「MobileIron Core 11.2 は 2022 年 3 月 15 日以降サポートが終了しました。そのため、Ivanti は 11.2 以前のバージョンでこの脆弱性に対処するためのパッチやその他の修復策を発行しません。最新バージョンの Ivanti Endpoint Manager Mobile (EPMM) へのアップグレード) は環境を脅威から守る最善の方法です」と同社は述べています。

「この脆弱性は、Ivanti Endpoint Manager、MobileIron Core 11.3 以降、または Ivanti Neurons for MDM のどのバージョンにも影響しません。当社のサポート チームがいつでもお客様のアップグレードを支援します」と Ivanti は別のセキュリティ アドバイザリーで述べています。

Shodan によると、現在2,200 を超える MobileIron ユーザー ポータルがオンラインで公開されており、その中には米国の地方および州政府機関に接続されている十数のポータルが含まれます。

このバグを発見して報告したサイバーセキュリティ企業 Rapid7 は、防御側が CVE-2023-35082 攻撃の兆候を検出できるように侵害の兆候 (IOC) を提供し、Ivanti の顧客に MobileIron Core ソフトウェアを直ちに最新バージョンに更新するよう促しています。

4 月以降の攻撃で悪用された同様の Ivanti バグ

火曜日に公開された CISA 勧告によると、Ivanti の Endpoint Manager Mobile (EPMM) (旧称 MobileIron Core) の他の 2 つのセキュリティ上の欠陥が、4 月以来国家ハッカーによって悪用されています。

欠陥の 1 つ (CVE-2023-35078) である重要な認証バイパスは、 複数のノルウェー政府機関のネットワークに侵入するゼロデイとして悪用されました。

この脆弱性はディレクトリ トラバーサルの欠陥(CVE-2023-35081) と連鎖する可能性があり、管理者権限を持つ攻撃者が侵害されたシステムに Web シェルを展開できるようになります。

「Advanced Persistent Threat (APT) 攻撃者は、少なくとも 2023 年 4 月から 2023 年 7 月まで、CVE-2023-35078 をゼロデイとして悪用し、ノルウェーの複数の組織から情報を収集し、ノルウェー政府機関のネットワークにアクセスして侵害しました。」 CISAは述べた。

「モバイル デバイス管理 (MDM) システムは、数千台のモバイル デバイスへの昇格されたアクセスを提供するため、脅威攻撃者にとって魅力的な標的であり、APT 攻撃者は以前の MobileIron の脆弱性を悪用しています。そのため、CISA と NCSC-NO は、広範な悪用の可能性を懸念しています。」政府および民間部門のネットワークで。」

CISA とノルウェー国立サイバーセキュリティセンター (NCSC-NO) との共同勧告は、米国連邦政府機関に対し、 8 月 15 日と8 月 21 日までに、積極的に悪用されている 2 つの欠陥にパッチを適用するよう求める命令に従いました。

Comments