多くのオンライン ストアでは、内部アカウントのパスワードを含むプライベート バックアップがパブリック フォルダーに公開されており、電子商取引サイトの乗っ取りや所有者の強要に利用できます。

Web サイトのセキュリティ会社であるSansecの調査によると、オンライン ストアの約 12% が、人的エラーまたは過失により、パブリック フォルダーにバックアップを忘れています。

この調査では、さまざまなサイズの 2,037 のストアを調べたところ、250 (12.3%) のストアが、認証なしで自由にアクセスできるパブリック Web フォルダーで ZIP、SQL、および TAR アーカイブを公開していることがわかりました。

アーカイブは、データベース パスワード、秘密の管理者 URL、内部 API キー、および顧客の PII (個人を特定できる情報) を含むバックアップのようです。

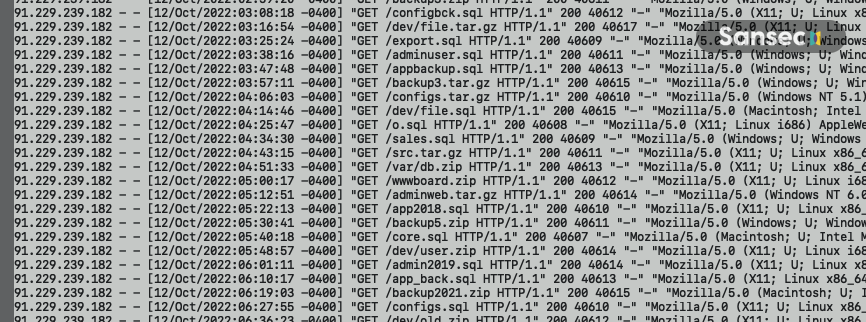

同じレポートで、Sansec は、アナリストが、これらのバックアップを特定して侵害を実行しようとする自動スキャンを開始する攻撃者からの絶え間ない活動を観察していると説明しています。

「オンライン犯罪者は、パスワードやその他の機密情報が含まれているため、これらのバックアップを積極的にスキャンしています」と、 Sansec のレポートを読みます。

「公開された秘密は、店舗の支配権を獲得し、商人を強要し、顧客の支払いを傍受するために使用されています。」

攻撃者は、サイト名とパブリック DNS データ (「/db/staging-SITENAME.zip」など) に基づいて、ターゲット サイトで考えられるバックアップ名のさまざまな組み合わせを試します。

これらのプローブは実行するのに費用がかからず、ターゲット ストアのパフォーマンスに影響を与えないため、攻撃者はバックアップが見つかるまで丸 1 週間実行できます。

Sansec は、これらの攻撃のソース IP が複数あることを報告しているため、攻撃者は公開されたバックアップの存在を十分に認識しており、その多くが利用しようとしています。

公開されたバックアップに管理者の詳細、マスター データベースのパスワード、またはスタッフ アカウントが含まれている場合、攻撃者はそれらを使用してサイトにアクセスし、データを盗んだり、破壊的な攻撃を実行したりできます。

あなたのサイトをチェックしてください!

Sansec は、ウェブサイトの所有者に、サイトに誤って公開されたデータとバックアップがないか定期的にチェックするよう強く勧めています。

Web サイトのバックアップを公開している場合は、すぐに管理者アカウントとデータベース パスワードをリセットし、すべてのスタッフ アカウントで 2FA を有効にします。

さらに、Web サーバーのログをチェックして、バックアップがサード パーティによってダウンロードされたかどうかを確認し、管理者アカウントのアクティビティ ログをチェックして、外部アクセスと悪意のある動作の兆候を特定します。

Sansec は、Web サイト管理者が、データ漏洩を防ぐために、日常業務で必要でない場合は、アーカイブ ファイルへのアクセスを制限するように Web サーバーを構成することを提案しています。

さらに、Adobe Commerce プラットフォームを使用している場合は、「不変ストレージ」機能を使用する必要があります。

Comments