複数の Zoho ManageEngine 製品に影響を与える重大なリモート コード実行 (RCE) の脆弱性が攻撃に悪用されています。

最初の悪用の試みは、Horizon3 のセキュリティ研究者が公開の悪用コードと欠陥の詳細な技術分析をリリースする 2 日前の火曜日に、サイバーセキュリティ会社 Rapid7 によって観察されました。

「Rapid7 は、CVE-2022-47966 の悪用に起因するさまざまな侵害に対応しています。CVE-2022-47966 は、少なくとも 24 のオンプレミスの ManageEngine 製品に影響を与える、認証前のリモート コード実行 (RCE) の脆弱性です」と脅威検出会社は述べています。

「Rapid7 は、早ければ 2023 年 1 月 17 日 (UTC) に組織全体でエクスプロイトを観察しました。」

これは、Shadowserver Foundation の研究者によって確認され、「複数の Zoho ManageEngine 製品 (SAML SSO が有効になっている) に影響を与える CVE-2022-47966 の認証されていない RCE について、少なくとも 10 の IP から悪用の試みを検出している」と述べています。

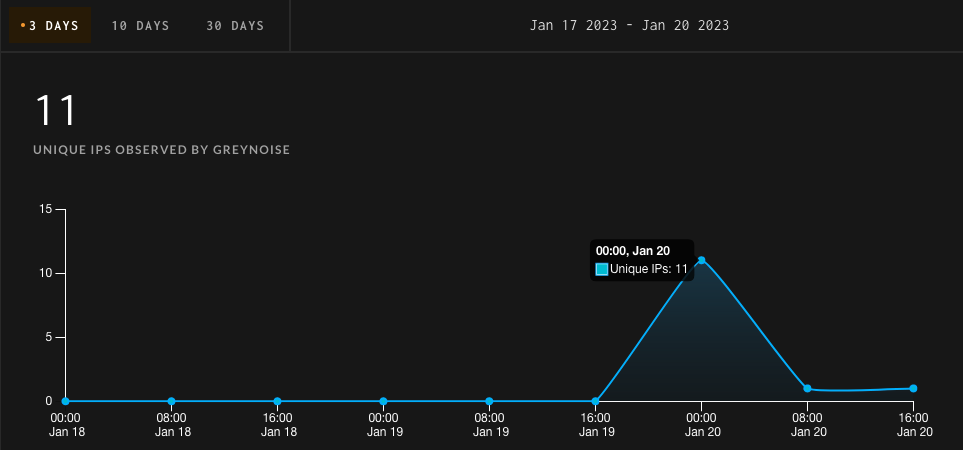

彼らの調査結果は、先週の 1 月 12 日に CVE-2022-47966 エクスプロイトの試みの追跡を開始した脅威インテリジェンス会社 GreyNoise によっても確認されました。

GreyNoise は、CVE-2022-47966 攻撃に対して脆弱な、インターネットに公開された ManageEngine インスタンスを標的とする 11 の IP アドレスを検出しました。

China Telecom Backbone 上の Linux サーバーに割り当てられたこれらの IP の少なくとも 1 つ (つまり、221.226.159.22) は、以前に、 Log4shell脆弱性に対するパッチが適用されていないサーバーを侵害しようとしました。

侵害されたデバイスでのエクスプロイト後の活動

Rapid7 は、顧客の ManageEngine インスタンスの一部が侵害された攻撃を調査しているときに、エクスプロイト後のアクティビティも観察しました。

同社によると、攻撃者は PowerShell スクリプトを使用して Microsoft Defender のリアルタイム保護を無効にし、C:UsersPublic フォルダーを Defender の除外リストに追加しています。

攻撃者は、Windows Service Host サービスに偽装したリモート アクセス ツールなど、追加のペイロードも展開します。

これらのツールの 1 つである Chisel という名前の Golang プロトコル トンネリング ツールは、Plink (PuTTY Link) コマンドライン接続ツールに似ており、リバース ssh トンネルを作成するために使用されています (リモート シェルを開いてファイアウォールをバイパスする可能性があります)。

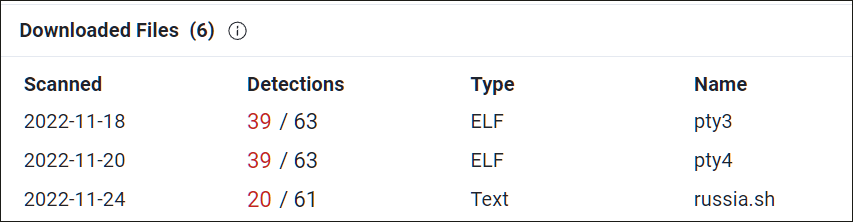

ShadowServer によって確認され、 と共有されたエクスプロイトの試みの 1 つで、攻撃者は curl を使用してリモート サーバー (106.246.224[.]219/hlmllmo) からファイルをダウンロードし、それを実行しました。

残念ながら、このファイルはサーバー上に存在しないため、悪意のある動作に関する情報はありません。

ただし、この IP アドレスには、 VMware の脆弱性とLog4Shell の欠陥を利用して、侵害されたデバイスに Linux バックドアを配布した履歴があります。

「ManageEngine のアドバイザリに記載されている影響を受ける製品のいずれかを使用している組織は、直ちに更新し、パッチが適用されていないシステムに侵害の兆候がないか確認する必要があります。エクスプロイト コードは公開されており、エクスプロイトはすでに始まっているためです」と Rapid7 は警告しています。

Horizon は、インターネットに公開された 8,300 を超える ServiceDesk Plus および Endpoint Central インスタンスを発見し、公開されたインスタンスの約 10% も攻撃に対して脆弱であると推定した後、「スプレー アンド プレイ」攻撃について警告しました。

CISA と FBI は以前に共同勧告 ( 1、2 ) を発行し、国家支援の攻撃者が ManageEngine の欠陥を悪用して、ヘルスケアや金融サービスを含む複数の重要なインフラストラクチャ セクターの組織のネットワークに Web シェルをドロップすることについて警告しています。

Comments