Mandiant が UNC4841 として追跡している親中派のハッカーグループは、現在パッチが適用されているゼロデイ脆弱性を利用した Barracuda ESG (Email Security Gateway) アプライアンスに対するデータ盗難攻撃に関連しているとされています。

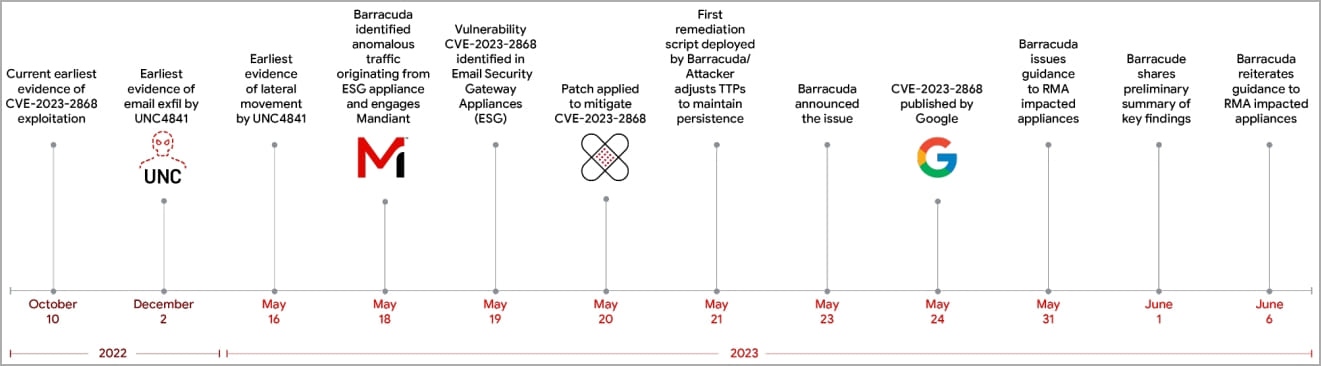

2022 年 10 月 10 日頃から、脅威アクターは Barracuda の電子メール添付ファイル スキャン モジュールのゼロデイ リモート コマンド インジェクションの脆弱性である CVE-2023-2868 の悪用を開始しました。

ベンダーは5 月 19 日にこの欠陥を発見し、すぐにこの脆弱性が悪用されていることを公表し、 CISA は米国連邦政府機関に対してセキュリティ アップデートを適用するよう警告を発行しました。

当時判明した情報によると、CVE-2023-2868 は2022 年 10 月以降、脆弱なアプライアンスに未知のマルウェアを投下してデータを盗むために悪用されました。

今月初め、バラクーダは、 影響を受ける顧客に対し、新しいファームウェアでイメージを再作成するのではなく、デバイスを無料で交換することを要求するという異例の決定を下しました。

この異常な要求により、多くの人は、攻撃者がデバイスを低レベルで侵害し、デバイスが完全にクリーンであることを確認することが不可能になったと考えるようになりました。

マンディアント氏は、バラクーダではマルウェアを完全に削除することができないため、これは慎重な理由から推奨されたと語った。

「UNC4841 によって示される高度さと、侵害されたすべてのアプライアンスに対する完全な可視性の欠如により、バラクーダは十分な注意を払って、リカバリ パーティションからアプライアンスを交換し、再イメージ化しないことを選択しました。」と Mandiant Incident Response Manager – Google Cloud の John Palmisano 氏は述べています。 、 言った 。

「この戦略は、Barracuda が回復パーティションが脅威アクターによって侵害されていないことを保証できない状況でも、すべてのデバイスの整合性を保証します。」

親中派ハッカーによる攻撃

本日、Mandiant は、この悪用に関与した脅威アクターが、中華人民共和国を支援してサイバースパイ攻撃を行うことで知られるハッカーグループ UNC4841 であることを明らかにしました。

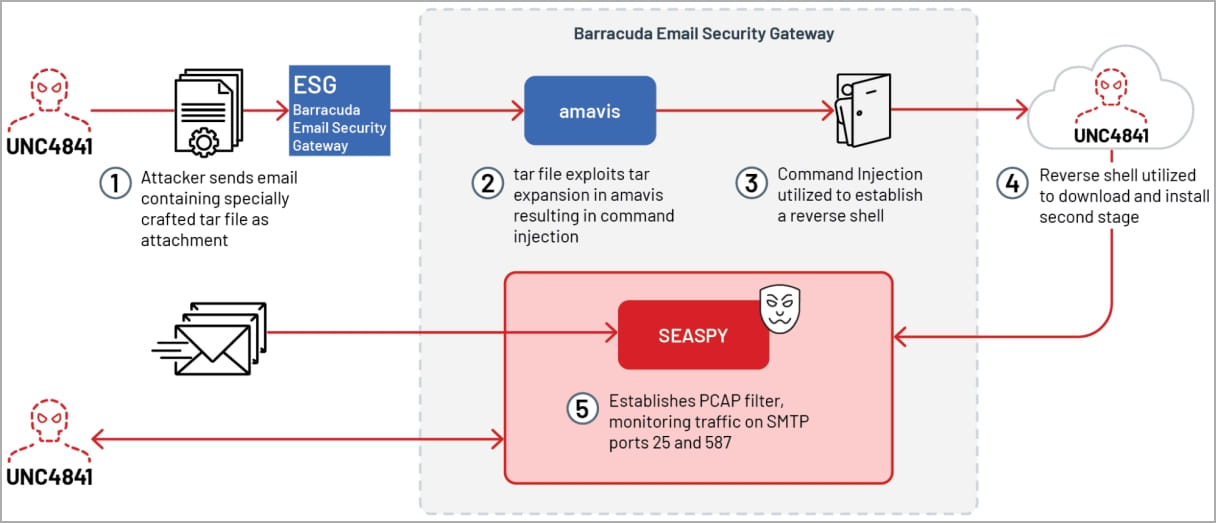

この攻撃は、攻撃者が脆弱な ESG デバイスを悪用する悪意のある「.tar」ファイル添付ファイル (.jpg または .dat ファイルを装った TAR ファイルも) を含む電子メールを送信することから始まります。 Barracuda Email Security Gateway がファイルをスキャンしようとすると、添付ファイルが CVE-2023-2868 の欠陥を悪用して、デバイス上でリモート コードを実行します。

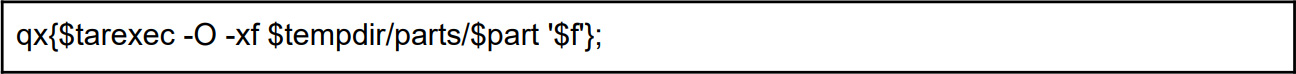

これは事実上、Perl の qx{} ルーチンを介してシステム コマンドとして実行される $f 変数を介した、サニタイズもフィルタリングもされていないユーザー制御の入力に相当します。$f は、TAR 内のアーカイブ ファイルのファイル名を含むユーザー制御の変数です。 」とマンディアントのレポートは説明している。

「その結果、UNC4841 は TAR ファイルを特定の方法でフォーマットしてコマンド インジェクション攻撃をトリガーし、Email Security Gateway 製品の権限でシステム コマンドをリモートで実行できるようになりました。」

出典: マンディアント

攻撃者は Barracuda ESG デバイスへのリモート アクセスを取得すると、「Saltwater」、「Seaspy」、「Seaside」として知られるマルウェア ファミリに感染させ、デバイスから電子メール データを盗み出しました。

UNC4841 は、特定のデータを窃取の対象とし、場合によっては ESG アプライアンスへのアクセスを利用して、被害者のネットワークをナビゲートしたり、他の被害者のアプライアンスにメールを送信したりしました。

Barracuda が侵害を発見してパッチをリリースすると、UNC4841 はマルウェアを修正し、IoC ベースの防御を回避するために永続化メカニズムを多様化しました。

刻一刻と時間が経っている中、ハッカーたちは2023年5月22日から5月24日にかけて、少なくとも16カ国の政府機関やその他の重要な組織の脆弱なデバイスを標的に一連の攻撃を開始した。

攻撃チェーン

攻撃者の電子メールに添付された TAR ファイルは CVE-2023-2868 を悪用し、脆弱な ESG アプライアンス上で Base64 でエンコードされたリバース シェル ペイロードを実行しました。

ペイロードは、OpenSSL を使用して新しいセッション、名前付きパイプ、および対話型シェルを作成し、指定された IP アドレスとポートに接続するクライアントを作成します。標準出力は名前付きパイプに送られ、エラー出力はすべて破棄されます。

リバース シェルは、永続化メカニズムとして毎時または毎日の cron ジョブに追加されます。

次に、攻撃者は wget コマンドを利用して、C2 サーバー (主に「Saltwater」、「Seaspy」、「Seaside」) からさらに多くのペイロードを取得しました。

Saltwater はバックドアの Barracuda SMTP デーモン (bsmtpd) モジュールであり、ファイルのアップロードまたはダウンロード、任意のコマンドの実行、または脅威アクターにプロキシ機能を提供できます。

Seaside は、攻撃者の C2 サーバーから送信されたエンコードされた命令の存在について SMTP HELO/EHLO コマンドを監視する Lua ベースの bsmtpd モジュールです。何かを見つけると、それをデコードして、C ベースの TLS リバース シェル ツールである「Whirlpool」に送ります。

3 番目のバックドアは Seaspy です。これはポート TCP/25 (SMTP) および TCP/587 上で PCAP フィルターとして確立され、「マジック パケット」によってアクティブ化される受動的ツールです。

永続性を維持するために、UNC4841 は「/etc/init.d/rc」ファイルを変更して、再起動後に Seaspy が実行されるように設定します。

最後に、脅威アクターが名前が「Bar」で始まる Linux サーバー プロセスを隠すために使用した「Sandbar」があります。これは、特に Seaspy の活動を隠し、検出されずに動作できるようにします。

Sandbar は、Linux カーネル モジュールをホストする /lib/modules ディレクトリに追加されます。したがって、システムの起動時に実行されます。

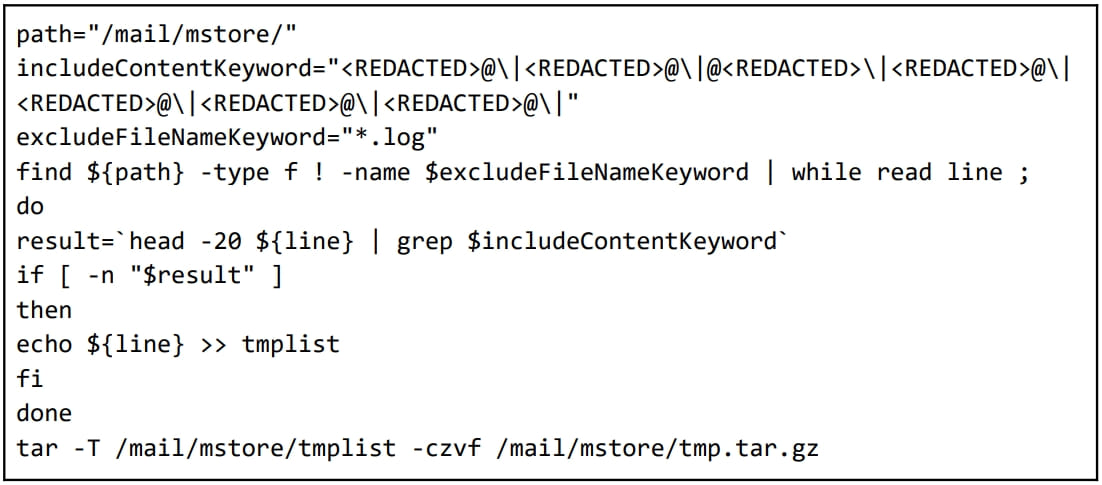

UNC4841 は素早い横方向の移動ステップを実行し、特定の組織、個人、または関心の高いトピックに関連する検索語を使用して、侵害されたアプライアンス内の特定の電子メール メッセージをスキャンしていることが観察されました。

「集中的なデータ窃取のために選ばれた一連の組織の中から、ASEAN外務省(MFA)、台湾と香港の外国貿易局や学術研究機関の電子メールドメインとユーザーを標的としたシェルスクリプトが発見された」と説明した。マンディアント。

アナリストらは、UNC4841 が検出を回避するために TTP (戦術、技術、手順) を多様化しようと試み続けると予想しているため、厳重な警戒が推奨されます。

推奨されるアクションは、パッチ レベルに関係なく、侵害された Barracuda ESG アプライアンスを交換し、公開されている侵害の指標を使用してネットワーク上で徹底的な調査を実行することです。

Comments