中国の脅威グループ「ChamelGang」は、「ChamelDoH」という未知のインプラントで Linux デバイスに感染し、攻撃者のサーバーとの DNS-over-HTTPS 通信を可能にします。

この特定の脅威アクターは、2021 年 9 月にPositive Technologiesによって初めて記録されました。ただし、研究者らは Windows ツールキットのみに注目しました。

昨日、 Stairwellによって公開され、共有されたレポートには、脅威アクターの侵入兵器、ひいては攻撃者の侵害の兆候を拡大する、C++ で書かれた新しい Linux インプラントについて説明されています。

ChamelGang と新しい Linux マルウェアとの関係は、過去の ChamelGang キャンペーンで Positive Technologies によって観察された、脅威アクターと以前に関連付けられていたドメインとカスタム権限昇格ツールに基づいています。

マルウェア通信のための DNS-over-HTTPS

DNS (ドメイン ネーム システム) プロトコルは、人間が判読できるホスト名を IP アドレスに解決するためにソフトウェアおよびオペレーティング システムによって使用され、その後、ネットワーク接続の確立に使用されます。

ただし、DNS クエリは暗号化されていないプレーン テキストとして送信されるため、組織、ISP などが DNS 要求を監視できます。

これはプライバシーのリスクとみなされ、政府によるインターネットの検閲を可能にするため、DNS クエリを暗号化して覗き見できないようにするために、DNS-over-HTTPS という名前の新しい DNS プロトコルが作成されました。

ただし、これは諸刃の剣であり、マルウェアがこれを効果的な暗号化通信チャネルとして使用する可能性があり、セキュリティ ソフトウェアによる悪意のあるネットワーク通信の監視が困難になります。

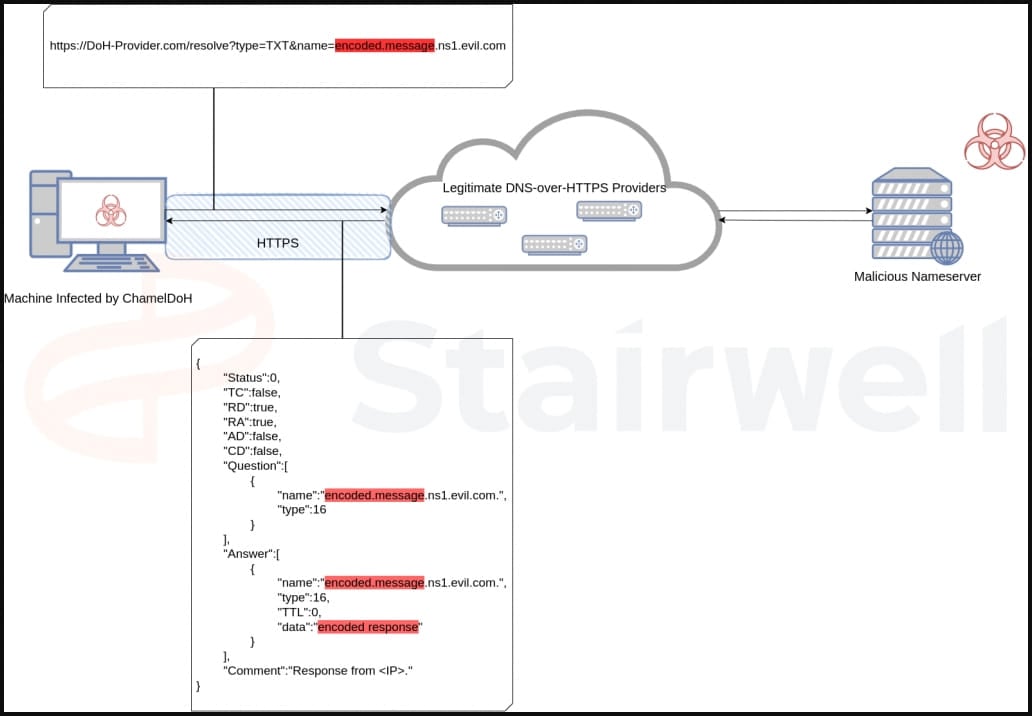

ChamelDoH の場合、DNS-over-HTTPS は感染したデバイスとコマンド&コントロール サーバー間の暗号化通信を提供し、悪意のあるクエリを通常の HTTPS トラフィックと区別できなくなります。

さらに、DoH は、信頼できる組織が提供する DoH 互換サーバーを使用することにより、ローカル DNS サーバーをバイパスするのに役立ちますが、このケースでは見られませんでした。

最後に、DNS リクエストは Google と Cloudflare の正規の DoH サーバーを使用するため、正規のトラフィックに影響を与えずにそれらをブロックすることは事実上不可能です。

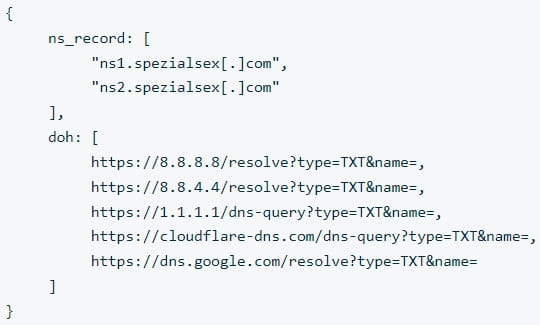

ChamelDoH は、JSON 構成に保存されている 2 つのキー「ns_record」と「doh」を使用して、C2 ホスト名と、DoH クエリの実行に悪用される可能性がある正規の DoH クラウド プロバイダーのリストを取得します。

すべてのマルウェアの通信は、AES128 と、英数字以外の文字の代替を含む修正された Base64 エンコーディングを使用して暗号化されます。送信されたデータは、リストされたマルウェア コマンド アンド コントロール サーバーにホスト名として追加されます。

この変更により、マルウェアはエンコードされたコマンド アンド コントロール サーバー (C2) 通信を含むドメインに対して TXT リクエストを発行できるようになり、リクエストの性質がわかりにくくなり、検出される可能性が低くなります。

たとえば、TXT レコードをクエリする場合、マルウェアからの DoH クエリは <encoded_data>.ns2.spezialsec[.].com を使用します。クエリを受信した悪意のあるネーム サーバーは、エンコードされた部分を抽出して復号化し、感染したデバイスから流出したデータを受け取ります。

C2 は、感染したデバイス上でマルウェアが実行すべきコマンドを含むエンコードされた TXT レコードで応答します。

マルウェアは実行されると、名前、IP アドレス、CPU アーキテクチャ、システム バージョンなどのホストに関する基本データを収集し、一意の ID を生成します。

ステアウェルの研究者は、ChamelDoH が、DNS-over-HTTPS リクエストで受信した TXT レコードを介してオペレーターがリモートで発行できる次のコマンドをサポートしていることを発見しました。

- run – ファイル/シェルコマンドを実行します。

- sleep – 次のチェックインまでの秒数を設定します。

- wget – URL からファイルをダウンロードする

- アップロード– ファイルを読み取り、アップロードします

- ダウンロード– ファイルをダウンロードして書き込みます

- rm – ファイルを削除する

- cp – ファイルを新しい場所にコピーします

- cd – 作業ディレクトリを変更します。

ステアウェル氏の分析によると、ChamelDoH は 2022 年 12 月に初めて VirusTotal にアップロードされました。

これを書いている時点では、プラットフォームのどの AV エンジンからも悪意のあるものとしてフラグが立てられていません。

Comments