脅威アクターは、現在 CVE-2023-3519 として特定されているゼロデイ RCE 脆弱性を悪用し、重要インフラ分野の米国組織のネットワークに侵入しました。これは、 Citrix が今週パッチを適用したNetScaler ADC および Gateway の重大度の問題です。

サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、攻撃は6月に発生し、ハッカーがActive Directoryデータを盗むためにアクセスを利用したと述べている。

ハッカーがADデータを流出させた

CISAは今週の勧告で、ハッカーが非認証リモートコード実行(RCE)の欠陥を利用して、ターゲットの非本番環境のNetScaler Application Delivery Controller(ADC)アプライアンスにWebシェルを埋め込んだと警告した。

このバックドアにより、攻撃者はネットワーク上のユーザー、グループ、アプリケーション、デバイスなどの Active Directory (AD) オブジェクトを検出し、AD データを盗むことができます。

CISA によれば、標的となった NetScaler ADC アプライアンスはネットワーク上の隔離された環境にあったため、ハッカーはドメイン コントローラーに横方向に移動することができませんでした。

CISA は、組織、特に重要インフラ分野の組織がシステムが侵害されたかどうかを判断するのに役立つ検出方法とともに戦術、技術、手順 (TTP) を記載した勧告をリリースしました。

最初の悪用段階で、ハッカーは汎用 Web シェル、検出スクリプト、 setuidバイナリを含む TGZ アーカイブを脆弱なアプライアンスにアップロードしました。

彼らは、サブネット上で SMB スキャンを実行し、WebShell を使用して Active Directory インベントリをチェックして抽出しました。特に次の点に関心がありました。

- ADC アプライアンス上にキーがある暗号化されたパスワードを含む NetScaler 構成ファイル

- NetScaler 復号化キー。構成ファイル内の AD パスワードのロックを解除できます。

- Active Directory 内のユーザー、システム、グループ、サブネット、組織単位、連絡先、パーティション、および信頼のリスト

攻撃者は、OpenSSL ライブラリを使用して検出データを暗号化し、PNG 画像に見せかけた tarball として圧縮形式で Web アクセス可能な場所に流出できるように準備しました。

ハッカーは、管理者がリモートでログインできないようにする認証ファイルを削除することで、その痕跡を隠蔽しようとしたようです。アクセスを回復するには、シングルユーザー モードで再起動する必要があります。これにより、アーティファクトが削除されている可能性があります。

ゼロデイであったため、脅威アクターがこの脆弱性を悪用しているため、NetScaler 管理者は、この問題に対処するために Citrix がリリースした最新のアップデートを遅滞なくインストールする必要があります。

数千の脆弱なサーバーが暴露される

インターネットの安全性を高めるための非営利団体である Shadowserver Foundation による初期評価では、CVE-2023-3519 がオンラインで公開されている 11,000 台以上の NetScaler ADC およびゲートウェイ サーバーに影響を及ぼしている可能性があることがわかりました。

同組織は本日、7月1日より前の日付の「最終変更」ヘッダーを返したすべてのNetScalerアプライアンスを脆弱としてタグ付けするようにクエリを改良した結果、その数が15,000に増加したと発表した。

新しい数は、NetScaler AAA (認証仮想サーバー) マシンの検出範囲の向上によるものでもあります。増加しているとはいえ、この数字は控えめな推定値である可能性が高いと同団体は述べている。

CISA は、組織が CVE-2023-3519 を悪用して侵害の兆候をチェックするために使用できるコマンド セットもリリースしました。

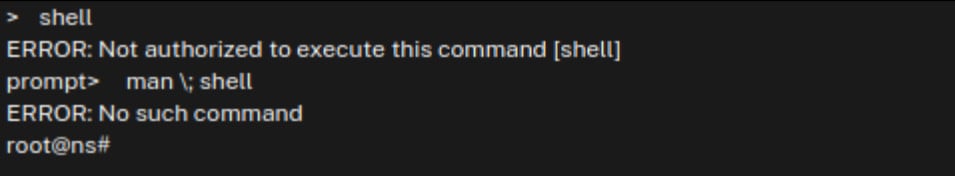

root につながるコマンドのスタック

Citrix は 7 月 18 日に、深刻度の低い 2 つの脆弱性とともに CVE-2023-3519 にパッチを適用しました。 1 つは、重大度スコア 8.3 の反映されたクロスサイト スクリプティング (XSS) バグで、CVE-2023-3466 として追跡されています。

脆弱なアプライアンスと同じネットワーク上の被害者が、攻撃者からの悪意のあるリンクをブラウザに読み込んだ場合、この欠陥が悪用される可能性があります。

もう 1 つは、CVE-2023-3467 として識別される root への権限昇格です。重大度スコアは 8.0 であり、NetScaler コマンドライン インターフェイス (CLI) に対して最も権限のないロールを持つ攻撃者によって悪用される可能性があります。

サイバーセキュリティ企業 Resillion の研究者、Jorren Geurts 氏と Wouter Rijkborst 氏は、この脆弱性の詳細な技術分析を発表し、NetScaler CLI で特定のコマンドをスタックすることで、読み取り専用権限を持つユーザーがシステムの root 権限を取得できる仕組みを説明しました。

ソース: レシリオン

現時点では、これらの深刻度の低い脆弱性が実際に悪用されているという情報はありませんが、すでにネットワークにアクセスしている攻撃者がこれらの脆弱性を悪用して、ネットワークへのアクセスを増やす可能性があります。

最近、ザ エスティ ローダー カンパニーズは、 MOVEit ゼロデイ脆弱性と ALPHV/BlackCat ランサムウェア ギャングによる、Clop からの別々の攻撃で 2 回侵害を受けました。

ALPH/BlackCat が最初のアクセスをどのようにして入手したのかは依然として不明だが、最初の事件に対処するために同社が Microsoft DART と Mandiant サービスを利用してから 2 週間後、彼らはまだネットワーク上にいたとギャングは自慢していた。

脅威アクター、特に高度なグループは、必ずしも被害者のネットワーク上で横方向に急いで移動するとは限らず、ノイズが少なく、攻撃の成功率を高める方法を見つけるために静かに待つこともあります。

Comments