攻撃者は、検出を回避しながら企業ネットワークにランサムウェアを拡散するように設計された、新しい「Exfiltrator-22」の悪用後のフレームワークを推進しています。

CYFIRMA の脅威アナリストは、この新しいフレームワークは、分析防止と防御回避の専門家である元 Lockbit 3.0 アフィリエイトによって作成され、サブスクリプション料金と引き換えに堅牢なソリューションを提供していると主張しています。

Exfiltrator-22 の価格は、月額 1,000 ドルから生涯アクセスの場合は 5,000 ドルで、継続的な更新とサポートが提供されます。

フレームワークの購入者には、防弾 VPS (仮想プライベート サーバー) でホストされる管理パネルが提供され、そこからフレームワークのマルウェアを制御し、侵害されたシステムにコマンドを発行できます。

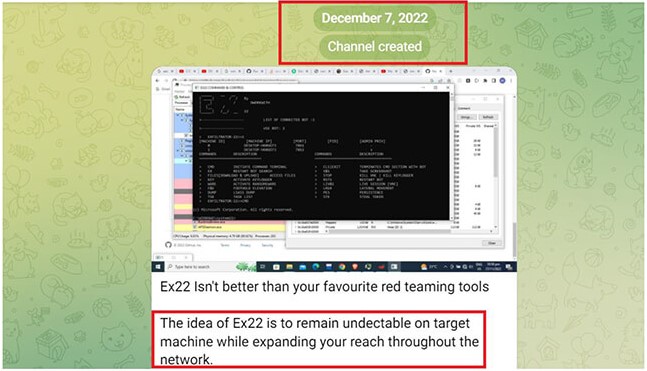

Exfiltrator-22 (EX-22) の最初のバージョンは、2022 年 11 月 27 日に実際に出現し、約 10 日後、その作成者は Telegram チャネルを設定して、フレームワークを他のサイバー犯罪者に宣伝しました。

年末までに、攻撃者は侵害されたデバイスのトラフィックを隠蔽するのに役立つ新機能を発表しました。これは、フレームワークが活発に開発されていることを示しています。

2023 年 1 月、作成者は EX-22 の準備が 87% 完了したと判断し、サブスクリプション価格を発表して、関心のあるユーザーにツールへのアクセスを購入するよう呼びかけました。

2023 年 2 月 10 日、攻撃者は YouTube に 2 つのデモ ビデオを投稿し、EX-22 のラテラル ムーブメントとランサムウェア拡散機能を紹介しました。

Exfiltrator-22 の機能

EX-22 には、他のエクスプロイト後のツールキットで一般的に見られる機能だけでなく、ランサムウェアの展開やデータ盗難を目的とした追加機能も含まれています。

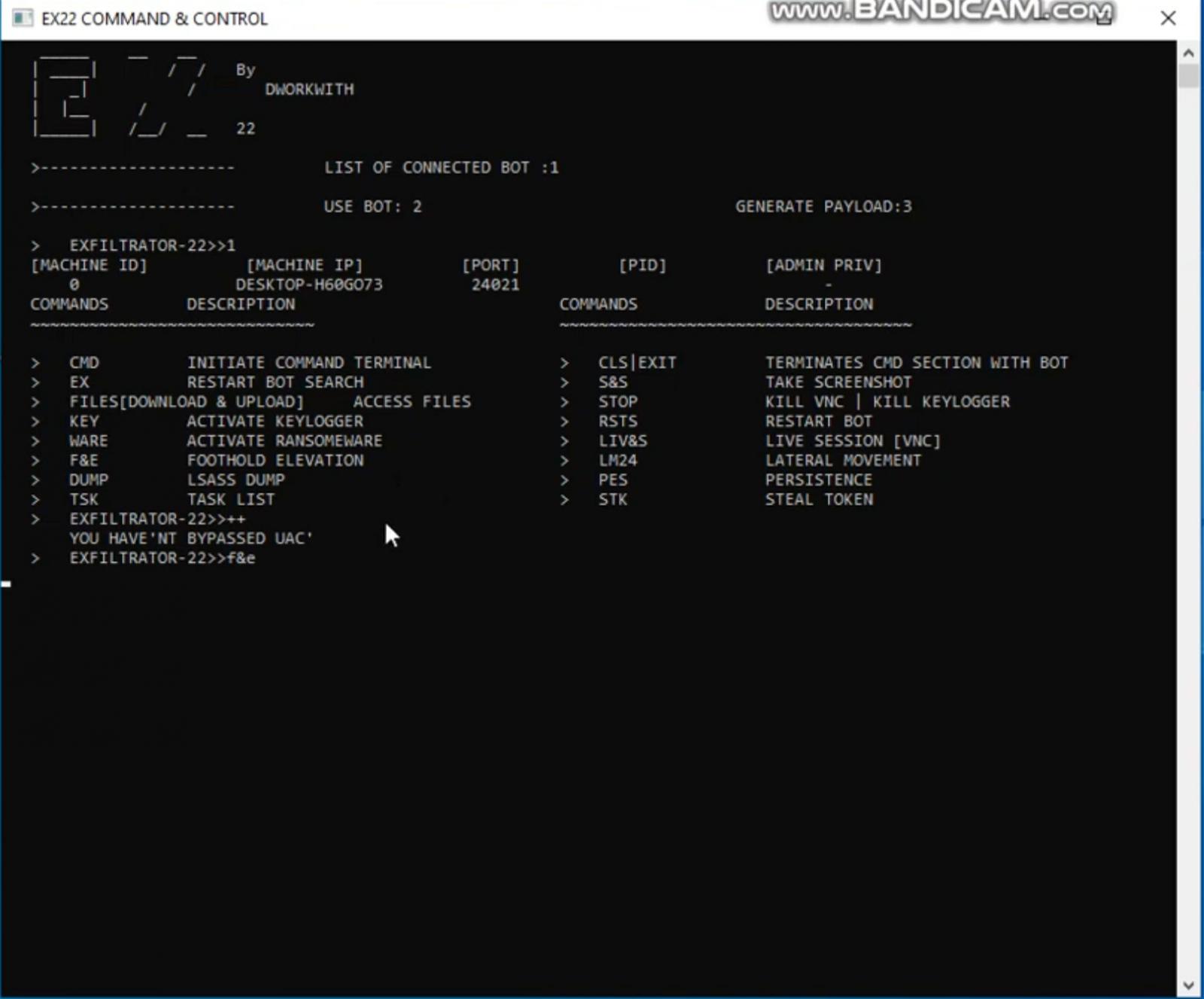

フレームワークに含まれる主な機能は次のとおりです。

- 昇格された特権でリバース シェルを確立します。

- 侵害されたシステムにファイルをアップロードするか、ホストから C2 にファイルをダウンロードします。

- キーロガーを有効にして、キーボード入力をキャプチャします。

- ランサムウェア モジュールを有効にして、感染したデバイス上のファイルを暗号化します。

- 被害者のコンピュータからスクリーンショットをキャプチャします。

- 侵害されたデバイスでのリアルタイム アクセスのために、ライブ VNC (Virtual Network Computing) セッションを開始します。

- 感染したデバイスでより高い権限を取得します。

- システムの再起動間の永続性を確立します。

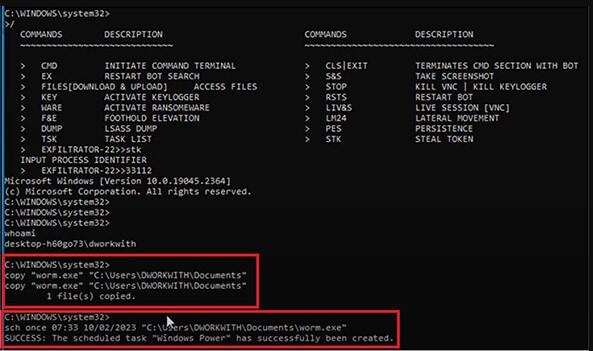

- 同じネットワークまたは公共のインターネット上の他のデバイスにマルウェアを拡散するワーム モジュールをアクティブにします。

- LSAAS (Local Security Authority Subsystem Service) からデータ (パスワードとトークン) を抽出します。

- ホスト上でファイルの暗号化ハッシュを生成して、ファイルの場所とコンテンツの変更イベントを綿密に監視するのに役立ちます。

- 感染したデバイスで実行中のプロセスのリストを取得します。

- 侵害されたシステムから認証トークンを抽出します。

上記のコマンドは、Windows の「EX22 Command & Control」コンソール プログラムを介して侵害されたデバイスに送信されます。

これらのコマンドの出力はコマンド アンド コントロール サーバーに返され、以下に示すようにコンソール アプリケーションに直接表示されます。

サイバー犯罪者は、サービスの Web パネルを通じて、スケジュールされたタスクの設定、エージェントの新しいバージョンへの更新、キャンペーンの構成の変更、または新しいキャンペーンの作成も行うことができます。

LockBit ランサムウェア メンバーにリンク

CYFIRMA チームは、LockBit 3.0 関連会社またはランサムウェア オペレーションの開発チームのメンバーが EX-22 の背後にいるという証拠を発見しました。

まず、彼らはフレームワークが、LockBit および TOR 難読化プラグイン Meek に関連する同じ「ドメイン フロンティング」技術を使用していることに気付きました。これは、信頼できるプラットフォームへの正当な HTTPS 接続内に悪意のあるトラフィックを隠すのに役立ちます。

さらに調査した結果、 CYFIRMA は、EX-22 も以前に LockBit 3.0 サンプルで公開されたものと同じ C2 インフラストラクチャを使用していることを発見しました。

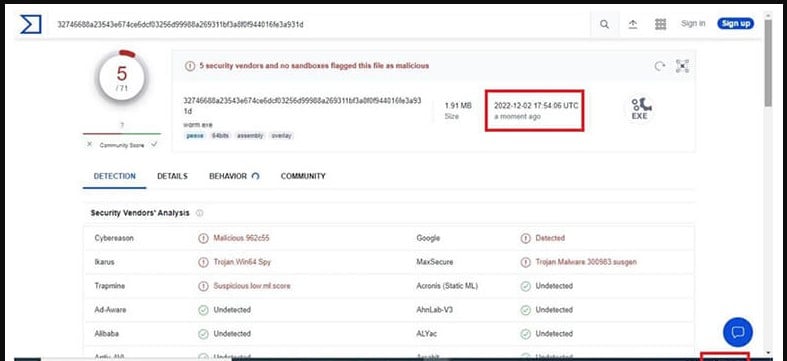

残念ながら、Exfiltrator-22 は、回避フレームワークを開発するスキルを持つ知識豊富なマルウェア作成者によって作成されたようです。

したがって、価格が高いにもかかわらず、サイバー犯罪コミュニティに多くの関心を集めることが期待されており、当然、さらなるコード開発と機能改善がもたらされます。

Comments