Googleの脅威分析グループ(TAG)は、北朝鮮国家ハッカーが再びセキュリティ研究者を標的にし、未公開の人気ソフトウェアで少なくとも1つのゼロデイを使用した攻撃を行っていると述べた。

政府支援による攻撃から同社のユーザーを守るGoogleのセキュリティ専門家チームによると、今回の攻撃で攻撃された研究者らは脆弱性の研究開発に携わっているという。

Google は、これらの攻撃で悪用されたゼロデイ脆弱性の詳細と脆弱なソフトウェアの名前をまだ明らかにしていません。これは、おそらくベンダーがまだ脆弱性へのパッチ適用の過程にあるためと考えられます。

Google TAGのClement Lecigne氏とMaddy Stone氏は、「TAGは、過去数週間にセキュリティ研究者を標的とするために、少なくとも1つのゼロデイが積極的に悪用されたことを認識している」 と述べた。

「この脆弱性は影響を受けるベンダーに報告されており、パッチの適用中です。」

マストドンとツイッターがターゲットとの接触に使用されていた

攻撃者は Twitter や Mastodon のソーシャル メディアを利用して、ターゲットとしたセキュリティ研究者を誘い込み、Signal、Wire、WhatsApp などの暗号化されたメッセージング プラットフォームに切り替えるように仕向けます。

関係を確立し、安全な通信チャネルに移行した後、攻撃者はゼロデイを悪用するように設計された悪意のあるファイルを送信します。

研究者のシステムに展開されたシェルコード ペイロードは、仮想マシンで実行されているかどうかを確認し、収集した情報 (スクリーンショットを含む) を攻撃者のコマンド アンド コントロール サーバーに送信します。

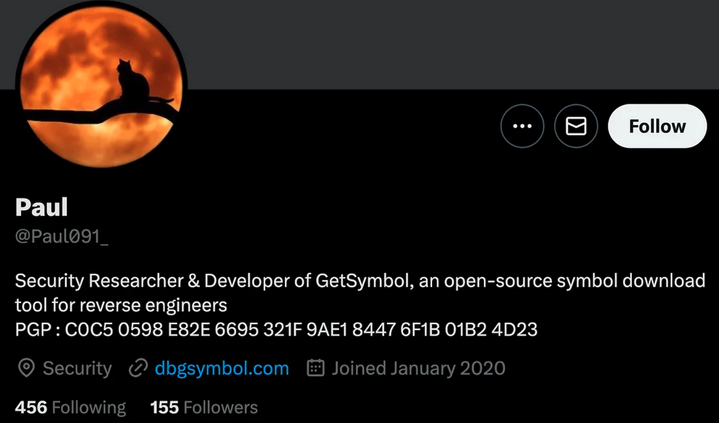

また、リバース エンジニアリング用のオープンソースの GetSymbol ツールも使用しています。このツールは、Microsoft、Google、Mozilla、Citrix のデバッグ シンボルのダウンロードに役立つだけですが、代わりに、任意のコードをダウンロードして実行することもできます。

「このツールをダウンロードまたは実行した場合、TAG は、システムが既知のクリーンな状態であることを確認するための予防策を講じることを推奨しており、オペレーティング システムの再インストールが必要になる可能性があります」と Lecigne 氏と Stone 氏は警告しています。

少なくとも2021年1月から攻撃を受けている

このキャンペーンは、 2021 年 1 月に公開された以前のキャンペーンと類似しています。このキャンペーンでは、Twitter や、LinkedIn、Telegram、Discord、Keybase などの他のソーシャル メディア プラットフォームも最初の接触ベクトルとして使用されており、おそらく同じ攻撃者によって組織化されています。

これらの攻撃では、北朝鮮の攻撃者もゼロデイを利用して、セキュリティ研究者がパッチを完全に適用した Windows 10 システムをバックドアや情報窃取マルウェアに感染させました。

Microsoftはまた、2021年1月の攻撃を追跡し、 Lazarus Groupのオペレーターが悪意のあるJavaScriptコードを含むMHTMLファイルを使用して研究者のデバイスに感染していることを確認したと報告した。

2021 年 3 月、Google TAG は、偽の LinkedIn および Twitter ソーシャル メディア アカウントと SecuriElite という名前の偽の企業を使用したセキュリティ研究者を標的とした攻撃が再び増加したことを明らかにしました。

今年初めの3月にもマンディアントは、偽の求人情報を利用して米国や欧州の安全保障研究者や報道機関を攻撃し、新たなマルウェアに感染させていた疑いのある北朝鮮のハッカー集団を摘発し、暴露した。

Google はこれらの攻撃の目的を明確に説明していませんが、主な目的は、特定の研究者をターゲットにして未公開のセキュリティ脆弱性を取得し、悪用することであるようです。

Comments