サイバー犯罪者は、「Advanced Installer」と呼ばれる正規の Windows ツールを利用して、グラフィック デザイナーのコンピュータを仮想通貨マイナーに感染させています。

攻撃者は、おそらくブラックハット検索エンジン最適化手法を使用して、Adobe Illustrator、Autodesk 3ds Max、SketchUp Pro などの人気の 3D モデリングおよびグラフィック デザイン ソフトウェアのインストーラーを宣伝します。

ただし、これらのインストーラーには、ダウンローダーをリモート アクセス トロイの木馬 (RAT) やクリプトマイニング ペイロードに感染させる、隠れた悪意のあるスクリプトが含まれています。

グラフィック デザイナー、アニメーター、ビデオ編集者は、より高いマイニング ハッシュ レートをサポートし、クリプトジャッキング操作の収益性を高める強力な GPU を搭載したコンピューターを使用する可能性が高いため、攻撃者はこれらの特定のターゲットに焦点を当てています。

このキャンペーンはCisco Talosによって発見され、本日、少なくとも 2021 年 11 月から実施されていたと報告しています。

現在、犠牲者のほとんどはフランスとスイスに集中しているが、米国、カナダ、ドイツ、アルジェリア、シンガポールでも感染者数が目立っている。

2つの攻撃方法

シスコのアナリストは、このキャンペーンで使用された 2 つの異なる攻撃を観察しました。

どちらの場合も、攻撃者は Advanced Installer を使用して、悪意のある PowerShell と、ソフトウェアの「カスタム アクション」機能を介してインストーラーの起動時に実行されるバッチ スクリプトが詰め込まれた Windows 用のインストーラー ファイルを作成します。

2 つの攻撃方法は、実行されるスクリプト、感染チェーンの複雑さ、ターゲット デバイスにドロップされる最終ペイロードが異なります。

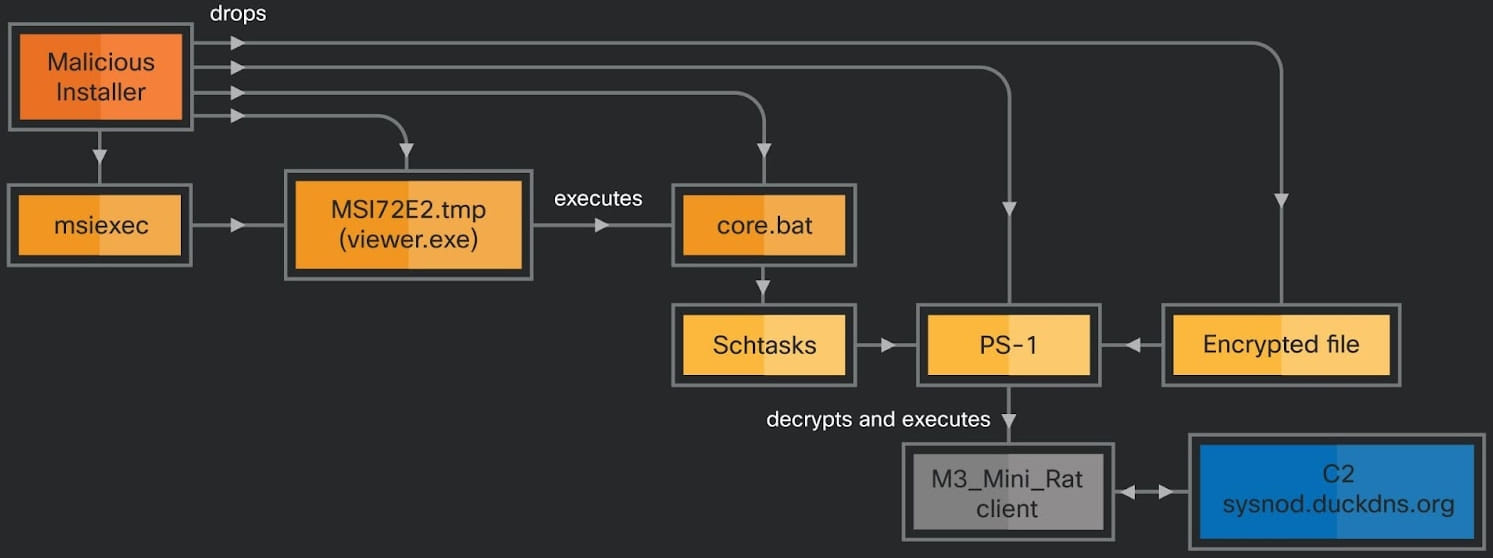

最初の方法では、バッチ スクリプト (core.bat) を使用して、最終ペイロード (M3_Mini_Rat) を復号化する PowerShell スクリプトを実行する定期的なタスクを設定します。

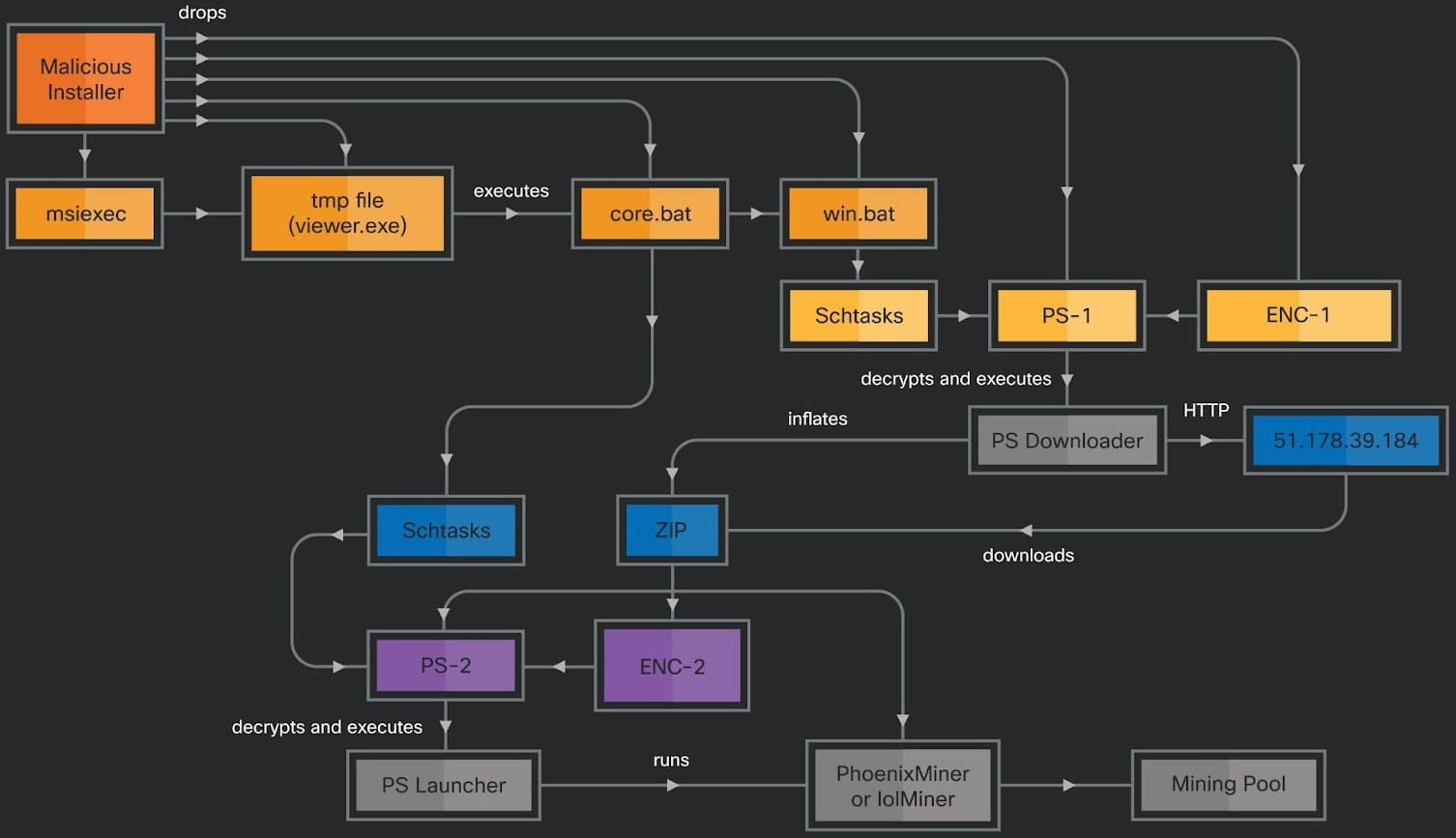

2 番目の攻撃方法は、PowerShell スクリプトを実行するスケジュールされたタスクを設定する 2 つの悪意のあるスクリプト core.bat と win.bat を投下します。

win.bat ファイルによって実行される PowerShell は、ダウンローダー スクリプトを復号化し、ペイロード (PhoenixMiner または lolMiner)、2 番目の PS スクリプト (core.bat がスケジュールする)、および別の暗号化されたファイルを含む ZIP アーカイブを取得します。

バックドア ペイロードを配信する 1 つ目の方法は、ターゲット システムへの目立たない長時間のアクセスを維持することが主な目的である場合に、攻撃者によって選択される可能性があります。

2 番目の攻撃方法はクリプトマイナーを利用しており、検出されるリスクは高くなりますが、迅速な金銭的利益を目的としています。

マイニングおよび RAT ペイロード

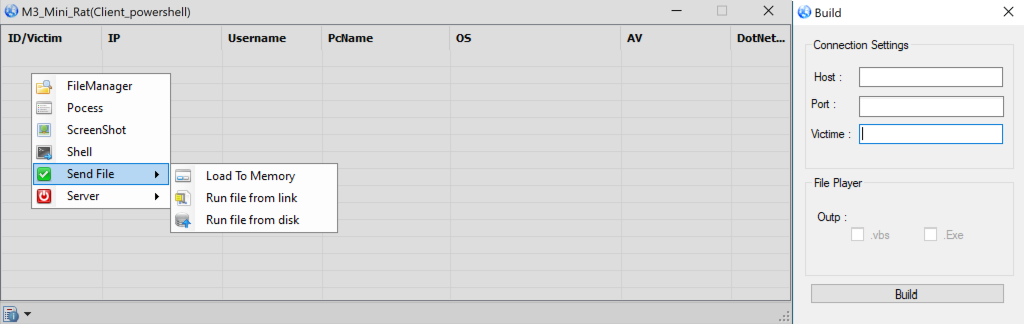

M3_Mini_Rat ペイロードは攻撃者にリモート アクセス機能を提供し、システム偵察を実行し、感染したシステムに追加のペイロードをインストールできるようにします。

RAT ツールは次の機能を実行できます。

- システム偵察:ユーザー名、OS バージョン、ウイルス対策ステータス、ネットワーク ステータス、ハードウェア仕様などの詳細を収集します。

- プロセス管理:終了機能を含む、実行中のプロセスをリストおよび管理します。

- ファイル システムの探索:論理ドライブを列挙し、特定のフォルダーの詳細を取得します。

- コマンド & コントロール:リモート管理タスクとコマンドの受信に TCP 接続を使用します。

- ファイル管理:ファイルのダウンロード、確認、名前変更、削除を処理し、悪意のあるバイナリを実行する可能性があります。

- データ送信:偵察の詳細を含むデータを攻撃者のサーバーに送り返します。

- 特別なチェック: Citrix 接続センター サーバーなどの特定のサーバー プロセスを識別します。

- 終了:クライアントを安全に終了し、そのデータ ストリームを管理する方法を提供します。

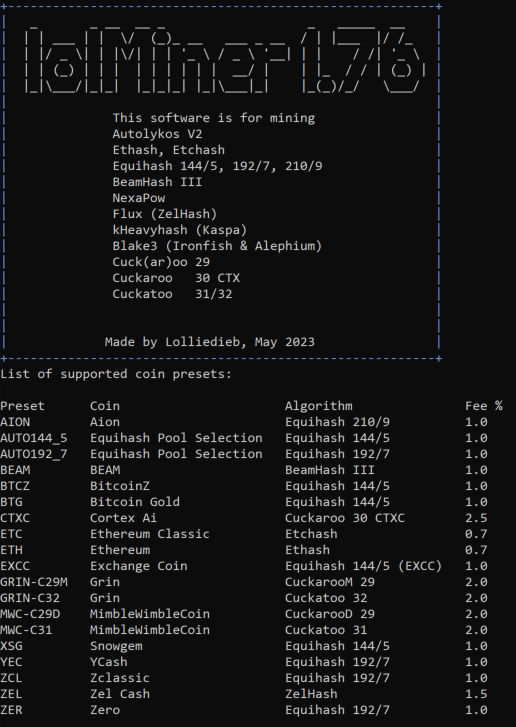

他の 2 つのペイロード、PhoenixMiner と lolMiner は、AMD、Nvidia、Intel (lolMiner のみ) グラフィックス カードの計算能力をハイジャックすることで暗号通貨をマイニングします。

PhoenixMiner は Ethash (ETH、ETC、Musicoin、EXP、UBQ など) マイナーですが、lolMiner は Etchash、Autolykos2、Beam、Grin、Ae、ALPH、Flux、Equihash、Kaspa、Nexa、Ironfish などを含む複数のプロトコルをサポートしています。

このキャンペーンで見つかった lolMiner のバージョンは 1.76 で、2 つの異なる暗号通貨の同時マイニングをサポートしています。

PhoenixMiner 構成では、GPU 電力制限が 75% に設定され、システム ファン コントロールの最大速度が 65% に設定されます。

同様の制限は lolMiner パラメータにも見られ、GPU パワーの 75% を使用し、温度が 70 度に達するとマイニングを一時停止します。

これは、攻撃者がリソースを多用しすぎて検出を回避しようとしていることを示しています。

このキャンペーンの侵害の痕跡の完全なリストは、この GitHub リポジトリで見つけることができます。

Comments