ランサムウェアはリモートのデジタル シェイクダウンです。それは破壊的で費用がかかり、最先端の 宇宙技術企業から 羊毛産業、 産業環境まで、あらゆる種類の組織に影響を与えます。感染症により、病院は患者を拒否することを余儀なくされ、法執行機関は麻薬の売人に対する訴訟を取り下げることを余儀なくされました。ランサムウェア オペレーターは最近、被害者に対する影響力を高めるために、暗号化をデータ漏洩や露出の脅威と組み合わせ始めています。ただし、明るい兆しもあるかもしれません。 Mandiant Intelligence の調査によると、防御努力を重要な領域に集中させ、迅速に行動することで、組織はランサムウェアが展開される前に阻止できる可能性があります。

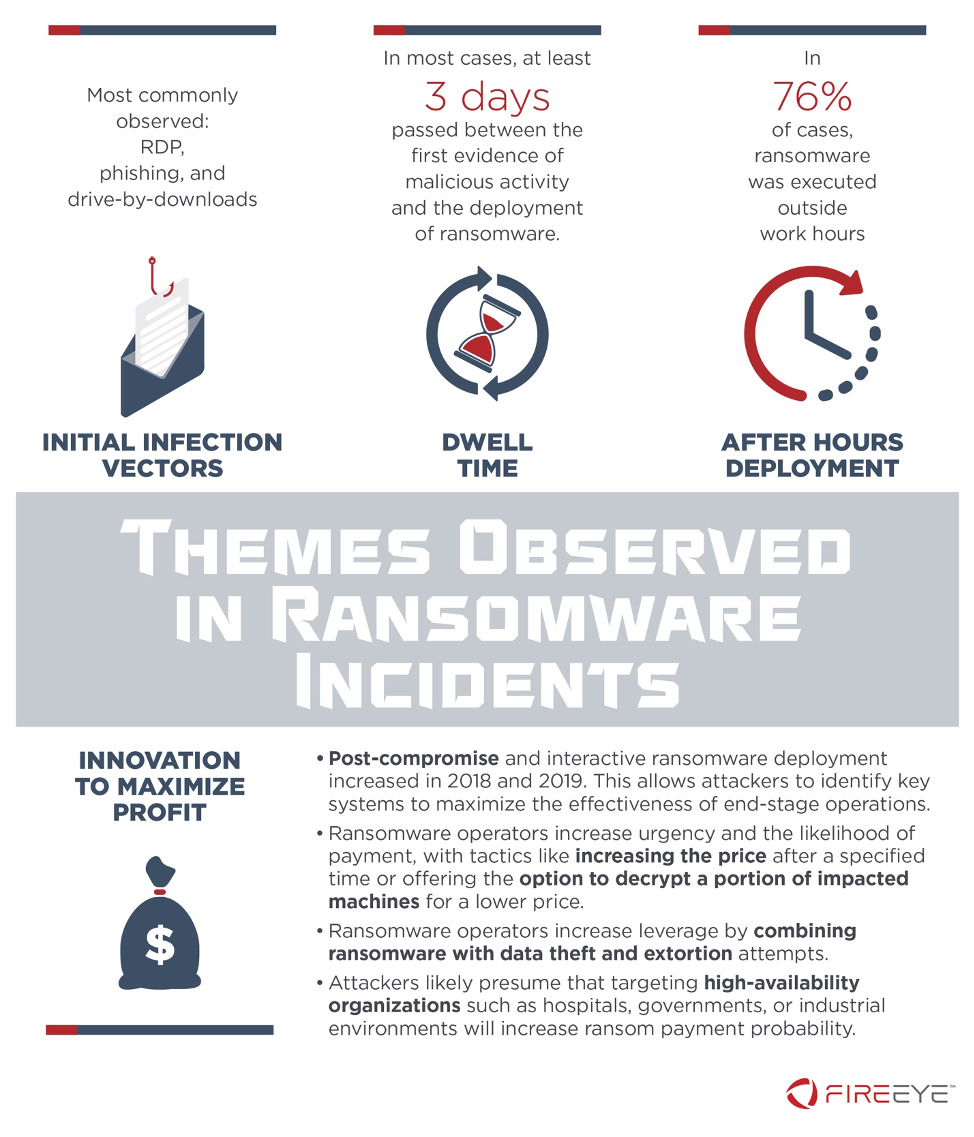

Mandiant Intelligence は、2017 年から 2019 年にかけて数十件のランサムウェア インシデント対応調査を調査しました。この調査を通じて、最初の侵入ベクトル、滞留時間、およびランサムウェア展開の時刻に共通する特徴をいくつか特定しました。また、利益を最大化するための戦術における攻撃者の革新にも注目しました (図 1)。インシデントは、金融サービス、化学物質および材料、法律および専門サービス、地方自治体、医療など、ほぼすべてのセクター カテゴリの北米、ヨーロッパ、アジア太平洋、中東の組織に影響を与えました。 FIN6 、TEMP.MixMaster、およびその他の数十の活動セットなど、金銭目的のグループによる侵入が観察されました。

これらのインシデントは、ランサムウェアの傾向に対する洞察を強化し、ネットワーク防御者に役立つ可能性がありますが、このデータはすべてのアクティビティのサンプルにすぎないことを心に留めておく価値があります.たとえば、Mandiant ランサムウェアの調査は、2017 年から 2019 年にかけて 860% 増加しました。これらのインシデントの大部分は侵害後の感染であると思われ、攻撃者は侵害後の展開を含む戦術の使用を加速して、身代金の支払いの可能性を高めていると考えられます。また、GANDCRAB や GLOBEIMPOSTER のインシデントなど、ランサムウェアが即座に実行されたインシデントも観察しましたが、調査された侵入のほとんどは、より長い期間で、より複雑な侵害後の展開でした。

一般的な初期感染ベクトル

RDP、悪意のあるリンクまたは添付ファイルを使用したフィッシング、その後の活動を促進するマルウェアのダウンロードによるドライブなど、複数のランサムウェア インシデントでいくつかの初期の感染経路が確認されました。 RDP は 2017 年により頻繁に観測され、2018 年と 2019 年には減少しました。これらのベクターは、ランサムウェアがさまざまな手段で被害者の環境に侵入できることを示していますが、そのすべてがユーザーの操作を必要とするわけではありません。

|

RDP またはその他のリモート アクセス |

最も頻繁に観察されたベクトルの 1 つは、攻撃者がリモート デスクトップ プロトコル (RDP) を介して被害者の環境のシステムにログオンすることでした。場合によっては、攻撃者が資格情報をブルート フォースしました (認証の試行に何度も失敗し、続いて 1 回の試行が成功しました)。また、RDP へのログオンの成功が、ランサムウェアに感染する前の悪意のある活動の最初の証拠であった場合もあります。標的とされたシステムがデフォルトまたは脆弱な認証情報を使用した、攻撃者が他の観測されていない悪意のある活動を介して有効な認証情報を取得した、または攻撃者が別の攻撃者によって確立された RDP アクセスを購入した可能性があります。 2019 年 4 月、私たちは、FIN6 が盗んだ資格情報と RDP を使用して横方向に移動し、ランサムウェアの展開につながったことを指摘しました。 |

|

リンクまたは添付ファイルによるフィッシング |

かなりの数のランサムウェア ケースがフィッシング キャンペーンに関連付けられており、金銭目的の活動で最も多作なマルウェア ファミリのいくつかを配信しています: TRICKBOT、EMOTET、および FLAWEDAMMYY。 2019 年 1 月に、Ryuk のインタラクティブな展開につながった TEMP.MixMaster TrickBot 感染について説明しました。 |

|

ドライブバイダウンロード |

いくつかのランサムウェア感染は、DRIDEX 感染を引き起こした侵害された Web サイトに移動した被害者環境のユーザーにまでさかのぼります。 2019 年 10 月に、FAKEUPDATES、次に DRIDEX、そして最終的に BITPAYMER または DOPPELPAYMER の感染をもたらす侵害された Web インフラストラクチャを文書化しました。 |

ほとんどのランサムウェアの展開は、最初の感染から 3 日以上後に発生します

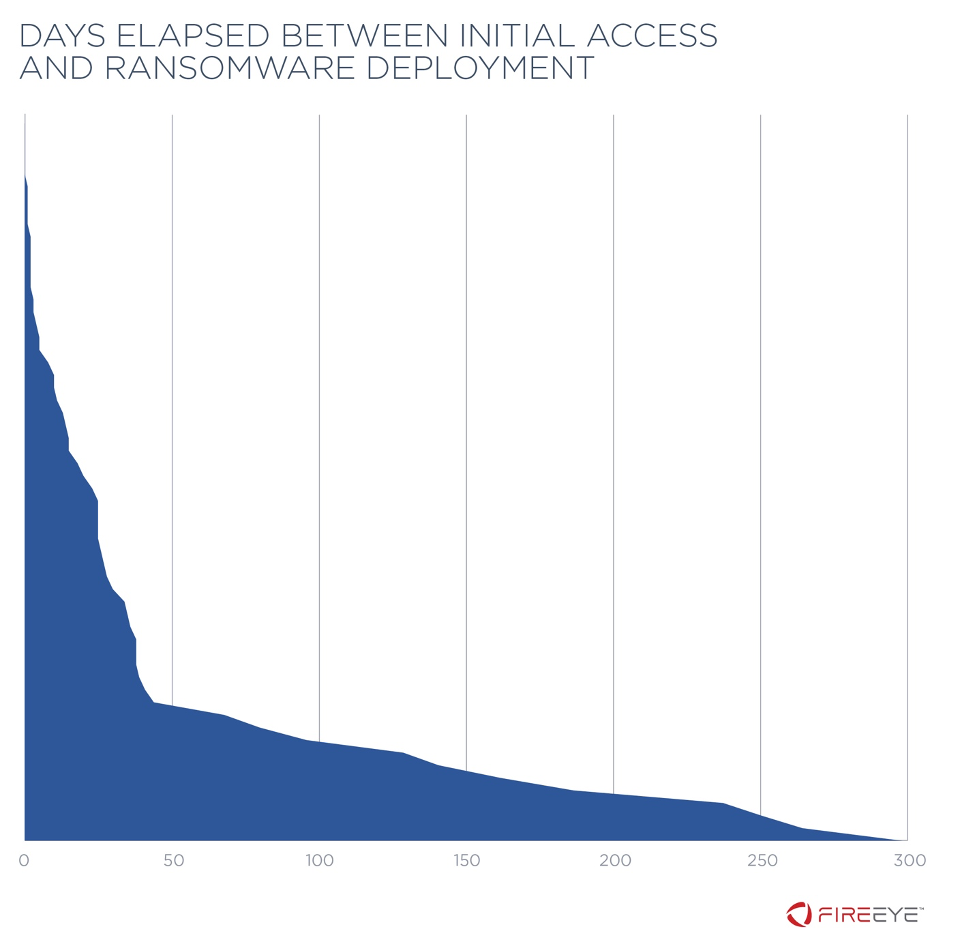

悪意のあるアクティビティの最初の証拠からランサムウェアの展開までの経過日数は、0 ~ 299 日でした (図 2)。つまり、滞留時間は非常に広く、ほとんどの場合、最初のアクセスからランサムウェアの展開までに時間差がありました。インシデントの 75% で、悪意のあるアクティビティの最初の証拠からランサムウェアの展開までに少なくとも 3 日が経過しました。

このパターンは、多くの組織にとって、最初の感染が検出され、封じ込められ、迅速に修復されれば、ランサムウェア感染に伴う重大な損害とコストを回避できることを示唆しています。実際、少数のケースでは、Mandiant インシデント レスポンダーと FireEye Managed Defense が悪意のあるアクティビティを封じ込めて修復し、ランサムウェアの展開を防いだ可能性があります。いくつかの調査により、ランサムウェアが被害者の環境にインストールされたものの、まだ実行に成功していない証拠が発見されました。

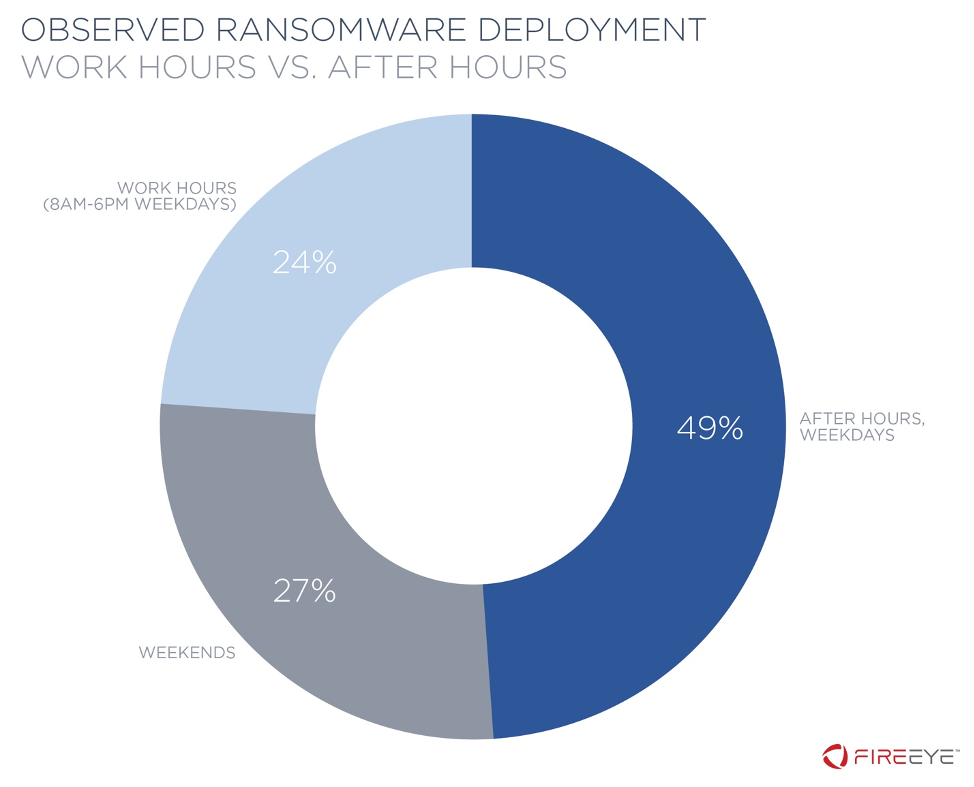

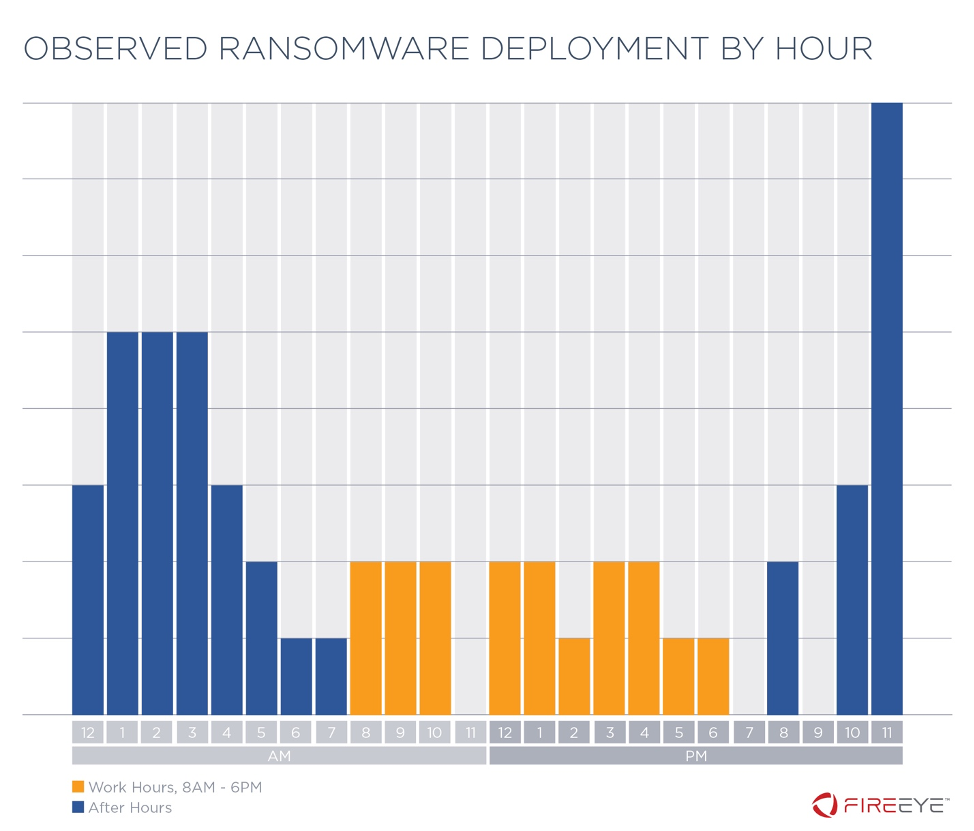

営業時間外に最も頻繁に展開されるランサムウェア

私たちが調査したインシデントの 76% で、ランサムウェアは被害者の環境で時間外に実行されました。つまり、週末、または平日の午前 8 時前または午後 6 時以降に、被害者のタイム ゾーンと通常の勤務週を使用して実行されました。組織 (図 3 および図 4)。この観察結果は、ほとんどの従業員がそうでなくても、攻撃者が活動を続けていることを強調しています。

一部の攻撃者は、営業時間外、週末、または休日に意図的にランサムウェアを展開して、通常の勤務時間よりもゆっくりと修復作業が実行されることを前提として、操作の潜在的な効果を最大化する可能性があります。他のケースでは、攻撃者はランサムウェアの展開をユーザーの行動に関連付けました。たとえば、2019 年の小売および専門サービス企業でのインシデントでは、攻撃者は Active Directory グループ ポリシー オブジェクトを作成し、ユーザーのログオンとログオフに基づいてランサムウェアの実行をトリガーしました。

緩和に関する推奨事項

ランサムウェア感染の影響を防止または緩和しようとしている組織は、次の手順を検討できます。 ランサムウェアに対処するためのより包括的な推奨事項については、ブログ投稿を参照してください。

|

感染ベクターに対処する |

|

|

ベスト プラクティスの実装 |

|

|

緊急計画の策定 |

|

見通し

ランサムウェアは破壊的でコストがかかります。近年、脅威アクターの技術革新により、ランサムウェア感染の潜在的な損害が増加するだけであり、この傾向は衰える気配がありません。金銭目的の攻撃者は、ランサムウェア感染から得られる利益を最大化するために戦術を進化させ続けると予想されます。侵害後のランサムウェア感染は増加し続け、攻撃者はランサムウェアの展開を、データの窃盗や恐喝、身代金要求の増加、重要なシステムの標的化などの他の戦術とますます組み合わせるようになると予想されます。

幸いなことに、特に侵害後の感染では、最初の悪意のあるアクションとランサムウェアの展開の間に時間がかかることがよくあります。ネットワーク防御担当者が初期侵害を迅速に検出して修復できれば、ランサムウェア感染による重大な損害とコストを回避できます。

詳細については、今後のランサムウェア ウェビナーに登録してください。

参照: https://www.mandiant.com/resources/blog/they-come-in-the-night-ransomware-deployment-trends

Comments