「ブロンズ スターライト」として知られる中国と連携した APT (高度持続的脅威) グループが、Ivacy VPN プロバイダーが使用する有効な証明書を使用して署名されたマルウェアを使用して、東南アジアのギャンブル業界をターゲットにしていることが確認されました。

有効な証明書を使用する主な利点は、セキュリティ対策をバイパスし、システム アラートによる疑惑の発生を回避し、正規のソフトウェアやトラフィックに溶け込むことです。

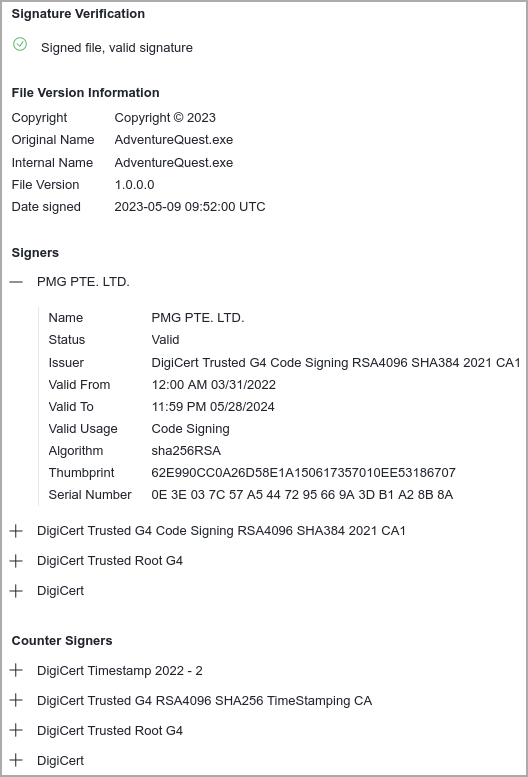

キャンペーンを分析した SentinelLabs によると、証明書は VPN 製品「Ivacy VPN」のシンガポールのベンダーである PMG PTE LTD のものだという。

2023年3月に観察されたサイバー攻撃は、ESETが2022年第4四半期から2023年第1四半期のレポートで特定した「 Chattyゴブリン作戦」の後期段階である可能性が高い。

ただし、SentinelLabs は、中国の脅威アクター間でツールが広範に共有されているため、特定のクラスターに関連付けることは困難であると述べています。

DLLのサイドローディング

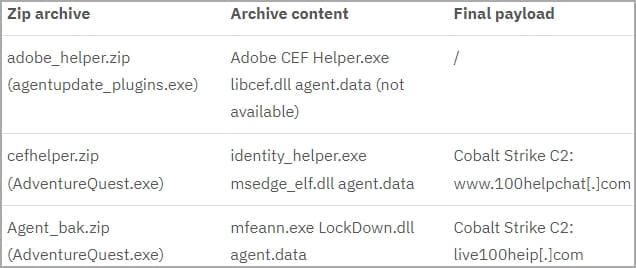

この攻撃は、Alibaba バケットからパスワードで保護された ZIP アーカイブを取得するトロイの木馬化されたチャット アプリを介して、.NET 実行可能ファイル (agentupdate_plugins.exe および AdventureQuest.exe) をターゲット システムに投下することから始まります。

AdventureQuest.exe マルウェア サンプルは、5 月にセキュリティ研究者MalwareHunterteamによって初めて発見され、コード署名証明書が公式の Ivacy VPN インストーラーに使用されているものと同じであると指摘しました。

これらのアーカイブには、Adobe Creative Cloud、Microsoft Edge、McAfee VirusScan など、DLL ハイジャックの影響を受けやすい脆弱なソフトウェア バージョンが含まれています。 Bronze Starlight ハッカーは、これらの脆弱なアプリケーションを使用して、標的のシステムに Cobalt Strike ビーコンを展開します。

悪意のある DLL (libcef.dll、msedge_elf.dll、および LockDown.dll) は、正規のプログラム実行可能ファイルと一緒にアーカイブ内にパックされており、Windows は、C:WindowsSystem32 に保存されている同じ DLL のより安全なバージョンに対してそれらの実行を優先します。悪意のあるコードの実行を許可します。

SentinelLabs は、.NET 実行可能ファイルにはジオフェンシング制限があり、米国、ドイツ、フランス、ロシア、インド、カナダ、英国でのマルウェアの実行を防止していると指摘しています。

これらの国はこのキャンペーンの対象範囲外であり、検出と分析を回避するために除外されています。ただし、ジオフェンシングの実装にエラーがあるため、機能しません。

有効な証明書の悪用

観察された攻撃の興味深い側面は、Ivacy VPN の背後にある企業である PMG PTE LTD に属するコード歌う証明書を使用していることです。

実際、 VPN プロバイダーの Web サイトからリンクされている公式 Ivacy VPN インストーラーの署名にも同じ証明書が使用されています。

( @malwrhunterteam )

「ある時点で、PMG PTE LTD 署名キーが盗まれた可能性があります。これは、既知の中国の攻撃者がマルウェア署名を可能にするおなじみの手法です」とSentinelLabs は仮説を立てています。

「VPN プロバイダーは、脅威アクターがユーザーの機密データや通信にアクセスできる可能性があるため、重要なターゲットです。」

証明書が盗まれた場合、セキュリティ研究者は、VPN プロバイダーで攻撃者が他に何にアクセスできたのかを懸念しています。

PMG PTE LTD はこの開示に対して公式声明で対応していないため、ハッカーが証明書にアクセスした正確な手段は不明のままです。

その一方で、 DigiCert は「ベースライン要件」ガイドラインに違反したとして、2023 年 6 月初旬に証明書を取り消し、無効にしました。

コード署名証明書の悪用について Ivacy に問い合わせましたが、返答はありませんでした。

Comments