WordPress 用の WooCommerce Stripe Gateway プラグインには、認証されていないユーザーがプラグインを通じて行われた注文の詳細を表示できるバグに対して脆弱であることが判明しました。

WooCommerce Stripe Payment は、現在900,000 のアクティブなインストールがある WordPress 電子商取引サイトの支払いゲートウェイです。これにより、Web サイトは、Stripe の支払い処理 API を介して、Visa、MasterCard、American Express、Apple Pay、Google Pay などの支払い方法を受け入れることができます。

Patchstackのセキュリティ アナリストは、この人気のプラグインが CVE-2023-34000 に対して脆弱であることを発見しました。CVE-2023-34000 は、機密情報が攻撃者に公開される可能性がある、認証されていない安全でない直接オブジェクト参照 (IDOR) の欠陥です。

この脆弱性により、認証されていないユーザーが PII (個人識別情報)、電子メール アドレス、配送先住所、ユーザーのフルネームなどのチェックアウト ページ データを閲覧できる可能性があります。

上記のデータの漏洩は深刻であると考えられており、アカウントハイジャックの試みや標的型フィッシングメールによる資格情報の盗難など、さらなる攻撃につながる可能性があります。

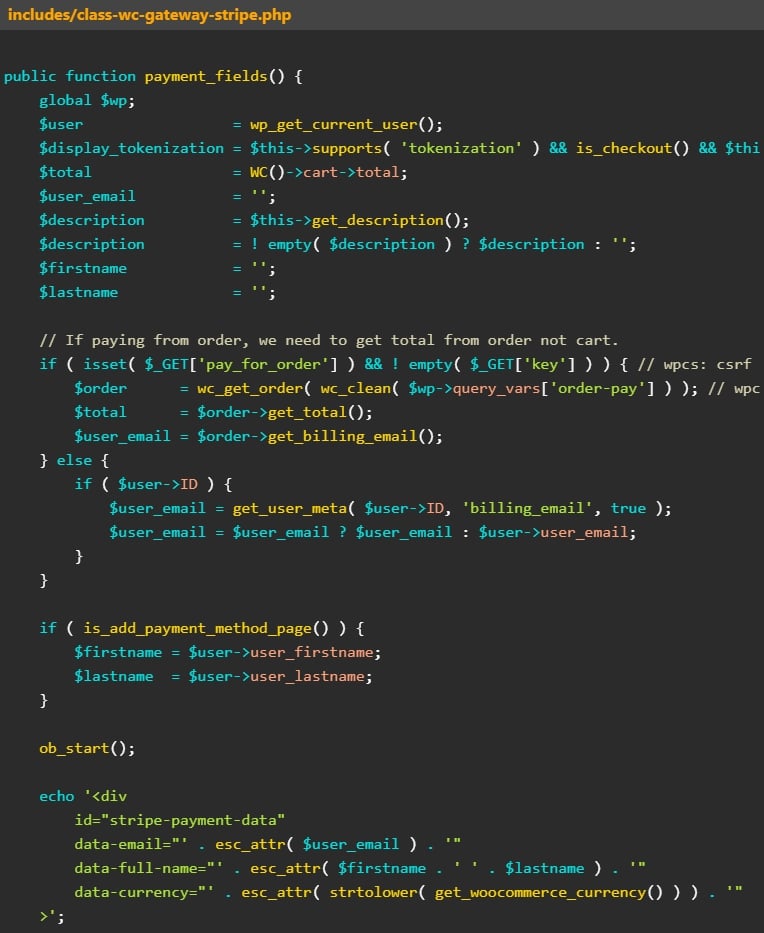

この欠陥は、注文オブジェクトの安全でない処理と、プラグインの「javascript_params」および「payment_fields」関数における適切なアクセス制御手段の欠如に起因します。

これらのコード エラーにより、リクエストの権限や注文の所有権 (ユーザーの照合) を確認せずに、関数を悪用して WooCommerce の注文の詳細を表示することが可能になります。

この欠陥は、ユーザーにアップグレードが推奨されているバージョン 7.4.1 より前のすべてのバージョンの WooCommerce Stripe Gateway に影響します。

Patchstack は、2023 年 4 月 17 日に CVE-2023-34000 を発見してプラグイン ベンダーに報告し、バージョン 7.4.1 のパッチが 2023 年 5 月 30 日にリリースされました。

WordPress.org の統計によると、現在アクティブにインストールされているプラグインの半数以上が脆弱なバージョンを使用しているため、攻撃対象領域が広くなり、サイバー犯罪者の注意を引くことは必至です。

過去数か月の間に、ハッカーがElementor Pro 、 Advanced Custom Fields 、 Essential Addons for Elementor 、およびBeautiful Cookie Consent Banner などの脆弱な WordPress プラグインを攻撃する事例が複数ありました。

WordPress サイト管理者は、すべてのプラグインを最新の状態に保ち、不要または使用されていないプラグインを無効にし、ファイルの変更、設定の変更、新しい管理者アカウントの作成などの不審なアクティビティがないかサイトを監視する必要があります。

Comments