北朝鮮偵察総局 (RGB) のハッキング部門は、攻撃者が運用セキュリティ (OPSEC) のミスを犯し、不用意に実際の IP アドレスを暴露した後、JumpCloud 侵害に関連しているとされました。

Mandiant によって UNC4899 として追跡されているこのハッキング グループは、L2TP IPsec トンネルを使用して商用 VPN と運用リレー ボックス (ORB) を組み合わせて実際の位置を隠していることが以前に観察されています。

マンディアント氏によると、UNC4899 の攻撃者は、これまでのキャンペーンで、ExpressVPN、NordVPN、TorGuard などの多くの VPN プロバイダーをこの目的で使用してきました。

北朝鮮の国家ハッカーは、商用の VPN サービスを利用して IP アドレスと実際の位置を隠すことで知られていますが、JumpCloud 攻撃では、彼らが使用していた VPN に障害が発生し、被害者のネットワークに接続している間に平壌での位置が暴露されてしまいました。

「Mandiant は、DPRK の脅威アクター UNC4899 が 175.45.178[.]0/24 サブネットから攻撃者が制御する ORB に直接接続していることを観察しました」と研究者らは述べています。

「さらに、北朝鮮の脅威アクターがジャンプボックスの 1 つから平壌の IP に直接ログインしていることを観察しました。北朝鮮のネットブロックへの接続が短命だったため、これが OPSEC の手違いであったことを私たちの証拠が裏付けています。」

この OPSEC の監視とは別に、マンディアントのセキュリティ研究者らは、攻撃インフラが北朝鮮のハッカーに関連する以前に関連したハッキングと重複していることも発見し、この侵害の原因が北朝鮮のハッカーによるものであることをさらに裏付けています。

「私たちはUNC4899がRGBに該当する暗号通貨に焦点を当てたグループであると高い自信を持って評価しています。UNC4899の標的は選択的であり、彼らはJumpCloudを通じて被害者のネットワークにアクセスしているのが観察されています」とマンディアント氏は付け加えた。

「マンディアントは、UNC2970、APT43、および UNC4899 がすべて同様のインフラストラクチャを利用していることを観察しました。」

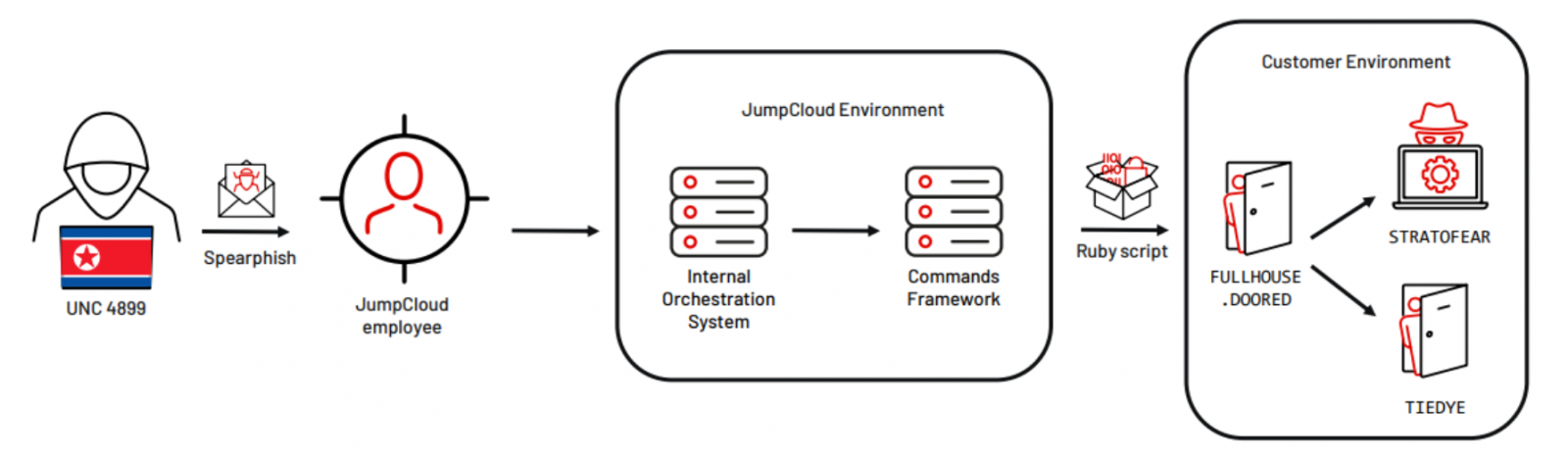

木曜日、JumpCloud はまた、同日初めにSentinelOne と CrowdStrikeのセキュリティ研究者らの帰属を明らかにしたことを受けて、6 月の侵害の背後に北朝鮮の APT グループがいることを確認しました。

上級インシデント対応コンサルタントのオースティン・ラーセン氏は、攻撃者はJumpCloudの侵害に続き、下流の被害者も攻撃したと語った。

マンディアント氏は、現在さらに多くの被害者がこの攻撃の影響に対処している可能性があると予測しています。

JumpCloud は、ハッカーがスピア フィッシング攻撃によってネットワークに侵入してから 1 週間後の 7 月 5 日に、すべての管理 API キーを強制的にローテーションしました。

同社は現在、攻撃の原因を明らかにしているが、影響を受けた顧客の数はまだ明らかにしていない。

コロラド州を拠点とする JumpCloud は、160 か国以上にまたがる 180,000 を超える組織の広大なネットワークにシングル サインオンと多要素認証サービスを提供する、運用可能な Directory-as-a-Service プラットフォームです。

Comments