アメリカ海軍のレッドチームのメンバーが、Microsoft Teams の未解決のセキュリティ問題を利用して、対象組織外のユーザー、いわゆる外部テナントからの受信ファイルの制限を回避する TeamsPhisher と呼ばれるツールを公開しました。

このツールは、英国に本拠を置くセキュリティ サービス会社 Jumpsec の Max Corbridge 氏と Tom Ellson 氏が先月強調した問題を悪用します。両氏は、攻撃者がどのようにして Microsoft Teams のファイル送信制限を簡単に回避して外部アカウントからマルウェアを配信できるかを説明しました。

この偉業が可能なのは、メッセージの POST リクエストの ID を変更するだけで、外部ユーザーを内部ユーザーとして扱うように騙すことができるクライアント側の保護機能がアプリケーションに備わっているためです。

Teams への攻撃を合理化する

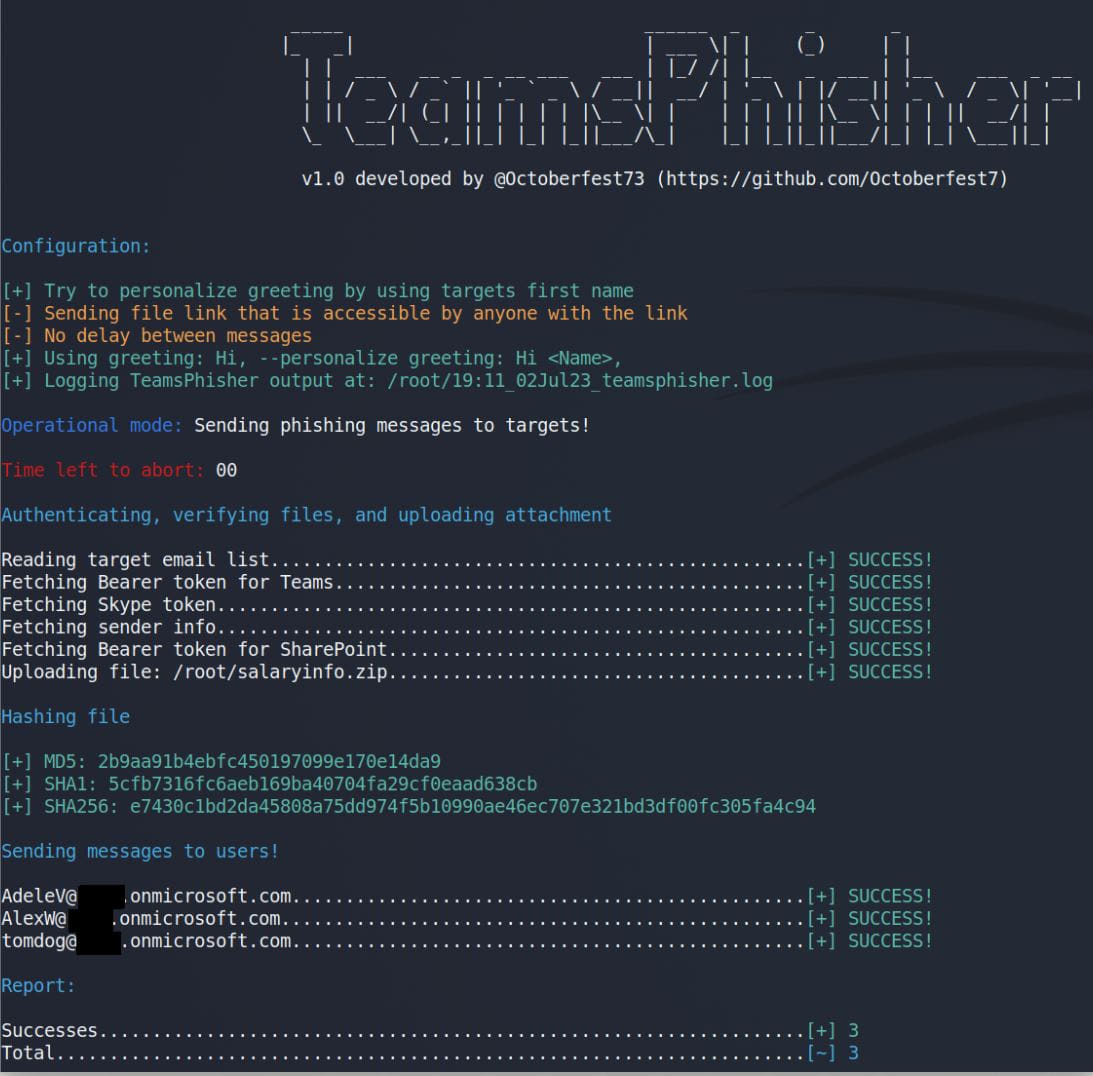

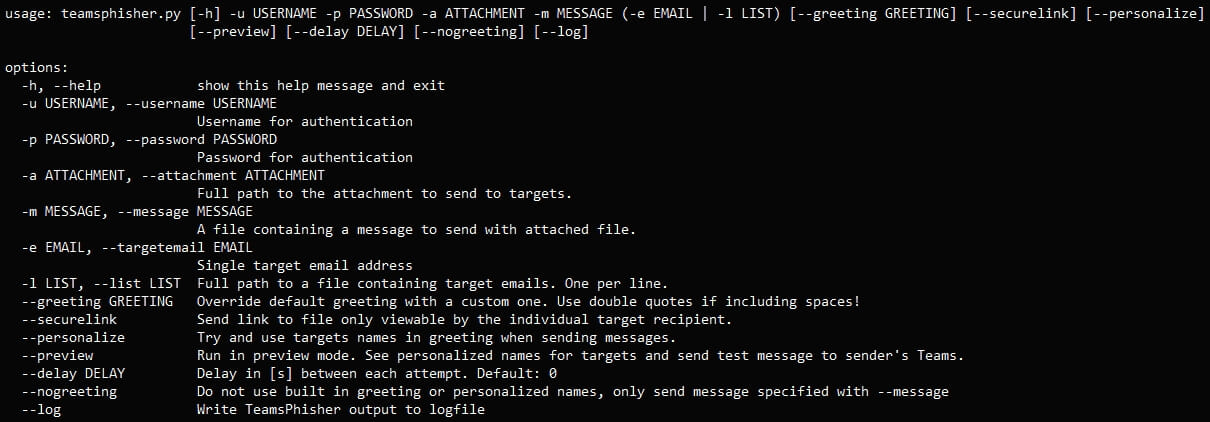

「TeamsPhisher」は、完全に自動化された攻撃を提供する Python ベースのツールです。これには、Jumpsec の研究者による攻撃のアイデア、 Andrea Santese によって開発された技術、および Bastian Kanbach の「 TeamsEnum 」ツールの認証およびヘルパー機能が統合されています。

「 TeamsPhisherに添付ファイル、メッセージ、およびターゲットの Teams ユーザーのリストを与えます。添付ファイルが送信者の Sharepoint にアップロードされ、ターゲットのリストが反復処理されます」と、レッド チームの開発者である Alex Reid 氏の説明には書かれています。効用。

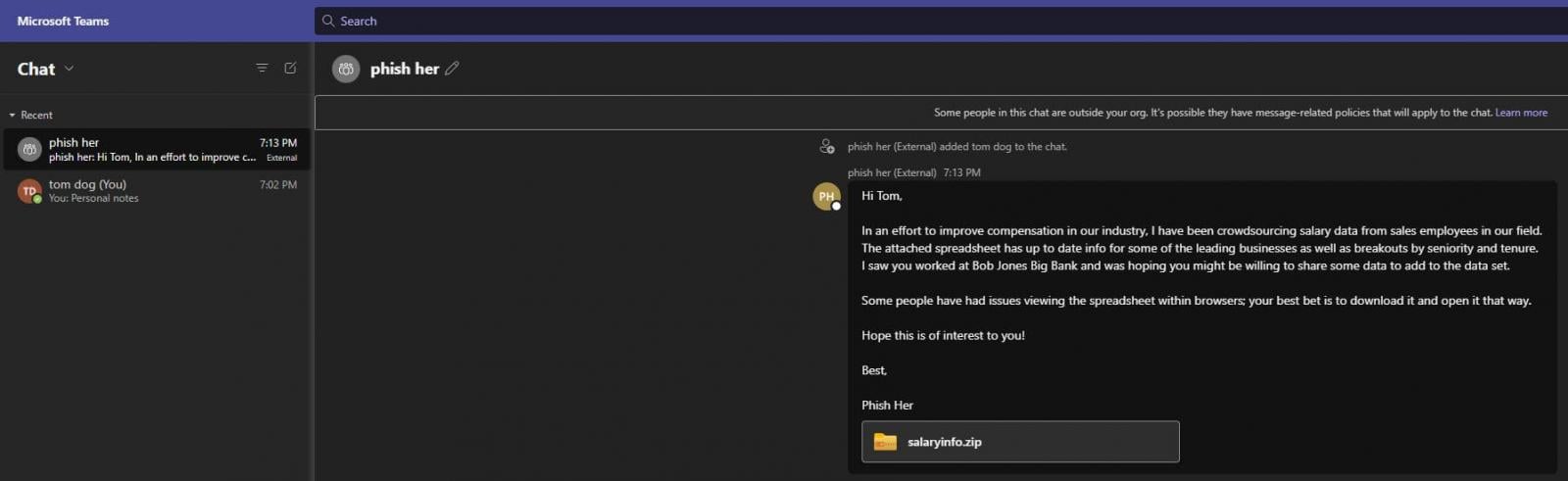

TeamsPhisher はまず、ターゲット ユーザーの存在と、攻撃が機能するための前提条件である外部メッセージを受信する能力を確認します。

次に、ターゲットとの新しいスレッドを作成し、Sharepoint 添付リンクを含むメッセージをターゲットに送信します。スレッドは、(潜在的な) 手動対話のために送信者の Teams インターフェイスに表示されます。

TeamsPhisher では、ユーザーは有効な Teams および Sharepoint ライセンスを持つ Microsoft ビジネス アカウント (MFA がサポートされています) を持っている必要があります。これは多くの大手企業で一般的です。

このツールには、設定されたターゲットリストを確認し、受信者の視点からメッセージの外観を確認するのに役立つ「プレビューモード」も提供されます。

TeamsPhisher の他の機能やオプションの引数により、攻撃が改良される可能性があります。これには、対象の受信者のみが表示できる安全なファイル リンクの送信、レート制限をバイパスするためのメッセージ送信間の遅延の指定、ログ ファイルへの出力の書き込みなどが含まれます。

未解決の問題

TeamsPhisher が悪用する問題は依然として存在しており、Microsoft は Jumpsec 研究者に対し、この問題は直ちにサービスを提供できる基準を満たしていないと述べました。

同社も先月、問題解決の計画についてコメントを求めたが、返答は得られなかった。私たちはマイクロソフトに再度コメントを求めましたが、公開時点では返答は得られませんでした。

TeamPhisher は、承認されたレッド チームの運用のために作成されましたが、脅威アクターはこれを利用して、警報を発することなく標的の組織にマルウェアを配信することもできます。

Microsoft がこの件について措置を講じることを決定するまで、組織は必要がない場合は外部テナントとの通信を無効にすることを強くお勧めします。また、信頼できるドメインを含む許可リストを作成して、悪用のリスクを制限することもできます。

Comments