法執行機関は、モバイル バンキング サービスと金融機関をマルウェア、フィッシング、ビジネス電子メール侵害 (BEC) キャンペーンで標的としたサイバー犯罪グループ OPERA1ER の主要メンバーであると考えられる容疑者を拘留しました。

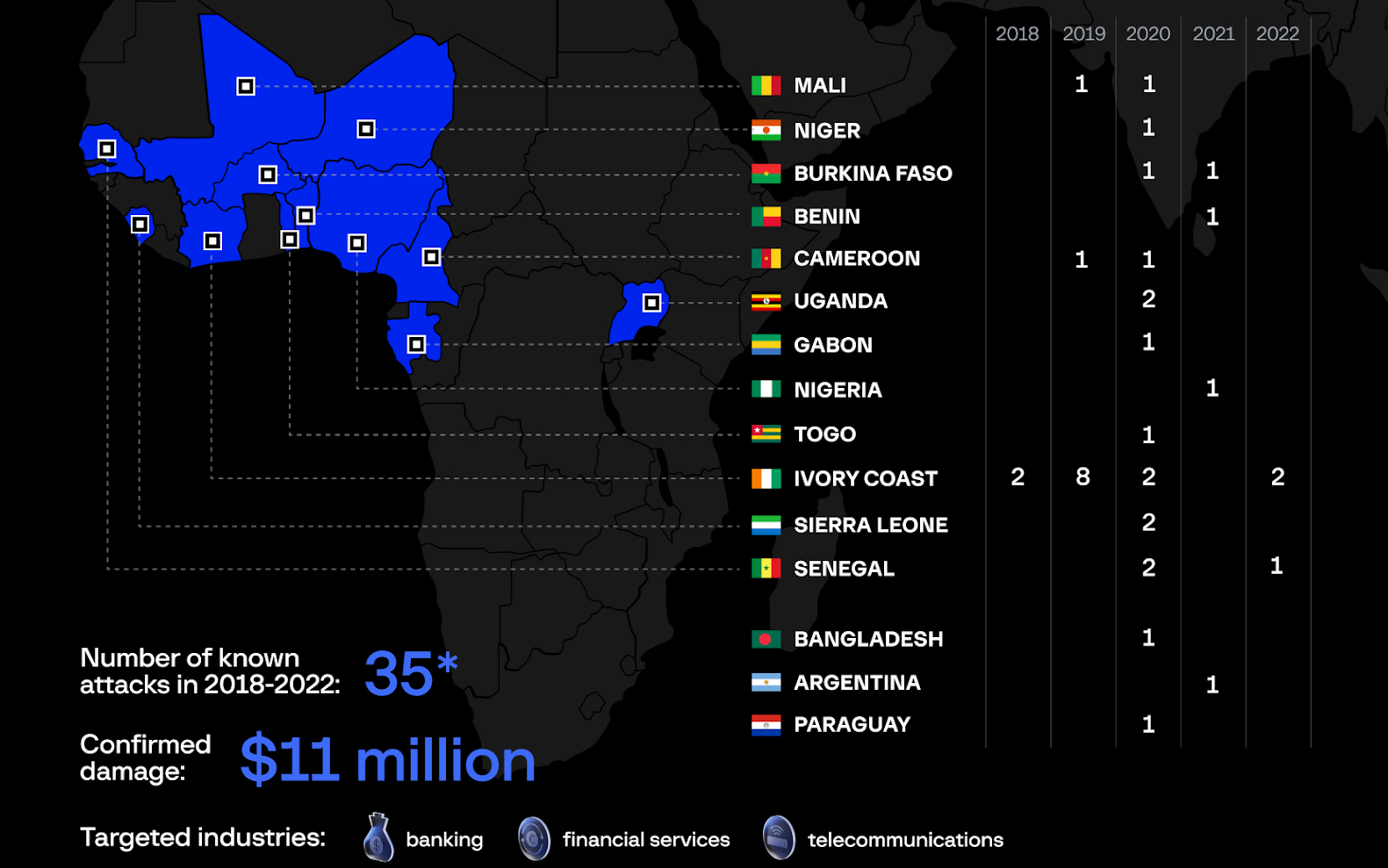

NX$M$、DESKTOP Group、Common Ravenとしても知られるこのギャングは、アフリカ、アジア、ラテンアメリカの15カ国にわたる30以上の攻撃で、過去4年間に1100万ドルから3000万ドルを盗んだ疑いがある。 。

同容疑者は、AFRIPOL、国際刑事警察機構サイバー犯罪総局、サイバーセキュリティ会社グループIB、通信事業者オレンジの協力を得た「ネルボーン作戦」と呼ばれる共同法執行行動を受けて、6月初旬にコートジボワール当局に逮捕された。

捜査に役立つさらなる情報は、米国秘密情報局の刑事捜査部門とブーズ・アレン・ハミルトン・ダークラボのサイバーセキュリティ研究者によって共有されました。

「インターポールの2022年アフリカサイバー脅威評価報告書によると、西アフリカ地域ではサイバー犯罪の脅威が増大しており、世界中に被害者がいる。NERVONE作戦は、この地域におけるサイバー犯罪の脅威と積極的に戦うというインターポールの取り組みを強調するものである」とインターポールは本日述べた。

「ネルボーン作戦は、サイバー犯罪に対するアフリカ共同作戦と、英国外務・連邦開発局とドイツ連邦外務省がそれぞれ資金提供した、アフリカ連合に対するアフリカ連合のためのインターポール支援プログラムという2つの重要なインターポールの取り組みによって支援された。 」

Orange の Group-IB アナリストと CERT-CC 部門は、2019 年から OPERA1ER グループを追跡しており、2018 年から 2022 年の間に成功した 35 件を超える攻撃に脅威アクターが関与していることを突き止めました。そのうちの約 3 分の 1 は 2020 年に実行されました。

OPERA1ER メンバーは主にフランス語を話し、アフリカを拠点に活動していると考えられており、オープンソース ソリューション、一般的なマルウェア、Metasploit や Cobalt Strike などのフレームワークなど、さまざまなツールを攻撃に利用しています。

ただし、ターゲットのネットワークへの最初のアクセスは、請求書や郵便配達通知などの一般的な件名を悪用し、Netwire、BitRAT、venomRAT、AgentTesla、Remcos、Neutrino、 BlackNET、Venom RAT、およびパスワード スニファーとダンパー。

OPERA1ER は、3 か月から 12 か月の間、侵害されたネットワークへのアクセスを維持し、場合によっては同じ企業を複数回標的にすることが観察されています。

また、彼らは通常、多額の資金を管理するオペレータアカウントに焦点を当てており、最終的に管理下の加入者アカウントにリダイレクトする前に、盗んだ認証情報を使用してチャネルユーザーアカウントに資金を送金します。このグループは、発見を避けるため、休日や週末に広範囲にわたる ATM ネットワークを通じて盗んだお金を現金として引き出します。

シマンテックの研究者らはまた、OPERA1ER と、アフリカのフランス語圏諸国の少なくとも 3 つの銀行に対する攻撃で署名付き Windows ドライバーを使用した Bluebottle として追跡しているサイバー犯罪グループとの関連性も発見しました。

Group-IB CEOのドミトリー・ヴォルコフ氏は、「世界中の金融サービス会社や通信プロバイダーから数百万ドルを盗んだOPERA1ERのような高度な脅威アクターを調査しようとする試みには、官民の組織間で高度に調整された取り組みが必要となる」と述べた。

「ナーボーン作戦の成功は、脅威データ交換の重要性を実証しています。インターポール、Orange-CERT-CC、民間および公共部門のパートナーとの協力のおかげで、私たちは力を合わせてパズル全体を組み立てることができました。」

Comments