ハッカーは、2022 年後半にスマート デバイスに感染しようとする Realtek Jungle SDK の 1 億 3,400 万件の攻撃で、重大なリモート コード実行の脆弱性を利用しました。

複数の脅威アクターによって悪用されたこの脆弱性は、CVE-2021-35394 として追跡されており、10 段階中 9.8 の重大度スコアが付いています。

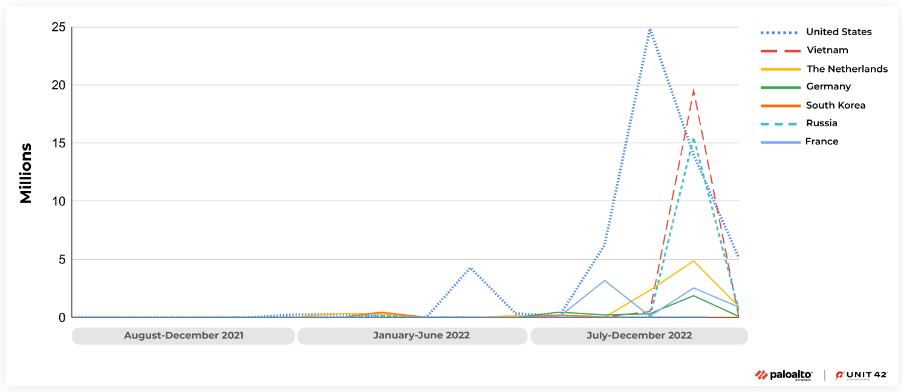

昨年の 8 月から 10 月にかけて、Palo Alto Networks のセンサーは、このセキュリティ問題を悪用する重大な活動を観測しました。これは、インシデント総数の 40% 以上を占めています。

高い搾取レベル

2022 年 9 月以降、CVE-2021-35394 に対して脆弱な IoT デバイスを標的とする、「RedGoBot」という名前の新しい大規模なボットネット マルウェアが出現しました。

Palo Alto Network の脅威インテリジェンス チームである Unit 42 の研究者は、この脆弱性の悪用が 12 月中も続いていることに気付きました。

これらの攻撃の結果、3 つの異なるペイロードが配信されました。

- ターゲット サーバーでシェル コマンドを実行してマルウェアをダウンロードするスクリプト

- バイナリ ペイロードをファイルに書き込んで実行する、挿入されたコマンド

- サーバーを再起動する挿入されたコマンド

これらの攻撃のほとんどは、Mirai、Gafgyt、Mozi、およびそれらの派生物などのボットネット マルウェア ファミリから発生しています。 2022 年 4 月、 Fodcha ボットネットが CVE-2021-35394 を悪用して分散型サービス妨害 (DDoS) 操作を行うことが発見されました。

RedGoBot も、9 月の攻撃で DDoS の目的でこの脆弱性を使用しました。このボットネットは、HTTP、ICMP、TCP、UDP、VSE、および OpenVPN プロトコルで DDoS 攻撃を実行でき、さまざまなフラッド手法をサポートしています。

Unit 42 は、CVE-2021-35394 を利用した世界中の活動を記録しましたが、攻撃のほぼ半分は米国からのものでした。

ただし、攻撃者は米国ベースの IP アドレスを使用してブロックリストを回避することを好むため、VPN とプロキシを使用すると、実際の送信元がわかりにくくなる可能性があります。

「2021 年 8 月から 2022 年 12 月までの間に、CVE-2021-35394 を標的とした合計 1 億 3,400 万件のエクスプロイトの試みが観察されました。これらの攻撃の 97% は 2022 年 8 月の開始以降に発生しています」と Unit 42 のレポートは述べています。

Realtek SDK の欠陥の詳細

CVE-2021-35394は、Realtek Jungle SDK バージョン 2.x から 3.4.14B の重大な (CVSS v3: 9.8) 脆弱性であり、リモートの認証されていない攻撃者が任意のコマンド インジェクションを実行できる複数のメモリ破損の欠陥が原因です。

Realtek は 2021 年 8 月 15 日にこの脆弱性を修正し、 CVE-2021-35395 のような他の重大な欠陥も修正しました。CVE-2021-35395 は、公開からわずか数日後にエクスプロイトを組み込んだボットネットによって広く標的にされ、最近では昨年 12 月にも修正されました。

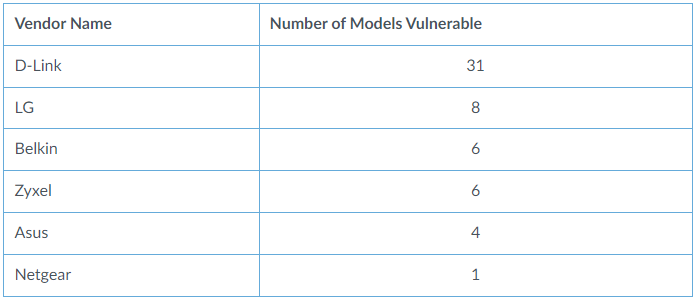

Realtek チップセットは IoT の世界に遍在しており、台湾のチップ メーカーが製品の問題に迅速に対処するためにセキュリティ アップデートをプッシュしても、サプライ チェーンの複雑さによりエンド ユーザーへの提供が遅れます。

また、ユーザーは、デバイス ベンダーからファームウェアの更新が利用可能になった場合でも、ファームウェアの更新を無視することが多く、IoT デバイスを「設定したら忘れる」という考え方で扱います。

Realtek がセキュリティ修正プログラムをリリースしてからほぼ 1 年以上後に CVE-2021-35394 の悪用が急増したことは、修正作業が遅れており、これに対する責任がベンダーとエンド ユーザーの間で共有されていることを示しています。

脆弱なデバイスの一部は、サポートされなくなっている可能性があります。場合によっては、ベンダーが修正を含むアップデートをリリースしたにもかかわらず、ユーザーがそれをインストールできなかったことがあります。ユーザーは、デバイスが影響を受けているかどうか、および CVE-2021-35394 に対処する利用可能なセキュリティ パッチがあるかどうかを確認する必要があります。

デバイスがすでに感染している場合は、出荷時設定にリセットし、強力な管理者パスワードを設定してから、利用可能なすべてのファームウェア アップデートを適用することをお勧めします。

CVE-2021-35394 のエクスプロイトは、サプライ チェーンのパッチ適用が複雑であり、セキュリティ問題の管理が大幅に遅れるため、2023 年前半は高いレベルにとどまると予想されます。

Comments