脅威アクターが利用できる攻撃手段は数多くあります。近年増加しているのは、ユーザー中心のアプリケーションです。攻撃者は、より高度に保護された管理者アカウントに焦点を当てるのではなく、ユーザーが IT 部門の関与なしで簡単にインストールできるアプリケーションや拡張機能をターゲットにします。

一例としては、Chromium ベースのブラウザなどの拡張機能の急増が挙げられます。この種のものが初めてではありませんが、 最近の例としては、Rilide マルウェア株があります。 Trustwave は、Google ドライブの拡張機能を装ったこのマルウェアを特定しました。

この拡張機能をインストールすると、攻撃者はブラウザの履歴を監視し、スクリーンショットを撮り、暗号通貨交換を標的とした悪意のあるスクリプトを挿入できるようになります。

また、サイバーセキュリティ大手のカスペルスキーは最近、8,700万以上ダウンロードされている34の悪意のあるChrome拡張機能を特定した。複数の悪意のある拡張機能がユーザーのインストールをターゲットにしており、データの漏洩やシステムの侵害という現実の危険につながります。

チェックされていないユーザーコントロールの危険性

数年前、ユーザーが主に管理者として実行する状態から、 最小限の特権で実行する状態に移行したとき、大きな変化が起こりました。この変更により、悪意のあるアプリケーションや攻撃が悪用する可能性のある攻撃対象領域が減少しました。攻撃が発生した場合、被害はそのユーザーのプロフィールとユーザーがアクセスできるデータに限定される可能性があります。

ユーザー アカウントが侵害されると管理アカウントも侵害される可能性がありますが、2 つを分離することでセキュリティが大幅に強化されます。しかし、ユーザーはこの分離により比較的安全だと感じ、IT 部門にソフトウェアのインストールを依頼することに煩わしさを感じる可能性があるため、ユーザー アプリケーションと拡張機能が急増しました。

例には、Chromium ベースのブラウザーの拡張機能や、Visual Studio Code などの開発ツールが含まれます。これらの拡張機能は、Google や Microsoft の Visual Studio Code 拡張機能リポジトリなど、従来から信頼されているソースからダウンロードされるため、ユーザーはインストール プロセスをより詳しく調べる必要がある場合があります。

このような注意の欠如により、ツールの拡張機能やユーザー プロファイルのインストールを介して発生する攻撃がますます増えています。他の例には、PyPi パッケージや悪意のある NPM パッケージのインストールによるサプライサイド攻撃が含まれます。

以前は正当だった拡張機能やパッケージが、以前は信頼されていたソースからユーザーが密かに侵害されることを可能にする悪徳グループに販売される可能性があります。

ユーザー プロファイルの拡張機能とパッケージの損傷を防ぐ

IT 部門とユーザーは自分自身を守るために何ができるでしょうか? 1 つのアプローチは、拡張機能とパッケージを精査し、許可リストを使用して、ユーザーがインストールできるものを事前に制限することです。これにより、ユーザーと管理者の両方がより安全であると感じることができ、安全なパッケージのみが使用されるようになります。

- Chrome:アプリと拡張機能を許可またはブロックする

- Edge: グループ ポリシーを使用して拡張機能を管理する

- Chromium: 拡張機能の設定

- Visual Studio Code:現在実装されていませんが、これを追跡するための GitHub の問題が存在します。

IT 管理者は、所有権の変更が許可されている拡張子とパッケージ、および危険を示す可能性のあるファイル (特にサードパーティによって行われた場合) を監視する必要があります。拡張機能は、ユーザー プロファイルが参照できるデータ (ファイルなど) を読み取ろうとする可能性があるため、ファイルにパスワードを保存しているユーザーは特に注意することが重要です。

これは、機密性の高いシステムにアクセスするにはパスワードだけでは不十分であるため、さらなる侵害を防ぐために多要素認証 (MFA) が重要であることを強調しています。

もちろん、攻撃が発生した場合には、ユーザーのアカウントを迅速に駆除してリセットすることが重要です。ユーザー プロファイル攻撃では、そこに含まれるデータが利用される可能性があります。つまり、細工されたフィッシング メールや正規ユーザーのアカウントから送信されたメールが、攻撃をさらに拡大するために使用される可能性があります。

Specops uReset による攻撃の軽減

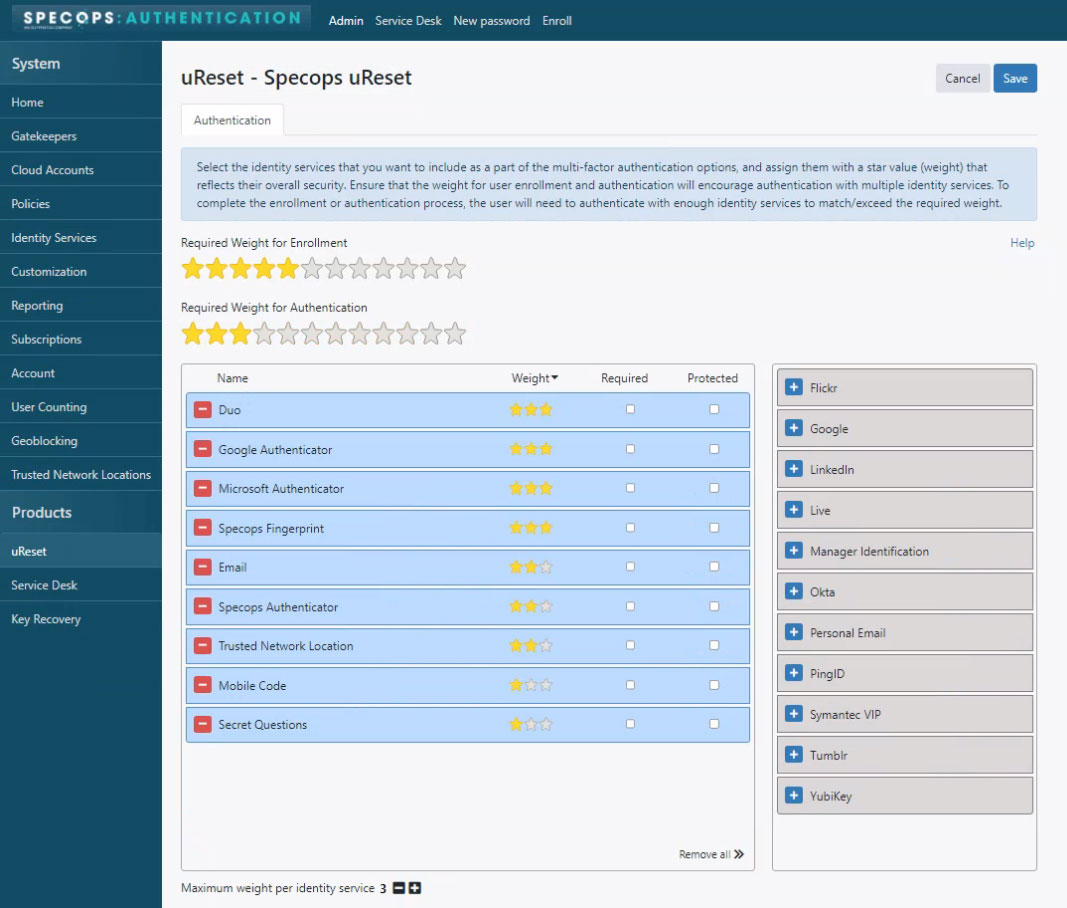

Specops uResetのようなツールを使用すると、複数の重み付け係数を利用して正しいユーザーのみがパスワードをリセットできるようになり、ヘルプデスクが悪い状況を迅速に制御するための安全かつ迅速な方法が提供されます。

- Web ブラウザ、Windows ログオン画面、またはモバイル アプリからパスワードをリセットします。

- ユーザーの確認、アカウントのロック解除、一時パスワードの作成のための特定のインターフェイスを使用してヘルプデスクを強化します。

- 認証イベントに関する詳細な監査とレポート。

- SMS、電子メール、指紋リーダー、信頼できるネットワークの場所、マネージャーの検証、Dua、Okta、Symantec VIP、Microsoft および Google Authenticator、Google、Facebook、Twitter、Twitter などの複数の識別サービス。

ユーザープロファイルの危険性と軽減策

多量の管理者アカウントから限定されたユーザー アカウントへの移行が行われていますが、ユーザーが自分でインストールできるアプリケーションからの進化する脅威が存在します。これらのアプリケーションは、拡張機能から自動更新が可能で正規のもののように見えるパッケージまで多岐にわたります。

したがって、IT 組織にとって、ユーザーが何をインストールして使用できるかを積極的に制御することが重要です。

攻撃が発生した場合、組織にとって、ユーザーの身元を迅速に確認し、 Specops uResetなどのツールを使用して資格情報をリセットすることが重要です。そうすることで、攻撃を途中で阻止し、ユーザーのアカウントとシステムを迅速に駆除して将来の問題を防ぐことができます。

Specops Softwareが後援および執筆

Comments