古いものは再び新しくなり、2023 年上半期には USB ドライブを介して配布されるマルウェアが 3 倍に増加すると研究者らは見ています

Mandiantの新しいレポートでは、今年どのように USB 経由で配信される 2 つのマルウェア キャンペーンがどのように観察されたかを概説しています。 1 つは「Sogu」という名前で、中国のスパイ脅威グループ「TEMP.HEX」によるもので、もう 1 つは「Snowydrive」という名前で、アジアの石油・ガス会社を標的とする UNC4698 によるものです。

以前、2022 年 11 月に、サイバーセキュリティ会社は、USB デバイスを利用してフィリピン国内の企業を4 つの異なるマルウェア ファミリに感染させる中国と連携したキャンペーンを強調しました。

また、2023 年 1 月、パロアルト ネットワークの Unit 42 チームは、USB ドライブに隠れて、接続されている Windows ホストに感染する可能性があるPlugX の亜種を発見しました。

ソグキャンペーン

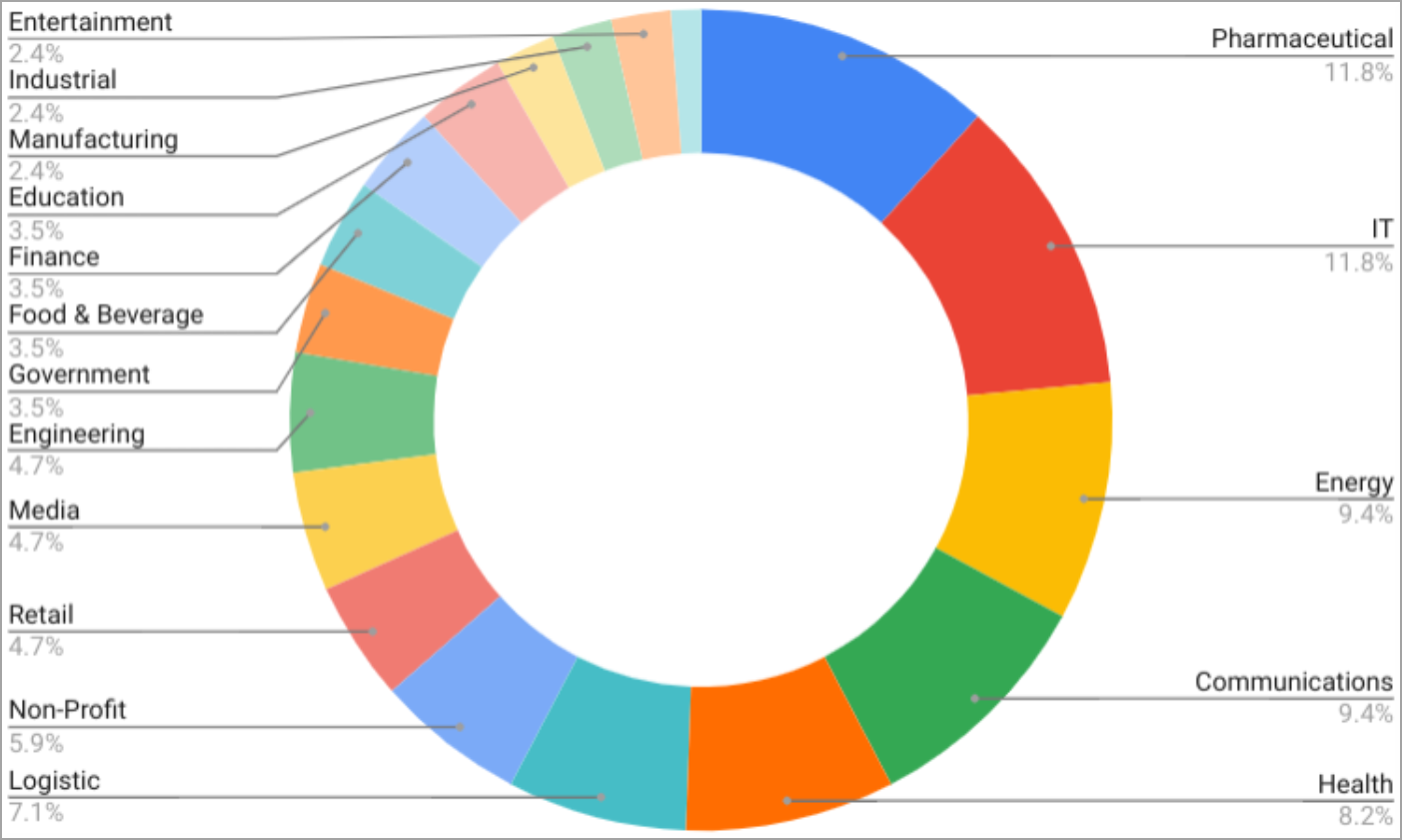

Mandiant の報告によると、Sogu は現在、USB を利用した最も攻撃的なサイバースパイ活動であり、世界中の多くの業界を標的にし、感染したコンピュータからデータを盗もうとしているとのことです。

Sogu マルウェアの被害者は、米国、フランス、英国、イタリア、ポーランド、オーストリア、オーストラリア、スイス、中国、日本、ウクライナ、シンガポール、インドネシア、フィリピンにいます。

被害者のほとんどは製薬、IT、エネルギー、通信、医療、物流の各セクターに属していますが、被害者は全体に存在します。

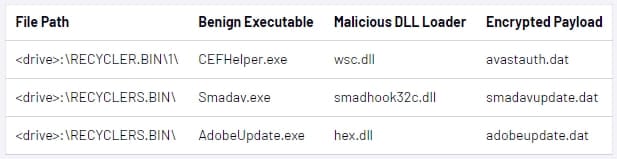

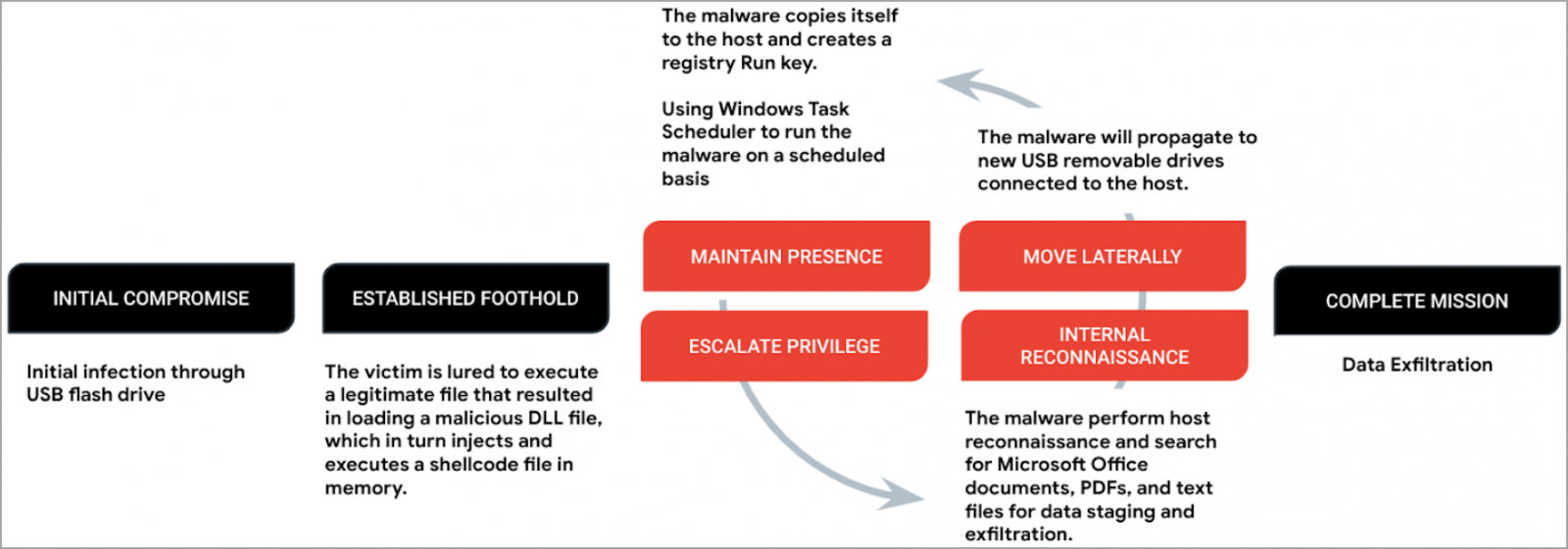

「Korplug」と呼ばれるペイロードは、DLL 順序ハイジャックを介して C シェルコード (Sogu) をメモリにロードします。これには、被害者をだまして正規のファイルを実行させる必要があります。

Sogu はレジストリ Run キーを作成することで永続性を確立し、Windows タスク スケジューラを使用して定期的に実行されるようにします。

次に、マルウェアはシステム偵察に役立つバッチ ファイルを「RECYCLE.BIN」にドロップし、感染したマシンをスキャンして MS Office ドキュメント、PDF、および貴重なデータが含まれる可能性のあるその他のテキスト ファイルを探します。

Sogu によって検出されたファイルは、ホストの C: ドライブとフラッシュ ドライブの作業ディレクトリの 2 つのディレクトリにコピーされ、base64 を使用して暗号化されます。

ドキュメント ファイルは、HTTP または HTTPS リクエストを使用して、TCP または UDP 経由で最終的に C2 サーバーに抽出されます。

Sogu は、コマンドの実行、ファイルの実行、リモート デスクトップ、感染したコンピュータからのスクリーンショットのスナップ、リバース シェルのセットアップ、キーロギングの実行もサポートしています。

感染したシステムに接続されているドライブは、横方向の移動を許可するように設定された Sogu の最初の侵害ファイルのコピーを自動的に受信します。

スノーウィードライブキャンペーン

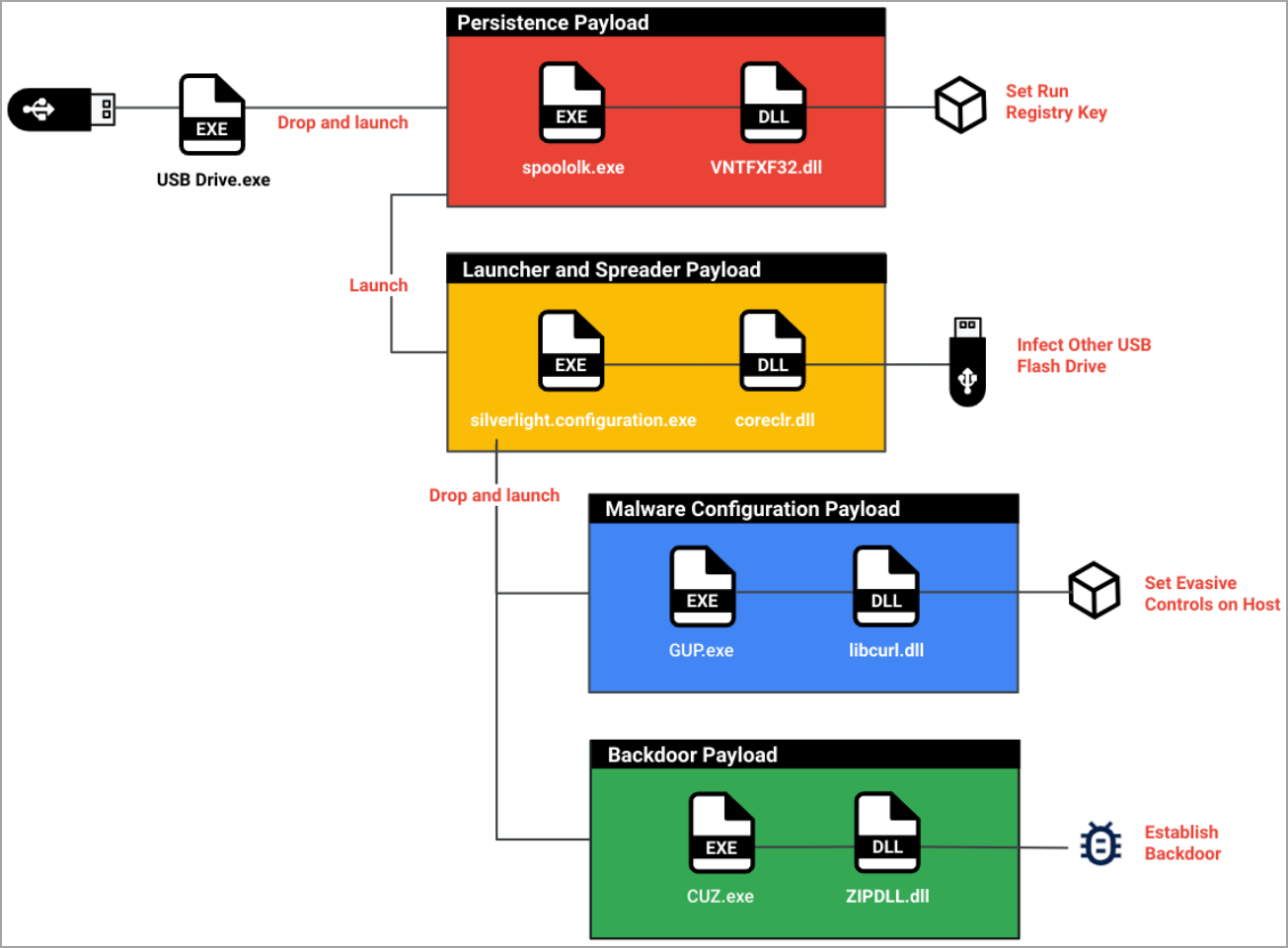

Snowydrive は、コンピュータにバックドアを感染させ、攻撃者が Windows コマンド プロンプトを通じて任意のペイロードを実行し、レジストリを変更し、ファイルやディレクトリのアクションを実行できるようにするキャンペーンです。

この場合も、被害者はだまされて USB ドライブ上で正規に見える実行可能ファイルを起動させられ、これにより「Kaspersky」フォルダにあるマルウェアのコンポーネントの抽出と実行が引き起こされます。

これらのコンポーネントは、侵害されたシステム上での永続性の確立、検出の回避、バックドアのドロップ、新しく接続された USB ドライブを介したマルウェアの伝播の確保など、特定の役割を引き受けます。

Snowydrive は、正規のアーカイブ解凍ソフトウェアである「CUZ.exe」のプロセスに読み込まれるシェルコード ベースのバックドアです。

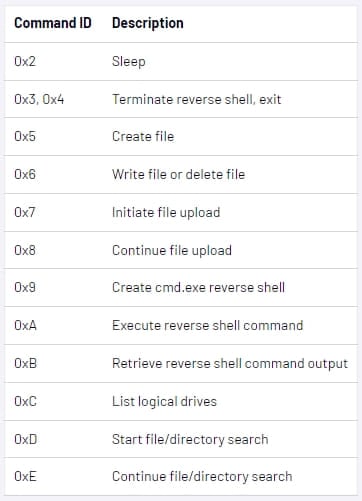

バックドアは、ファイル操作、データ抽出、リバース シェル、コマンド実行、偵察を可能にする多くのコマンドをサポートしています。

回避のために、このマルウェアは、正規の Notepad++ アップデータである「GUP.exe」によってサイドロードされた悪意のある DLL を使用して、ファイル拡張子と「システム」または「隠し」とマークされた特定のファイルを非表示にします。

USB ベースの攻撃は続く

Mandiant のレポートによると、USB 攻撃は感染を達成するためにターゲット コンピューターへの物理的なアクセスを必要としますが、2023 年に関連性を維持しトレンドを維持する独自の利点を備えています。

利点には、セキュリティ メカニズムのバイパス、ステルス、企業ネットワークへの初期アクセス、セキュリティ上の理由からセキュリティで保護されていないネットワークから隔離されたエアギャップ システムに感染する機能が含まれます。

マンディアントの調査では、USB マルウェアの感染ホットスポットとして印刷所とホテルが指摘されています。

それでも、これらのバックドアが無作為に日和見的に拡散することを考えると、USB ポートを備えたあらゆるシステムが標的になる可能性があります。

Comments