PyLoose という名前の新しいファイルレス マルウェアは、Monero 暗号通貨マイニングのためにクラウド ワークロードの計算リソースをハイジャックすることをターゲットにしています。

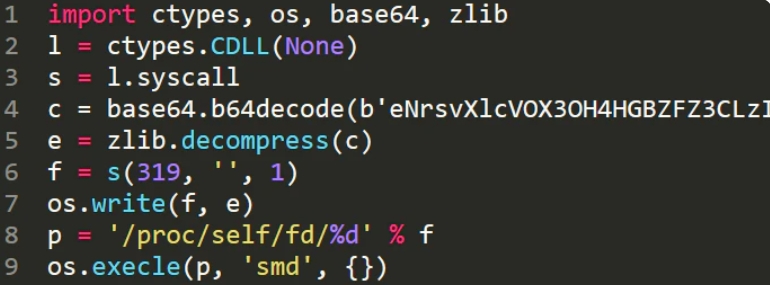

PyLoose は、プリコンパイルされ、base64 でエンコードされた XMRig マイナーを備えた比較的単純な Python スクリプトです。XMRig マイナーは、クリプトマイニングに必要な複雑なアルゴリズムを解決するために CPU パワーを使用する、広く悪用されているオープンソース ツールです。

Wiz の研究者によると、PyLoose はメモリから直接実行されるため、信じられないほどステルス性が高く、セキュリティ ツールによる検出が困難です。

ファイルレス マルウェアは、システムのドライブに物理的なフットプリントを残さないため、シグネチャ ベースの検出に対して脆弱でなく、通常は正規のシステム ツール (土地から離れて存在する) を利用して、正規のプロセスに悪意のあるコードを挿入します。

Wiz のセキュリティ研究者は、2023 年 6 月 22 日に初めて PyLoose 攻撃を実際に検出し、それ以来、この新しいマルウェアによる少なくとも 200 件の侵害を確認しました。

「私たちが知る限り、これは、世に出ているクラウド ワークロードを標的とした Python ベースのファイルレス攻撃として公的に文書化された初めてのものであり、私たちの証拠は、この攻撃がクリプトマイニングに使用された 200 件近くの事例を示しています」と新しい Wiz レポートは説明しています。

PyLoose 攻撃チェーン

Wiz は、公的にアクセス可能な Jupyter Notebook サービスを通じてデバイスへの初期アクセスを取得することから始まる攻撃を観察しましたが、システム コマンドを制限できませんでした。

攻撃者は、HTTPS GET リクエストを使用して、Pastebin のようなサイト「paste.c-net.org」からファイルレス ペイロード (PyLoose) を取得し、それを Python のランタイム メモリに直接ロードします。

PyLoose スクリプトはデコードおよび解凍され、Linux の既知のファイルレス マルウェア手法である「memfd」Linux ユーティリティを使用して、プリコンパイルされた XMRig マイナーをインスタンスのメモリに直接ロードします。

「メモリ ファイル記述子 memfd は、プロセス間通信や一時ストレージなど、さまざまな目的に使用できる匿名のメモリ バックアップ ファイル オブジェクトの作成を可能にする Linux の機能です」と Wiz 氏はレポートで説明しています。

「memfd によって作成されたメモリ セクション内にペイロードが配置されると、攻撃者はそのメモリ コンテンツに対して exec syscall の 1 つを呼び出し、それをディスク上の通常のファイルであるかのように扱い、新しいプロセスを起動することができます。」

これにより、攻撃者はメモリから直接ペイロードを実行でき、ほとんどの従来のセキュリティ ソリューションを回避できます。

侵害されたクラウド インスタンスのメモリにロードされた XMRig マイナーは、Monero のマイニングに「MoneroOcean」マイニング プールを使用するかなり新しいバージョン (v6.19.3) です。

未知の攻撃者

攻撃者は有用な証拠を何も残していなかったため、Wiz は PyLoose 攻撃を特定の攻撃者によるものとすることはできませんでした。

研究者らは、PyLoose の背後にいる敵は非常に洗練されており、クラウド ワークロード攻撃に関与する典型的な攻撃者とは一線を画しているとコメントしています。

クラウド インスタンス管理者は、コード実行の影響を受けやすいサービスの公開を回避し、強力なパスワードと多要素認証を使用してそれらのサービスへのアクセスを保護し、システム コマンドの実行制限を設けることが推奨されます。

Comments