ドイツ連邦憲法保護局 (BfV) と韓国国家情報院 (NIS) の共同サイバーセキュリティ アドバイザリは、Kimsuky が Chrome 拡張機能を使用して標的の Gmail メールを盗んだことについて警告しています。

Kimsuky (別名 Thallium、Velvet Chollima) は北朝鮮の脅威グループで、スピア フィッシングを使用して、外交官、ジャーナリスト、政府機関、大学教授、および政治家に対してサイバー スパイ活動を行っています。攻撃者は当初、韓国を標的にしていましたが、時間の経過とともに活動を拡大し、米国とヨーロッパの組織を標的にしました。

共同セキュリティ アドバイザリは、ハッキング グループが使用する 2 つの攻撃方法、悪意のある Chrome 拡張機能と Android アプリケーションについて警告するためにリリースされました。

現在のキャンペーンは韓国の人々を対象としていますが、Kimsuky が使用する手法は世界中で適用できるため、意識を高めることが重要です。

Gmail のメールを盗む

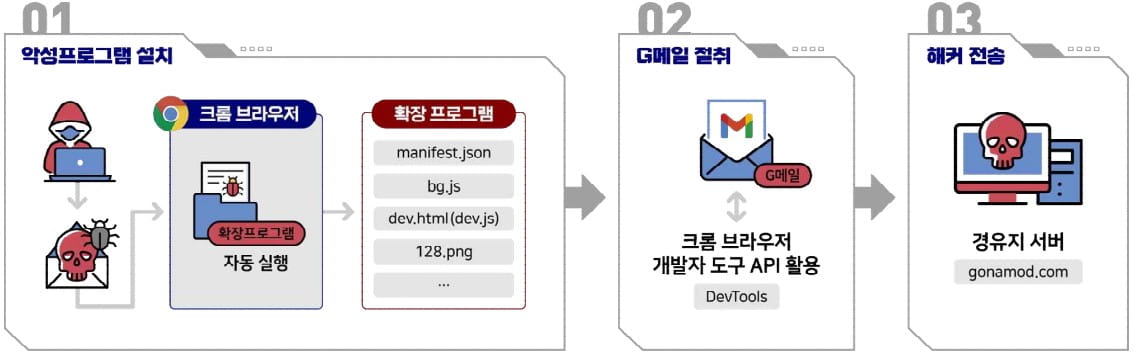

攻撃は、Microsoft Edge や Brave などの Chromium ベースのブラウザーにもインストールされる、悪意のある Chrome 拡張機能を被害者にインストールするように求めるスピア フィッシング メールから始まります。

拡張機能の名前は「AF」で、ユーザーがブラウザのアドレス バーに「(chrome|edge| brave)://extensions」と入力した場合にのみ、拡張機能リストに表示されます。

被害者が感染したブラウザから Gmail にアクセスすると、拡張機能が自動的にアクティブになり、被害者の電子メール コンテンツを傍受して盗みます。

この拡張機能は、ブラウザーの Devtools API (開発者ツール API) を悪用して、盗んだデータを攻撃者のリレー サーバーに送信し、アカウントのセキュリティ保護を破ったりバイパスしたりすることなく、密かに電子メールを盗みます。

Kimsuky が悪意のある Chrome 拡張機能を使用して、侵害されたシステムから電子メールを盗んだのはこれが初めてではありません。

2022 年 7 月、Volexity は、「SHARPEXT」という名前の拡張機能を使用した同様のキャンペーンについて報告しました。 2018 年 12 月、Netscout は、Kimsuky が学界の標的に対して同じ戦術に従っていたと報告しました。

今回、Kimsuky が最新の攻撃で使用した悪意のあるファイルのハッシュは次のとおりです。

- 012D5FFE697E33D81B9E7447F4AA338B (manifest.json)

- 582A033DA897C967FAADE386AC30F604 (bg.js)

- 51527624E7921A8157F820EB0CA78E29 (dev.js)

Android マルウェア

Kimsuky が使用する Android マルウェアは、「FastViewer」、「Fastfire」、または「Fastspy DEX」と呼ばれ、 2022 年 10 月にセキュリティ プラグインまたはドキュメント ビューアーになりすましたことが確認されて以来知られています。

しかし、韓国のサイバーセキュリティ会社AhnLab は、攻撃者が 2022 年 12 月に FastViewer を更新したため、ハッシュが公開された後もマルウェアを使用し続けたと報告しています。

攻撃は、Kimsuky が被害者の Google アカウントにログインすることで展開されます。被害者は以前にフィッシング メールやその他の手段でこのアカウントを盗みました。

次に、ハッカーは Google Play の Web から電話への同期機能を悪用します。これにより、ユーザーは自分のコンピューター (Play ストア Web サイト) からリンクされたデバイスにアプリをインストールして、マルウェアをインストールできます。

攻撃者が被害者のデバイスにインストールするように Google Play に要求する悪意のあるアプリは、「内部テストのみ」のために Google Play コンソールの開発者サイトに提出され、被害者のデバイスはテスト対象として追加されると思われます。

この手法は、大規模な感染には機能しませんが、Kimsuky のような標的を絞った作戦に関しては例外的であり、非常にステルスです。

Android マルウェアは RAT (リモート アクセス トロイの木馬) ツールであり、ハッカーがファイルのドロップ、作成、削除、または盗み、連絡先リストの取得、通話の実行、SMS の監視または送信、カメラのアクティブ化、キーロギングの実行、およびデスクトップの表示を可能にします。

Kimsuky がその戦術を進化させ、Gmail アカウントを侵害するためのより洗練された方法を開発し続けているため、個人や組織は警戒を怠らず、堅牢なセキュリティ対策を実施する必要があります。

これには、ソフトウェアを最新の状態に保つこと、予期しないメールやリンクに注意すること、不審なアクティビティがないかアカウントを定期的に監視することが含まれます。

Comments