2022 年 1 月 10 日の要約 – Log4j の脆弱性は、世界中の企業にとって複雑でリスクの高い状況を表しています。このオープンソース コンポーネントは、多くのサプライヤのソフトウェアおよびサービスで広く使用されています。コンポーネントである Log4j の性質上、脆弱性は、脆弱なライブラリを使用するアプリケーションだけでなく、これらのアプリケーションを使用するすべてのサービスにも影響を与えるため、お客様は問題が環境内でどの程度広がっているかをすぐに把握できない場合があります。お客様は、スクリプトとスキャン ツールを利用して、リスクと影響を評価することをお勧めします。マイクロソフトは、攻撃者が同じインベントリ手法を多数使用してターゲットを特定していることを確認しています。これらの脆弱性を悪用する高度な攻撃者 (国家アクターなど) やコモディティ攻撃者も同様に観察されています。脆弱性が悪用される可能性は十分にあります。

1 月には、攻撃者がインターネットに接続されたシステムの脆弱性を悪用し、最終的にランサムウェアを展開しているのが確認されました。コイン マイナーからハンズオン キーボード攻撃まで、多くの既存の攻撃者が既存のマルウェア キットと戦術にこれらの脆弱性のエクスプロイトを追加していることを確認しています。組織は、環境がすでに侵害されている可能性があることに気付いていない可能性があります。 Microsoft は、脆弱なインストールが発見されたデバイスについて追加のレビューを行うことをお客様に推奨しています。この時点で、お客様は、エクスプロイト コードとスキャン機能が広く利用可能であることは、環境にとって現実的で現在の危険であると想定する必要があります。多くのソフトウェアとサービスが影響を受けており、更新のペースが速いため、修復には長い時間がかかると予想され、継続的で持続可能な警戒が必要です。

2022 年 1 月 19 日の更新– Log4j 攻撃の調査中に発見した無関係な脆弱性に関する新しい情報を追加しました。

2022 年 1 月 21 日の更新– 脅威と脆弱性の管理は、脆弱な Log4j ライブラリを検出できるようになりました。これには、Log4j ファイルや、Uber-JAR ファイルにパッケージ化された Log4j を含むその他のファイルが含まれます。

「Log4Shell」と呼ばれる Apache Log4j 2 のリモート コード実行 (RCE) の脆弱性 ( CVE-2021-44228 、 CVE-2021-45046 、 CVE-2021-44832 ) は、新しい攻撃ベクトルを提示し、その脆弱性により幅広い注目を集めています。重大性と広範な悪用の可能性。これまでに観測された攻撃の大部分は、主にマススキャン、コイン マイニング、リモート シェルの確立、およびレッドチームの活動でしたが、攻撃者がこれらの脆弱性を利用したエクスプロイトをツールキットに追加し続ける可能性は非常に高いです。

国家の攻撃者がエクスプロイトをテストして実装し、既知のランサムウェア関連のアクセス ブローカーがそれを使用しているため、セキュリティ パッチを適用し、影響を受ける製品やサービスをできるだけ早く更新することを強くお勧めします。脆弱性と軽減策に関する技術情報については、 Microsoft Security Response Center のブログを参照してください。

一方、防御側は、関連する脅威の検出、追跡、調査に熱心に取り組む必要があります。このブログでは、Log4j 2 の脆弱性を悪用する攻撃の観測と分析について報告します。また、Microsoft セキュリティ ソリューションを使用して、(1) 脆弱なサービスとシステムを見つけて修正し、(2) 攻撃を検出、調査、および対応するための推奨事項も示します。

このブログでは、次のトピックについて説明します。

- 攻撃ベクトルと観測されたアクティビティ

- 脆弱なアプリとシステムを見つけて修正する

- 悪用の試みおよびその他の関連する攻撃者の活動を検出して対応する

- 侵害の痕跡 (IoC)

攻撃ベクトルと観測されたアクティビティ

Microsoft Threat Intelligence Center (MSTIC)、Microsoft 365 Defender Threat Intelligence Team、RiskIQ、Microsoft Detection and Response Team (DART) などで構成される Microsoft の統合脅威インテリジェンス チームは、リモート コード実行を利用して脅威を追跡しています。 (RCE) 「Log4Shell」と呼ばれるApache Log4j 2の脆弱性。

現時点で Microsoft が確認した攻撃の大部分は、脆弱なシステムの拇印を押そうとする攻撃者による大規模なスキャン、およびセキュリティ会社や研究者によるスキャンに関連しています。攻撃のパターンの例は、次のような文字列を含む Web 要求ログに表示されます。

攻撃者はターゲット システムに対して HTTP リクエストを実行します。これにより、Log4j 2 を使用してログが生成されます。このログは、JNDI を利用して、攻撃者が制御するサイトへのリクエストを実行します。この脆弱性により、悪用されたプロセスがサイトに到達し、ペイロードを実行します。多くの観測された攻撃で、攻撃者が所有するパラメーターは DNS ログ システムであり、脆弱なシステムのフィンガープリントを作成するためにサイトへの要求をログに記録することを目的としています。

脆弱性の悪用を可能にする特別に細工された文字列は、いくつかのコンポーネントを通じて識別できます。この文字列には、Java Naming and Directory Interface を指す「jndi」が含まれています。これに続いて、「ldap」、「ldaps」、「rmi」、「dns」、「iiop」、「http」などのプロトコルが攻撃者ドメインの前に置かれます。

セキュリティ チームが悪用の検出に取り組む中、攻撃者は要求パターンに基づいて検出を回避するために、これらの要求に難読化を追加しています。エクスプロイト文字列内で下位または上位のコマンドを実行したり、次のようなさらに複雑な難読化を試みたりして、すべて文字列一致の検出を回避しようとしていることが確認されています。

観測された活動の大部分はスキャンでしたが、エクスプロイトおよびエクスプロイト後の活動も観測されています。脆弱性の性質に基づいて、攻撃者がアプリケーションの完全なアクセスと制御を取得すると、無数の目的を実行できます。 Microsoft は、コイン マイナーのインストール、Cobalt Strike を使用した資格情報の盗難とラテラル ムーブメントの有効化、侵害されたシステムからのデータの抽出などの活動を確認しています。

Microsoft 以外がホストする Minecraft サーバーでエクスプロイトが継続

独自のサーバーを実行している Minecraft のお客様は、ユーザーを保護するために、できるだけ早く最新の Minecraft サーバーの更新を展開することをお勧めします。詳細については、 https ://aka.ms/mclog を参照してください。

Bitdefenderが議論しているように、Microsoft は、Khonsari ランサムウェア ファミリが悪用後のペイロードとして配信されているという公開レポートを確認できます。 Microsoft Defender ウイルス対策データでは、サード パーティの Minecraft mods ローダーを使用して、脆弱なバージョンの Log4j 2 を実行している変更された Minecraft サーバーに接続された、侵害された Minecraft クライアントから、このようなケースがいくつか起動されていることを確認しています。

このような場合、攻撃者は悪意のあるゲーム内メッセージを脆弱な Minecraft サーバーに送信し、サーバーと接続された脆弱なクライアントの両方で CVE-2021-44228 を悪用して、攻撃者がホストするペイロードを取得して実行します。 Khonsari ランサムウェアである悪意のある Java クラス ファイルにつながるエクスプロイトが確認されました。このファイルは、 javaw.exeのコンテキストで実行され、デバイスの身代金を要求されます。

Minecraft が企業ネットワークにインストールされることはまれですが、同じ悪意のあるメッセージ手法を介して PowerShell ベースのリバース シェルが Minecraft クライアント システムに投下され、侵害されたシステムへのフル アクセスが攻撃者に与えられ、それを使用して実行されることも確認されています。資格情報を盗むための Mimikatz。これらの手法は通常、ラテラル ムーブメントを目的とした企業のセキュリティ侵害に関連しています。マイクロソフトは現時点で、このキャンペーンによる後続の活動を観察していません。これは、攻撃者が後で使用するためにアクセスを収集している可能性があることを示しています。

脅威の状況が変化しているため、Microsoft は、独自のサーバーを実行している Minecraft のお客様が最新の Minecraft サーバーの更新プログラムを展開し、プレーヤーが信頼できる Minecraft サーバーにのみ接続して注意を払うようにするためのガイダンスを繰り返します。

国家活動

MSTIC はまた、CVE-2021-44228 の脆弱性が、中国、イラン、北朝鮮、およびトルコから発信された複数の追跡された国家活動グループによって使用されていることを確認しました。この活動は、開発中の実験から、実際のペイロード展開への脆弱性の統合、攻撃者の目的を達成するための標的に対する悪用にまで及びます。

たとえば、MSTIC は、ランサムウェアを展開することで知られるイランのアクターである PHOSPHORUS が、Log4j エクスプロイトを取得して変更を加えていることを確認しています。我々は、PHOSPHORUS がこれらの変更を運用可能にしたと評価しています。

さらに、中国で活動している脅威アクター グループである HAFNIUM は、この脆弱性を利用して仮想化インフラストラクチャを攻撃し、通常の標的を拡大することが確認されています。これらの攻撃では、HAFNIUM に関連するシステムが DNS サービスを使用していることが確認されました。これは通常、システムのフィンガープリントのテスト活動に関連しています。

ランサムウェアに関連するアクセス ブローカー

MSTIC と Microsoft 365 Defender チームは、アクセス ブローカーとして機能する複数の追跡されたアクティビティ グループが、脆弱性を利用してターゲット ネットワークへの初期アクセスを取得し始めたことを確認しました。これらのアクセス ブローカーは、これらのネットワークへのアクセスをサービスとしてのランサムウェア アフィリエイトに販売します。私たちは、これらのグループが Linux と Windows システムの両方で悪用を試みていることを確認しており、これらのオペレーティング システム プラットフォームの両方で人間が操作するランサムウェアの影響が増加する可能性があります。

マススキャン活動は継続中

Microsoft が観測したトラフィックの大部分は、依然として攻撃者とセキュリティ研究者の両方による大量のスキャナーです。 Microsoft は、Mirai のような既存のボットネットに脆弱性が急速に取り込まれていること、以前は脆弱な Elasticsearch システムを標的にして暗号通貨マイナーを展開していた既存のキャンペーン、および Linux システムに Tsunami バックドアを展開する活動を観察しています。これらのキャンペーンの多くは、JDNI:ldap:// リクエストに含まれる Base64 コマンドを使用して、Linux で bash コマンドを起動し、Windows で PowerShell を起動して、Windows と Linux の両方のシステムでスキャンと悪用活動を同時に実行しています。

Microsoft はまた、ペイロードをドロップせずに、脆弱性を介してデータ漏洩を実行する悪意のあるアクティビティを引き続き観察しています。この攻撃シナリオは、攻撃者が機密情報やデータを漏えいする可能性がある SSL ターミネーションを備えたネットワーク デバイスに対して特に影響を与える可能性があります。

追加の RAT ペイロード

私たちは、CVE-2021-44228 を悪用して追加のリモート アクセス ツールキットとリバース シェルが投下されていることを確認しており、攻撃者はこれらを使用してハンズオン キーボード攻撃を行っています。以前のレポートで確認された Cobalt Strike と PowerShell のリバース シェルに加えて、Meterpreter、Bladabindi、および HabitsRAT も確認されています。現時点では、これらのシェルからの後続の活動は観察されていませんが、これらのツールには、パスワードを盗み、横方向に移動する機能があります。

この活動は、よりターゲットを絞った、またはテストに関連している可能性のある小規模なキャンペーンの割合と、リモート アクセス ツールをドロップするために脆弱性を悪用していた既存のキャンペーンに CVE-2021-44428 を追加したものに分かれています。 HabitsRAT のケースでは、キャンペーンが以前のキャンペーンで使用されたインフラストラクチャと重複していることがわかりました。

ウェブトゥース

Webtoos マルウェアには、攻撃者が追加のアクティビティを実行できるようにする DDoS 機能と持続メカニズムがあります。 RiskIQが報告したように、Microsoft は Webtoos が脆弱性を介して展開されていることを確認しています。現時点では、攻撃者によるこのマルウェアの使用または意図は不明ですが、キャンペーンとインフラストラクチャは使用されており、この脆弱性が発生する前に Linux と Windows の両方のシステムを標的にしていました。

サービスのテストと想定される無害なアクティビティに関する注意事項

interact.sh 、 canarytokens.org 、 burpsuite 、 dnslog.cn などのサービスは、IT 組織が独自の脅威フットプリントをプロファイリングするために使用される場合がありますが、Microsoft では、これらのサービスをハンティング クエリに含め、環境でこれらの観察結果を検証して、意図的かつ合法的な活動です。

インターネットに接続されたシステムでのエクスプロイトがランサムウェアにつながる

早くも 1 月 4 日、攻撃者は VMware Horizon を実行しているインターネットに接続されたシステムで CVE-2021-44228 の脆弱性を悪用し始めました。私たちの調査によると、これらのキャンペーンへの侵入が成功したことで、NightSky ランサムウェアが展開されたことがわかりました。

これらの攻撃は、私たちが DEV-0401 として追跡している中国を拠点とするランサムウェア オペレーターによって実行されます。 DEV-0401 は、以前に LockFile、AtomSilo、Rook などの複数のランサムウェア ファミリを展開しており、Confluence (CVE-2021-26084) およびオンプレミス Exchange サーバー (CVE-2021-34473) を実行するインターネットに接続されたシステムを同様に悪用しています。

私たちの分析によると、攻撃者は正規のドメインを偽装するコマンド アンド コントロール (CnC) サーバーを使用しています。これらには、service[.]trendmrcio[.]com、api[.]rogerscorp[.]org、api[.]sophosantivirus[.]ga、apicon[.]nvidialab[.]us、w2zmii7kjb81pfj0ped16kg8szyvmk.burpcollaborator[.]net、 139[.]180[.]217[.]203.

攻撃者は、これまで公開されていなかった脆弱性を介して Log4j 攻撃を広めます

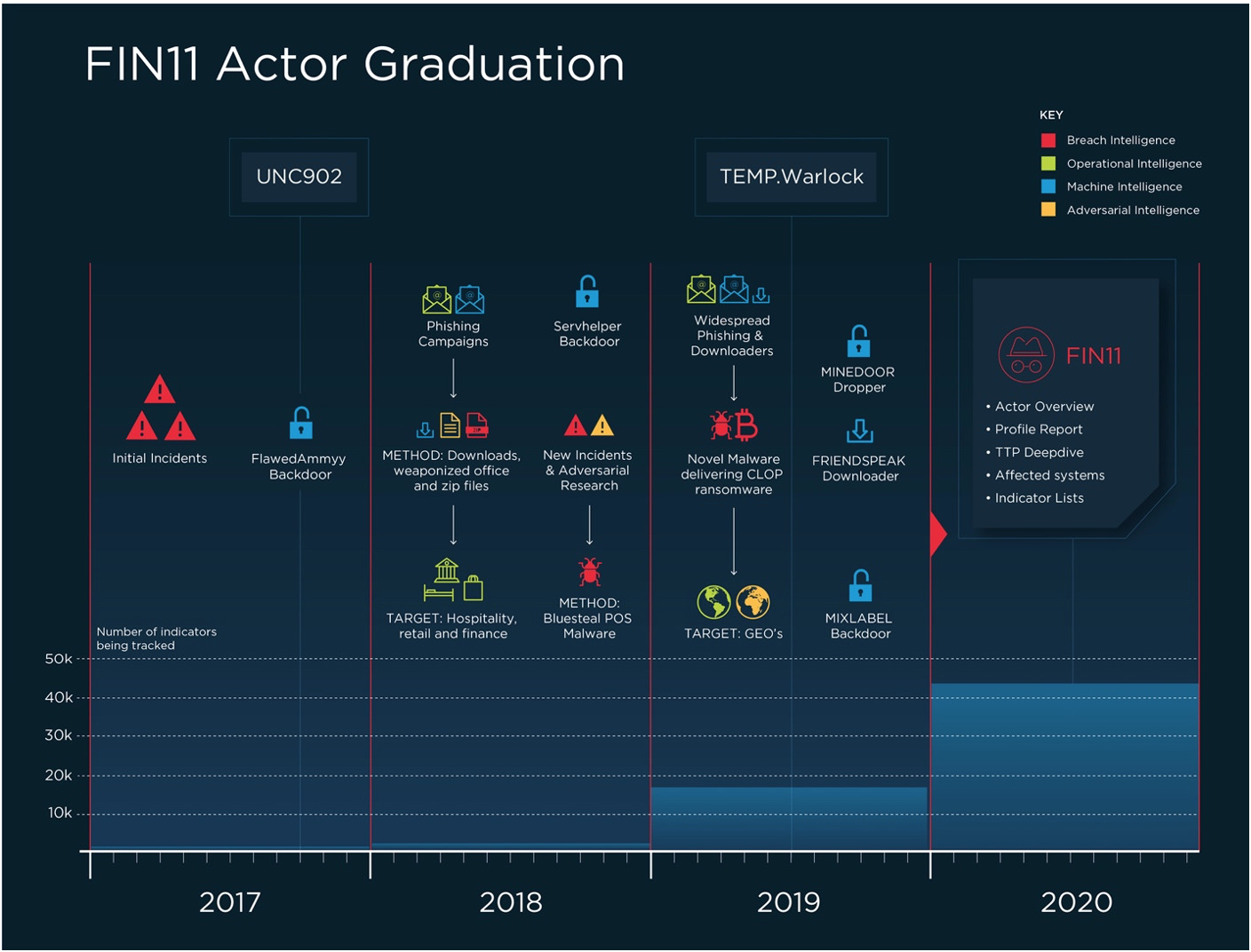

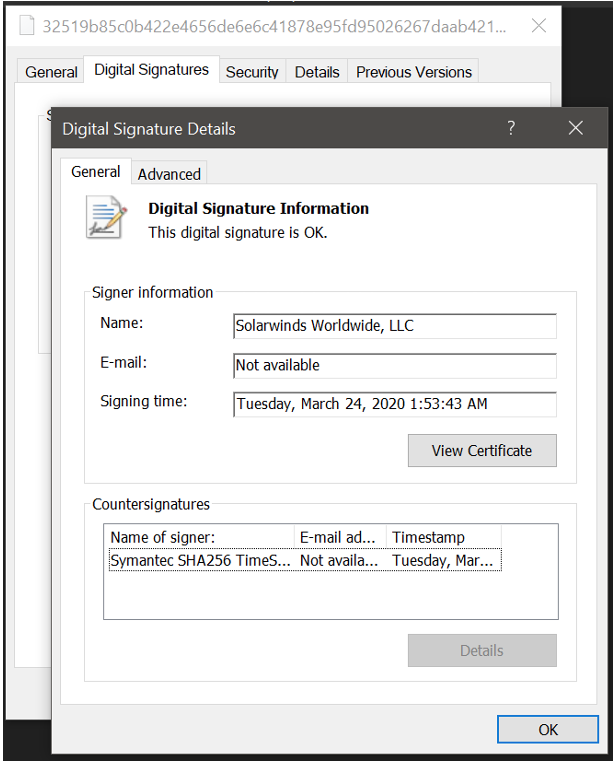

Log4j 2 の脆弱性を悪用する脅威を継続的に監視している間に、SolarWinds Serv-U ソフトウェアのこれまで公開されていなかった脆弱性を介して伝播されている攻撃に関連するアクティビティが観察されました。現在CVE-2021-35247として追跡されているこの脆弱性は、入力検証の脆弱性であり、攻撃者が入力を受け取ってクエリを作成し、そのクエリをサニテーションなしでネットワーク経由で送信できることを発見しました。

私たちは、この発見を SolarWinds に報告しました。脆弱性を直ちに調査し、修復に取り組んでくれた彼らのチームに感謝します。影響を受けるお客様には、 https ://www.solarwinds.com/trust-center/security-advisories/cve-2021-35247 の SolarWinds アドバイザリを参照して、リリースされたセキュリティ アップデートを適用することを強くお勧めします。

Microsoft のお客様は、Microsoft Defender for Endpoint の脅威と脆弱性の管理を使用して、この脆弱性を持つデバイスを特定して修復することができます。さらに、Microsoft Defender ウイルス対策と Microsoft Defender for Endpoint は、観察されたアクティビティに関連する悪意のある動作を検出します。

脆弱なアプリとシステムを見つけて修正する

脅威と脆弱性の管理

Microsoft Defender for Endpoint の脅威と脆弱性の管理機能は、組織の全体的なセキュリティ体制を監視し、継続的な脆弱性の発見、インテリジェントな優先順位付け、および脆弱性をシームレスに修復する機能を通じて、組織のリスクに関するリアルタイムの洞察をお客様に提供します。

統合された Log4j ダッシュボードを介して、影響を受けるコンポーネント、ソフトウェア、およびデバイスを検出する

脅威と脆弱性の管理は、Log4j の脆弱性の影響を受けるデバイスと環境内の関連するリスクを自動的かつシームレスに特定し、緩和にかかる時間を大幅に短縮します。 Microsoft は、脅威の状況からの最新情報に基づいて、これらの機能を反復し続けています。このセクションは、お客様がこれらの新機能を利用できるようになると更新されます。

多くのサプライヤーの製品で Log4j が広く使用されているため、防御チームは脆弱性 ( CVE-2021-44228またはCVE-2021-45046 ) によってもたらされるリスクを軽減して対処する必要があります。 Microsoft 365 Defender 内の脅威と脆弱性の管理機能は、脆弱なインストールを特定するのに役立ちます。 12 月 15 日に、Log4j 2 の脆弱性に対する組織の露出を、デバイス、ソフトウェア、および脆弱なコンポーネント レベルで、一連の自動化された補完機能を通じて統合ビューを提供する更新プログラムのロールアウトを開始しました。 These capabilities are supported on Windows 10, Windows 11, and Windows Server 2008, 2012, and 2016. Linux でもサポートされていますが、Microsoft Defender for Endpoint Linux クライアントをバージョン 101.52.57 (30.121092.15257.0) に更新する必要があります。後で。更新には次のものが含まれます。

- デバイス上の脆弱な Log4j ライブラリ コンポーネント (パス) の検出

- デバイス上の Log4j ライブラリを含む脆弱なインストール済みアプリケーションの検出

- 脆弱なデバイス、脆弱なソフトウェア、および脆弱なファイルに関するさまざまな調査結果の統合ビューを提供する専用の Log4j ダッシュボード

- 高度なハンティングでの新しいスキーマDeviceTvmSoftwareEvidenceBetaの導入。これにより、ディスクからファイル レベルの検出結果が表示され、それらを高度なハンティングで追加のコンテキストと関連付ける機能が提供されます。

DeviceTvmSoftwareEvidenceBeta | | mv-expand DiskPaths | |ここで、DiskPaths には「log4j」が含まれています | |プロジェクトの DeviceId、SoftwareName、SoftwareVendor、SoftwareVersion、DiskPaths

この新しいテーブルを補完するために、高度な検索の既存のDeviceTvmSoftwareVulnerabilitiesテーブルを使用して、デバイスにインストールされているソフトウェアの脆弱性を特定できます。

DeviceTvmSoftware脆弱性

| | CveId in ("CVE-2021-44228"、"CVE-2021-45046")

これらの機能は、既存の脅威と脆弱性の管理エクスペリエンスと統合され、徐々に展開されています。 2021 年 12 月 27 日の時点で、検出は、Log4j RCE に対して脆弱であることが知られているインストール済みのアプリケーション CPE と、脆弱な Log4j Java アーカイブ (JAR) ファイルの存在に基づいています。

2022 年 1 月 20 日の時点で、脅威と脆弱性の管理は、脆弱な Log4j ライブラリを検出できます。これには、Log4j ファイルや、Uber-JAR ファイルにパッケージ化された Log4j を含むその他のファイルが含まれます。 This capability is supported on Windows 10, Windows 11, Windows Server 2019, and Windows Server 2022. It is supported on Windows Server 2012 R2 and Windows Server 2016 using the Microsoft Defender for Endpoint solution for older Windows server versions .

脅威と脆弱性の管理は、顧客が脆弱な Log4j コンポーネントを発見して軽減するのに役立つ検出レイヤーを提供します。具体的には、次のとおりです。

- JAR ファイルを調べて次のファイルを検索することにより、JAR ファイルに脆弱な Log4j ファイルが含まれているかどうかを判断します。上記のファイルが存在する場合、Log4j バージョンが読み取られて抽出されます

- 文字列「/log4j/core/lookup/JndiLookup.class」を含むパスを探すことで、JAR ファイル内のJndiLookup.classファイルを検索します。 JndiLookup.classファイルが存在する場合、脅威と脆弱性の管理は、この JAR にpom.propertiesで定義されたバージョンの Log4j ファイルが含まれているかどうかを判断します。

- 次の文字列のいずれかを含むパスを検索して、ネストされた JAR に埋め込まれた脆弱な Log4j-core JAR ファイルを検索します。

- lib/log4j-core-

- WEB-INF/lib/log4j-core-

- アプリ-INF/lib/log4j-core-

図 1. 脅威と脆弱性の推奨事項「注意が必要: 脆弱な Apache Log4j バージョンで見つかったデバイス」

Microsoft 365 Defender ポータルで、[脆弱性管理] > [ダッシュボード] > [脅威認識] に移動し、 [脆弱性の詳細を表示] をクリックして、Log4j 2 の脆弱性に対する組織の露出の統合ビューを表示します (たとえば、CVE-2021-44228 ダッシュボード、次のスクリーンショット) デバイス、ソフトウェア、および脆弱なコンポーネント レベルで。

図 2. 脅威と脆弱性の管理専用の CVE-2021-44228 ダッシュボード

図 3. 脅威と脆弱性の管理により、露出したパスを検出

図 4. 脅威と脆弱性の管理は、ディスク上で検出された脆弱なソフトウェアと脆弱なファイルに基づいて、露出したデバイスを検出します

注: スキャン結果が完全にカバーされるまでに時間がかかる場合があり、検出されたデバイスの数は最初は少ないかもしれませんが、スキャンがより多くのデバイスに到達するにつれて増加します。脆弱な製品の定期的に更新されるリストは、Microsoft 365 Defender ポータルで、一致する推奨事項とともに表示できます。新しい情報が利用可能になると、このリストを引き続き見直して更新します。

デバイス ディスカバリを通じて、脆弱性の影響を受ける製品やサービスを含む管理対象外のデバイスも表示されるため、それらをオンボーディングして保護することができます。

図 5. ソフトウェア インベントリによる脆弱なアプリケーションとデバイスの検出

Microsoft 365 Defender ポータルで軽減策を直接適用する

2 つの新しい脅威と脆弱性の管理機能をリリースしました。これにより、JNDI ルックアップをオフにするプロセスが大幅に簡素化されます。これは、LOG4J_FORMAT_MSG_NO_LOOKUPS という環境変数を使用して、ほとんどのデバイスで Log4j の脆弱性の悪用を防止できる回避策です。これらの新機能は、セキュリティ チームに次の機能を提供します。

- 影響を受ける各デバイスの軽減ステータスを表示します。これにより、デバイスの緩和ステータスに基づいて、デバイスの緩和やパッチ適用に優先順位を付けることができます。

この機能を使用するには、専用の CVE-2021-44228 ダッシュボードで[Exposed devices] タブを開き、[ Mitigation status ] 列を確認します。デバイスの更新された軽減ステータスが反映されるまでに数時間かかる場合があることに注意してください。

図 6. 各デバイスの軽減ステータスの表示

- ポータルからデバイスに軽減策を直接適用します (つまり、JNDI ルックアップをオフにします)。この機能は現在、Windows デバイスでのみ使用できます。

軽減策は、Microsoft Defender for Endpoint クライアントを介して直接適用されます。緩和オプションを表示するには、 Log4j ダッシュボードの [緩和オプション] ボタンをクリックします。

公開されているすべてのデバイスに緩和策を適用するか、緩和策を適用する特定のデバイスを選択するかを選択できます。プロセスを完了してデバイスに緩和策を適用するには、[緩和策の作成] をクリックします。

図 7. 露出したデバイスに対する緩和アクションの作成。

軽減策を元に戻す必要がある場合は、次の手順に従います。

- 管理者特権の PowerShell ウィンドウを開く

- 次のコマンドを実行します。

[環境]::SetEnvironmentVariable("LOG4J_FORMAT_MSG_NO_LOOKUPS", $null, [環境変数ターゲット]::マシン)

変更は、デバイスの再起動後に有効になります。

Microsoft 365 Defender の高度な検索

事前の調査によって、影響を受けるソフトウェアが明らかになる可能性もあります。このクエリは、影響を受ける Log4j コンポーネントを使用して脆弱な可能性のあるアプリケーションを探します。結果をトリアージして、パッチ適用と更新が必要な可能性があるアプリケーションとプログラムを特定します。

DeviceTvmSoftwareInventory | |ここで、SoftwareName には「log4j」が含まれます | |プロジェクトの DeviceName、SoftwareName、SoftwareVersion

図 8. 高度なハンティングによる脆弱なソフトウェアの発見

クラウド向け Microsoft Defender

サーバー用 Microsoft Defender

Microsoft Defender for Cloud を使用している組織は、 インベントリ ツールを使用して、CVE 番号が存在する前に調査を開始できます。インベントリ ツールを使用して、ハイブリッドおよびマルチクラウド リソース全体の露出を判断するには、次の 2 つの方法があります。

- 脆弱性評価の結果 – 脆弱性評価ツール (Microsoft Defender for Endpoint の 脅威および脆弱性管理モジュール、 組み込みの Qualys スキャナー、 独自のライセンス ソリューションなど) のいずれかを有効にしている組織は、CVE 識別子で検索できます。

図 9. CVE 識別子による脆弱性評価結果の検索

- ソフトウェア インベントリ – Microsoft Defender for EndpointおよびMicrosoft Defender for serversとの統合により、組織はインストールされているアプリケーションによってリソースを検索し、脆弱なソフトウェアを実行しているリソースを検出できます。

図 10. インストール済みアプリケーションによるソフトウェア インベントリの検索

これは、コードベースの検索を置き換えるものではないことに注意してください。 Log4j ライブラリが統合されたソフトウェアがこのリストに表示されない可能性がありますが、これは、このインシデントに関連する調査の最初のトリアージに役立ちます。 Microsoft Defender for Cloud が CVE-2021-44228 の影響を受けるマシンを見つける方法の詳細については、この技術コミュニティの投稿をお読みください。

コンテナー用 Microsoft Defender

Microsoft Defender for Containers は、Log4j 2 で最近発見された脆弱性 ( CVE-2021-44228 、 CVE- 2021-45046、CVE-2021-45105) の影響を受けるイメージを検出できます。 Azure コンテナー レジストリにプッシュされたとき、Azure コンテナー レジストリからプルされたとき、およびコンテナー イメージが Kubernetes クラスターで実行されているときの 3 つの異なるユース ケースで、イメージの脆弱性が自動的にスキャンされます。サポートされているスキャン トリガーと Kubernetes クラスターに関する追加情報については、 こちらを参照してください。

Log4j バイナリは、パッケージ マネージャーを介してデプロイされた場合、スタンドアロン バイナリとしてイメージにコピーされた場合、または JAR アーカイブ (最大 1 レベルのネスト) に含まれた場合に検出されます。

追加の開発について引き続きフォローアップし、追加の脆弱性が報告された場合は検出機能を更新します。

影響を受ける画像の検索

Azure portal を使用してレジストリ全体で脆弱なイメージを見つけるには、Azure Portal の下にあるMicrosoft Defender for Cloudサービスに移動します。 Container Registry イメージを開くと、脆弱性の発見が解決された推奨事項が表示され、関連する CVE の発見が検索されます。

図 11. CVE-2021-45046 の脆弱性がある画像の検索

Azure portal で脆弱な実行中のイメージを見つける [プレビュー]

Azure portal を使用して Kubernetes クラスターで現在実行されている脆弱なイメージのみを表示するには、Azure Portal のMicrosoft Defender for Cloudサービスに移動します。 Vulnerabilities in running container images should be remediate (powered by Qualys)の推奨事項を開き、関連する CVE の検出結果を検索します。

図 12. CVE-2021-45046 の脆弱性がある実行中のイメージを見つける

注: この推奨事項では、実行中のイメージを可視化するために、クラスターで Microsoft Defender セキュリティ プロファイルを実行する必要があります。

Azure Resource Graph データを検索する

Azure Resource Graph (ARG) は、堅牢なフィルター処理、グループ化、および並べ替え機能を使用して、クラウド環境全体のリソース情報への即時アクセスを提供します。これは、プログラムによって、または Azure portal 内から、Azure サブスクリプション全体で情報をクエリするための迅速かつ効率的な方法です。 ARG は、Log4j 脆弱性の影響を受けることが判明したリソースのリソース データをクエリする別の方法を提供します。

次のクエリは、サブスクリプション全体で Log4j の脆弱性の影響を受けるリソースを検索します。返されたすべての結果で追加のデータ フィールドを使用して、脆弱なリソースの詳細を取得します。

セキュリティリソース

| | where type =~ "microsoft.security/assessments/subassesments"

| |拡張 assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id), subAssessmentId=tostring(properties.id), parentResourceId= extract("(.+ )/providers/Microsoft.Security", 1, id)

| |プロパティを拡張 = parse_json(プロパティ)

| |拡張する additionalData = Props.additionalData

| | cves を拡張 = additionalData.cve

| |ここで、isnotempty(cves) および array_length(cves) > 0

| | mv-expand cves

| | tostring(cves) は「CVE-2021-44228」、tostring(cves) は「CVE-2021-45046」、tostring(cves) は「CVE-2021-45105」

Microsoft Sentinel クエリ

Microsoft Sentinel のお客様は、次の検出クエリを使用して、脆弱性を持つアプリケーションを含むデバイスを探すことができます。

このクエリは、Microsoft Defender for Cloud の入れ子になった推奨データを使用して、Log4j CVE-2021-44228 に対して脆弱なマシンを見つけます。

Microsoft Sentinel は、脆弱性をテストするための CVE-2021-44228 Log4Shell リサーチ ラボ環境も提供しています: https://github.com/OTRF/Microsoft-Sentinel2Go/tree/master/grocery-list/Linux/demos/CVE-2021-44228 -Log4Shell

RiskIQ EASM と脅威インテリジェンス

RiskIQ は、この CVE に関するいくつかの脅威インテリジェンス記事を、緩和ガイダンスと IOC と共に公開しています。以前の記事へのリンクを含む最新の記事は、ここにあります。コミュニティ ユーザーと企業顧客の両方が、脅威インテリジェンス ポータル内で、インターネットに公開されている潜在的に脆弱なコンポーネントに関するデータを検索できます。たとえば、特定のバージョンを含む、観察された ApacheまたはJavaのすべてのインスタンスを表示することができます。この調査方法を活用して、より大きなインターネット露出を理解するのに役立てながら、影響を与える可能性のあるものを絞り込みます。

より自動化された方法として、登録ユーザーは攻撃面を表示して、組織に関連する調整された調査結果を理解できます。企業の電子メールに登録する必要があり、自動化された攻撃面が制限されることに注意してください。 Digital Footprint のお客様は、 Attack Surface Intelligence ダッシュボードの Log4J Insights タブを使用して、何が脆弱であるかをすぐに理解し、迅速かつ断固として行動できます。

悪用の試みおよびその他の関連する攻撃者の活動を検出して対応する

Microsoft 365 ディフェンダー

Microsoft 365 Defender は、悪用の試みからリモート コード実行、悪用後のアクティビティまで、この脆弱性を利用して観測された攻撃のコンポーネントを検出する複数のセキュリティ ソリューションを調整します。

図 13. 関連する脅威から保護する Microsoft 365 Defender ソリューション

顧客は [ヘルプが必要ですか? ] をクリックできます。 Microsoft 365 Defender ポータルで検索ウィジェットを開きます。お客様は、「Log4j」を入力してポータル内のリソースを検索し、ネットワークが影響を受けているかどうかを確認し、対応する実行可能な項目に取り組んで軽減することができます。

Microsoft Defender ウイルス対策

Microsoft Defender ウイルス対策でクラウドによる保護を有効にして、急速に進化する攻撃者のツールと手法に対応します。クラウドベースの機械学習保護により、新しい未知の亜種の大部分がブロックされます。 Microsoft Defender ウイルス対策は、この脅威に関連するコンポーネントと動作を次の検出名として検出します。

Windows の場合:

- Trojan:Win32/Capfetox.AA – 攻撃者のマシンでの悪用の試みを検出します

- HackTool:Win32/Capfetox.A!dha – 攻撃者のマシンでの悪用の試みを検出

- VirTool:Win64/CobaltSrike.A 、 TrojanDropper:PowerShell/Cobacis.A – Cobalt Strike Beacon ローダーを検出

- TrojanDownloader:Win32/CoinMiner – エクスプロイト後のコイン マイナーを検出

- Trojan:Win32/WebToos.A – エクスプロイト後の PowerShell を検出

- Ransom:MSIL/Khonsari.A – エクスプロイト後に配布されていることが確認された Khonsari ランサムウェア ファミリーの株を検出

- Trojan:Win64/DisguisedXMRigMiner – エクスプロイト後の暗号通貨マイナーを検出

- TrojanDownloader:Java/Agent.S – ポストエクスプロイトで使用される疑わしいクラス ファイルを検出します

- TrojanDownloader:PowerShell/NitSky.A – CobaltStrike Beacon ペイロードをダウンロードしようとする試みを検出します

Linux の場合:

- Trojan:Linux/SuspectJavaExploit.A 、 Trojan:Linux/SuspectJavaExploit.B 、 Trojan:Linux/SuspectJavaExploit.C – Java プロセスが出力リダイレクトを通じてペイロードをダウンロードおよび実行するのをブロックします。

- Trojan:Linux/BashMiner.A – エクスプロイト後の暗号通貨マイナーを検出

- TrojanDownloader:Linux/CoinMiner – エクスプロイト後の暗号通貨マイナーを検出

- TrojanDownloader:Linux/Tusnami – エクスプロイト後のバックドア Tsunami ダウンローダーを検出

- Backdoor:Linux/Tusnami.C – エクスプロイト後の Tsunami バックドアを検出

- Backdoor:Linux/Setag.C – エクスプロイト後の Gates バックドアを検出

- Exploit:Linux/CVE-2021-44228.A 、 Exploit:Linux/CVE-2021-44228.B – エクスプロイトを検出

- TrojanDownloader:Linux/Capfetox.A , TrojanDownloader:Linux/Capfetox.B

- TrojanDownloader:Linux/ShAgnt!MSR , TrojanDownloader:Linux/ShAgnt.A!MTB

- Trojan:Linux/Kinsing.L – エクスプロイト後の暗号通貨 Kinsing マイナーを検出

- Trojan:Linux/Mirai.TS!MTB – DDoS を実行できるエクスプロイト後の Mirai マルウェアを検出します

- Backdoor:Linux/Dakkatoni.az!MTB – より多くのペイロードをダウンロードできる攻撃後の Dakkatoni バックドア型トロイの木馬を検出

- Trojan:Linux/JavaExploitRevShell.A – エクスプロイト後のリバース シェル攻撃を検出

- Trojan:Linux/BashMiner.A 、 Trojan:Linux/BashMiner.B – エクスプロイト後の暗号通貨マイナーを検出

エンドポイントの Microsoft Defender

Microsoft Defender for Endpoint のユーザーは、次の攻撃面の削減ルールを有効にして、この脅威に関連する監視されたアクティビティをブロックまたは監査することができます。

- 普及率、年齢、または信頼できるリストの基準を満たさない限り、実行可能ファイルの実行をブロックします

この脆弱性が悪用されるベクトルの広範なネットワーク悪用の性質と、大規模な環境全体に軽減策を全体的に適用するには時間がかかるという事実のため、防御者は完全に防御に頼るのではなく、悪用後の兆候を探すことをお勧めします。コイン マイニング、ラテラル ムーブメント、Cobalt Strike などの観測されたポスト エクスプロイト アクティビティは、動作ベースの検出で検出されます。

セキュリティ センターの次のタイトルのアラートは、ネットワーク上の Log4j 脆弱性の悪用に関連する脅威アクティビティを示しており、すぐに調査して修復する必要があります。これらのアラートは、Windows と Linux の両方のプラットフォームでサポートされています。

- Log4j エクスプロイトの検出– CVE-2021-44228 脆弱性のエクスプロイトに成功した後に攻撃者が実行する既知の動作を検出します

- 検出された Log4j エクスプロイト アーティファクト(以前のタイトルは CVE-2021-44228 のエクスプロイトの可能性) – エクスプロイト後に攻撃者が使用するコイン マイナー、シェル、バックドア、および Cobalt Strike などのペイロードを検出します

- Log4j エクスプロイト ネットワーク アーティファクトが検出されました (以前のタイトルは CVE-2021-44228 エクスプロイトで見られるネットワーク接続) – CVE-2021-44228 スキャンまたはエクスプロイト アクティビティに関連付けられたアドレスに接続するトラフィックを接続するネットワーク トラフィックを検出します

次のアラートは、エクスプロイトの試みまたはテスト/スキャン アクティビティを示している可能性があります。これらのアラートは必ずしも悪用の成功を示すとは限らないため、Microsoft はお客様に注意して調査することをお勧めします。

- Log4j エクスプロイトの可能性のあるターゲット –このデバイスが受信した通信で、Apache サーバーの Log4j コンポーネントのリモート コード実行の脆弱性を悪用する可能性のある試みを検出します

- Log4j 脆弱性スキャンの可能性のあるターゲット– このデバイスが受信した通信で、Apache サーバーの Log4j コンポーネントのリモート コード実行の脆弱性をスキャンしようとする可能性のある試みを検出します

- Log4j エクスプロイトの可能性のあるソース– このデバイスから開始された通信で、Apache サーバーの Log4j コンポーネントのリモート コード実行の脆弱性を悪用する試みを検出します

- Log4j のエクスプロイトの可能性– エクスプロイト後の疑わしいコマンドの起動など、複数の動作を検出

- Log4j エクスプロイトの可能性 (CVE-2021-44228) – 非アクティブ、当初は上記のいくつかをカバーしていましたが、現在はより具体的なタイトルに置き換えられています

次のアラートは、少なくとも 1 つの Log4j 脆弱性を利用する攻撃で観察されたアクティビティを検出します。ただし、これらのアラートは、脆弱性に関連しないアクティビティを示すこともあります。深刻度が高く、Log4j の悪用に関連している可能性があるため、直ちにトリアージして修復することを強くお勧めします。

- 疑わしいリモート PowerShell 実行

- デジタル通貨マイニングに関連するファイルのダウンロード

- デジタル通貨のマイニングに関連するプロセス

- Cobalt Strike コマンドとコントロールが検出されました

- C2 サーバーへの疑わしいネットワーク トラフィック接続

- 進行中のハンズオン キーボードの攻撃者の活動が検出されました (Cobalt Strike)

上記のアラートの一部は、Microsoft Defender for Endpoint の強化されたネットワーク検査機能を利用しています。これらのアラートは、複数のネットワークとエンドポイントのシグナルを関連付けて、エクスプロイトの成功を確実に検出し、検出されたアクティビティのトリアージと調査に役立つ詳細な証拠アーティファクトを提供します。

図 14. ネットワーク インスペクションを利用した検出の例では、エクスプロイトの成功後に返された Java クラスに関する詳細が提供されます

クラウド アプリ用 Microsoft Defender (以前の Microsoft Cloud App Security)

Microsoft 365 Defender は、さまざまなデータ ソースで悪用パターンを検出します。これには、Microsoft Defender for Cloud Apps によって報告されたクラウド アプリケーション トラフィックが含まれます。次のアラートは、脆弱な Log4j コンポーネントを使用するクラウド アプリケーションを介したエクスプロイトの試みを明らかにします。

- クラウド アプリケーションを介した Log4j の悪用の試み (以前のタイトルは Log4j に対する悪用の試み (CVE-2021-44228))

図 15. Microsoft 365 Defender アラート「 Log4j に対する悪用の試み (CVE-2021-4428)」

Office 365 向けマイクロソフト ディフェンダー

Microsoft Defender for Office 365 は、電子メールを介して配信される可能性のあるエクスプロイトに対する保護層を追加するために、疑わしい電子メール (電子メール ヘッダーまたは送信者の電子メール アドレス フィールドに “jndi” 文字列を含む電子メールなど) にフラグを付け、迷惑メールに移動します。フォルダ。

また、メール ヘッダーを介して CVE-2021-44228 を悪用しようとする試みを検出する次の新しいアラートを追加しました。

- 電子メールによる Log4j エクスプロイトの試み (以前のタイトルは Log4j Exploitation Attempt – Email Headers (CVE-2021-44228))

図 16.電子メール通信で見つかった悪意のある送信者の表示名に関するサンプル アラート

この検出では、送信者の表示名、送信者、受信者のアドレスなど、電子メール ヘッダーで悪用の試みを探します。このアラートは、実際に観察された既知の難読化の試みを対象としています。このアラートが表示された場合、送信元アドレス、電子メールの件名、および添付ファイルを評価して、電子メールの信頼性に関する詳細なコンテキストを取得することをお勧めします。

図 17. 悪意のある送信者の表示名を含む電子メールの例

さらに、この電子メール イベントは、高度なハンティングによって表示される可能性があります。

図 18. 高度なハンティングによって表示された電子メール イベントの例

Microsoft 365 Defender の高度な検索クエリ

エクスプロイト活動の可能性を特定するには、次のクエリを実行します。

クラウド アプリケーション イベントにおける悪意のある兆候の可能性

このクエリは、攻撃者がユーザー エージェント、アプリケーション、またはアカウント名などのベクトルを使用して細工された悪用文字列を送信している場合に、悪用の試みにフラグを立てるように設計されています。このクエリから返されるヒットは、ほとんどの場合失敗した試みですが、結果は、IP アドレス、ペイロード文字列、ダウンロード URL などの攻撃者の詳細を特定するのに役立ちます。

CloudAppEvents

| | where Timestamp > datetime("2021-12-09")

| |ここで UserAgent には「jndi:」が含まれます

または AccountDisplayName に「jndi:」が含まれている

またはアプリケーションに「jndi:」が含まれています

または、AdditionalFields に「jndi:」が含まれている

| |プロジェクト ActionType、ActivityType、Application、AccountDisplayName、IPAddress、UserAgent、AdditionalFields

Log4j の脆弱性に関するアラート

このクエリは、Log4j の脆弱性に関連するアラート アクティビティを探します。

アラート情報

| | where Title in~('疑わしいスクリプトが起動されました',

'Log4j に対する悪用の試み (CVE-2021-44228)',

「ネットワークサービスによって実行された不審なプロセス」、

'Log4j エクスプロイトの標的の可能性 (CVE-2021-44228)',

「Log4j エクスプロイトの可能性のあるターゲット」,

「可能性のあるLog4jエクスプロイト」、

「CVE-2021-44228 エクスプロイトで見られるネットワーク接続」,

'Log4j エクスプロイトが検出されました',

「CVE-2021-44228 の悪用の可能性」、

'Log4j の脆弱性 (CVE-2021-44228) スキャンのターゲットの可能性',

「Log4j エクスプロイトの可能性のあるソース」,

'クラウド アプリケーションを介した Log4j エクスプロイトの試み', // 以前のタイトルは Log4j に対するエクスプロイトの試み

「電子メールによる Log4j エクスプロイトの試み」// 以前のタイトルは Log4j Exploitation Attempt

)

Log4j 脆弱性アラートおよび追加のその他のアラート関連コンテキストを備えたデバイス

このクエリは、Log4j 関連のアラートを持つデバイスを表示し、デバイス上の他のアラートから追加のコンテキストを追加します。

// Log4J 関連の Alert Activity を持つデバイスを取得します

let DevicesLog4JAlerts = AlertInfo

| | where Title in~('疑わしいスクリプトが起動されました',

'Log4j に対する悪用の試み (CVE-2021-44228)',

「ネットワークサービスによって実行された不審なプロセス」、

'Log4j エクスプロイトの標的の可能性 (CVE-2021-44228)',

「Log4j エクスプロイトの可能性のあるターゲット」,

「可能性のあるLog4jエクスプロイト」、

「CVE-2021-44228 エクスプロイトで見られるネットワーク接続」,

'Log4j エクスプロイトが検出されました',

「CVE-2021-44228 の悪用の可能性」、

'Log4j の脆弱性 (CVE-2021-44228) スキャンのターゲットの可能性',

「Log4j エクスプロイトの可能性のあるソース」

'クラウド アプリケーションを介した Log4j エクスプロイトの試み', // 以前のタイトルは Log4j に対するエクスプロイトの試み

「電子メールによる Log4j エクスプロイトの試み」// 前のタイトルは Log4j Exploitation Attempt

)

//証拠情報を結合する

| | AlertId で AlertEvidence に参加する

| |どこで DeviceId != ""

| | DeviceId、Title で要約します。

// デバイスごとに追加のアラート アクティビティを取得します

アラート証拠

| |どこで DeviceId in(DevicesLog4JAlerts)

// 追加情報を追加

| |参加 kind=leftouter AlertInfo on AlertId

| | DeviceAlerts = make_set(Title)、AlertIDs = make_set(AlertId) by DeviceId、bin(Timestamp, 1d) の要約

Log4j 脆弱性の悪用の疑い

このクエリは、悪意のある文字列の既知のパラメーターを使用して、脆弱性の悪用を探します。悪用が表面化しますが、一部の環境では正当な動作が表面化する可能性があります。

DeviceProcessEvents

| |ここで、ProcessCommandLine has_all('${jndi') および ProcessCommandLine has_any('ldap', 'ldaps', 'http', 'rmi', 'dns', 'iiop')

//FP の削除

| | where not(ProcessCommandLine has_any('stackstorm', 'homebrew'))

悪意のあるエクスプロイト文字列を識別するための正規表現

このクエリは、この脆弱性を悪用するために必要な悪意のある文字列を探します。

DeviceProcessEvents

| |ここで、ProcessCommandLine は正規表現 @'(?i)${jndi:(ldap|http|https|ldaps|dns|rmi|iiop)://(${([az]){1,20] と一致します}:([az]){1,20}})?(([a-zA-Z0-9]|-){2,100})?(.([a-zA-Z0-9]|- ){2,100})?.([a-zA-Z0-9]|-){2,100}.([a-z0-9]){2,20}(/).*}'

または InitiatingProcessCommandLine は正規表現に一致 @'(?i)${jndi:(ldap|http|https|ldaps|dns|rmi|iiop)://(${([az]){1,20 }:([az]){1,20}})?(([a-zA-Z0-9]|-){2,100})?(.([a-zA-Z0-9]|- ){2,100})?.([a-zA-Z0-9]|-){2,100}.([a-z0-9]){2,20}(/).*}'

VMWare Horizon TomcatService からの疑わしいプロセス イベントの作成

このクエリは、VMWare Horizon インストールの Log4j 脆弱性の悪用に関連するws_TomcatService.exeプロセスから異常な子プロセスを識別します。これらのイベントは、脆弱な Log4j アプリケーションに実際に関連しているかどうかを判断するために、さらに調査する必要があります。

DeviceProcessEvents | |ここで、InitiatingProcessFileName には「ws_TomcatService.exe」があります。 | |どこで FileName != "repadmin.exe"

疑わしい JScript ステージング コメント

このクエリは、脆弱な Log4j アプリケーションを悪用する攻撃者に起因する、悪意のある PowerShell コマンドに存在する一意の文字列を識別します。これらのイベントは、脆弱な Log4j アプリケーションに実際に関連しているかどうかを判断するために、さらに調査する必要があります。

DeviceProcessEvents | |ファイル名には「powershell.exe」が含まれています | |ここで、ProcessCommandLine には「VMBlastSG」があります

疑わしい PowerShell curl フラグ

このクエリは、攻撃者が実行したコマンドの結果をコマンド アンド コントロール インフラストラクチャにポストするために curl が使用する、一意で一般的でない PowerShell フラグを識別します。イベントが真陽性の場合、「Body」引数の内容は、攻撃者が発行したコメントから Base64 でエンコードされた結果です。これらのイベントは、脆弱な Log4j アプリケーションに実際に関連しているかどうかを判断するために、さらに調査する必要があります。

DeviceProcessEvents

| |ファイル名には「powershell.exe」が含まれています

| |どこ ProcessCommandLine has_all("-met", "POST", "-Body")

クラウド向け Microsoft Defender

Microsoft Defender for Cloud の脅威検出機能が拡張され、いくつかの関連するセキュリティ アラートで CVE-2021-44228 の悪用が明らかになりました。

Windows の場合:

- 難読化されたコマンドラインを検出

- PowerShell の疑わしい使用が検出されました

Linux の場合:

- 不審なファイルのダウンロード

- Cryptocoinminer のダウンロードの可能性が検出されました

- デジタル通貨マイニングに関連するプロセスが検出されました

- 潜在的な暗号通貨マイナーが開始されました

- 履歴ファイルが消去されました

- 疑わしいシェル スクリプトが検出されました

- 疑わしいドメイン名の参照

- デジタル通貨マイニング関連の動作が検出されました

- 一般的な Linux ボットと同様の動作が検出されました

Microsoft Defender for IoT

Microsoft Defender for IoT は、ネットワーク上での Log4j 2 エクスプロイトの試みを検出するための専用の脅威インテリジェンス更新プログラム パッケージをリリースしました (以下の例)。

図 19. Microsoft Defender for IoT アラート

このパッケージは、 Microsoft Defender for IoT ポータルからダウンロードできます ([更新プログラム] をクリックし、[ファイルのダウンロード] (MD5: 4fbc673742b9ca51a9721c682f404c41) をクリックします)。

図 20. Microsoft Defender for IoT センサーの脅威インテリジェンスの更新

Microsoft Defender for IoT は、リリース時に新しい脅威インテリジェンス パッケージをクラウドに接続されたセンサーにプッシュするようになりました。詳細については、 ここをクリックしてください。センサー バージョン 10.3 以降では、ユーザーは Microsoft Defender for IoT を通じて最新の脅威インテリジェンス パッケージを自動的に受け取ることができます。

自動更新を使用すると、運用上の労力が軽減され、セキュリティが強化されます。自動脅威インテリジェンス更新のトグルをオンにしてクラウド接続センサーをオンボードすることにより、 Defender for IoT ポータルで自動更新を有効にします。 Defender for IoT の脅威インテリジェンス パッケージの詳細については、 ドキュメントを参照してください。

マイクロソフト センチネル

CVE-2021-44228 脆弱性の悪用に関連するシグナルを監視、検出、および調査するために、Microsoft Sentinel 固有のコンテンツをインストールする中心的な場所を提供する新しい Microsoft Sentinel ソリューションがコンテンツ ハブに追加されました。

図 21. Microsoft Sentinel の Log4j 脆弱性検出ソリューション

このソリューションをデプロイするには、Microsoft Sentinel ポータルで、 [コンテンツ管理] の下の [コンテンツ ハブ (プレビュー)]を選択し、検索バーでLog4jを検索します。 Log4j 脆弱性検出ソリューションを選択し、[インストール] をクリックします。 Microsoft Sentinel のすぐに使えるコンテンツとソリューションを一元的に検出して展開する方法について説明します。

図 22. Log4j の脆弱性が検出されたことを示す Microsoft Sentinel Analytics

注: 急速に変化する状況を考慮して、このソリューションに新しい資料が追加される可能性があるため、定期的にソリューションの更新を確認することをお勧めします。これは、コンテンツ ハブのメイン ページで確認できます。

Microsoft Sentinel クエリ

Microsoft Sentinel のお客様は、次の検出クエリを使用して、このアクティビティを探すことができます。

このハンティング クエリは、Apache の Log4j コンポーネントのリモート コード実行の脆弱性を悪用する試みを探します。攻撃者は特定のコマンドをサーバーに渡すことで、任意のコードを起動しようとする可能性があります。このコマンドはログに記録され、Log4j コンポーネントによって実行されます。

このクエリは、AUOMS によって生成された EXECVE syslog データを調べて、ダウンロード中の暗号通貨マイナーのインスタンスを見つけます。疑わしいコマンド ラインのテーブルを返します。

このハンティング クエリは、Azure Web アプリケーション ファイアウォールのデータを調べて、Log4j の脆弱性を含む CVE-2021-44228 の悪用の試みを見つけます。

このハンティング クエリは、CVE-2021-44228 で説明されている Log4j エクスプロイトに関連する IP IOC のさまざまなデータ フィードでの一致を識別します。

このハンティング クエリは、攻撃者が悪意のあるファイルをダウンロードして実行するために使用する侵害後の疑わしいシェル スクリプトを検出するのに役立ちます。この手法は攻撃者によってよく使用され、最近では Apache の Log4j コンポーネントの脆弱性を悪用して検出を回避し、永続的な状態を維持したり、ネットワークでさらに悪用したりするために使用されました。

このクエリは、Azure WAF による CVE-2021-44228 Log4j の悪用の試みに対する肯定的なパターン マッチについて警告します。可能であれば、さらに分析するために悪意のあるコマンドをデコードします。

このハンティング クエリは、悪意のあるファイルをダウンロードして実行するために攻撃者がペイロードをエンコードするために使用する疑わしいエンコードされた Base64 難読化スクリプトを検出するのに役立ちます。この手法は攻撃者によってよく使用され、最近では、検出を回避してネットワーク内にとどまるために、Log4j の脆弱性に対して使用されました。

このクエリは、セキュリティ監視に関連するプロセスを終了しようとする試みについて警告します。攻撃者は、最近見られたように、CVE-2021-44228 の脆弱性を悪用するために、侵害後にそのようなプロセスを終了しようとすることがよくあります。

このクエリは、syslog データを使用して、防御を回避するためのファイアウォールの疑わしい操作について警告します。攻撃者は、C2 通信または情報漏えいのために CVE-2021-44228 の脆弱性を悪用するために、最近見られたような操作を実行することがよくあります。

このクエリは、ユーザー エージェント データを含むさまざまなログ ソースを使用して、ユーザー エージェント パターンに基づいて CVE-2021-44228 の悪用の試みを探します。

このハンティング クエリは LDAP ポートへの接続を探し、CVE-2021-44228 の悪用の試みを見つけます。

このクエリは、syslog データを使用して、既知の脆弱性に対する大規模なスキャンまたは悪用の試みに関連する攻撃ツールキットについて警告します。

このクエリは、syslog データを使用して、デジタル暗号通貨マイニングに関連するイメージを実行しているコンテナーに関連付けられている可能性のあるアーティファクトについて警告します。

このクエリは、LDAP プロトコルを使用して外部 IP アドレスへのアウトバウンド ネットワーク接続を探します。ここで、その IP アドレスには、クエリ期間の前の 14 日間に LDAP ネットワーク接続がありませんでした。これは、誰かが CVE-2021-44228 などの脆弱性を悪用して、悪意のある LDAP サーバーへの接続をトリガーしていることを示している可能性があります。

Azure ファイアウォール プレミアム

Azure Firewall Premium を使用しているお客様は、Log4j RCE CVE-2021-44228 の脆弱性とエクスプロイトからの保護が強化されています。 Azure Firewall プレミアム IDPS (侵入検知および防止システム) は、すべての東西トラフィックとインターネットへの送信トラフィックに対して IDPS インスペクションを提供します。脆弱性ルールセットは継続的に更新され、2021 年 12 月 10 日以降、UDP、TCP、HTTP/S プロトコルを含むさまざまなシナリオに対する CVE-2021-44228 の脆弱性が含まれています。以下のスクリーンショットは、Azure Firewall Premium によって積極的に緩和されたすべてのシナリオを示しています。

推奨事項: CVE-2021-44228エクスプロイトに対するプロアクティブな保護のために、IDPS アラート & 拒否モードと TLS インスペクションの両方を有効にしてAzure Firewall Premiumを構成することをお勧めします。

図 23. Azure Firewall プレミアム ポータル

Azure Firewall Standard を使用しているお客様は、次の手順に従って Premium に移行できます。 Azure Firewall Premium を初めて利用するお客様は、 Firewall Premiumについて詳しく知ることができます。

Azure Web アプリケーション ファイアウォール (WAF)

この脅威に対応して、Azure Web アプリケーション ファイアウォール (WAF) は、Azure Front Door のグローバル デプロイで利用可能な Default Rule Set (DRS) バージョン 1.0/1.1 と、Azure アプリケーションで利用可能な OWASP ModSecurity Core Rule Set (CRS) バージョン 3.0/3.1 を更新しました。ゲートウェイ V2 の地域展開。

リクエストのヘッダー、URI、本文を検査することで Log2Shell の脆弱性を検出して軽減するために、以下をリリースしました。

- Azure Front Door の展開については、マネージド ルールの下のルール944240「リモート コマンド実行」を更新しました。

- Azure Application Gateway V2 のリージョン デプロイでは、マネージド ルールの下のルール グループ Known-CVEs に新しいルールKnown-CVEs/800100を導入しました。

これらのルールは、既存のすべての WAF デフォルト ルール セット (DRS) 1.0/1.1 および OWASP ModSecurity コア ルール セット (CRS) 3.0/3.1 構成のブロック モードで、デフォルトで既に有効になっています。 WAF マネージド ルールを使用しているお客様は、Log4j 2 の脆弱性 ( CVE-2021-44228およびCVE-2021-45046 ) に対する強化された保護を既に受け取っています。追加のアクションは必要ありません。

推奨事項: お客様は、Front Door デプロイで既定のルール セット 1.0/1.1 を使用して WAF ポリシーを有効にするか、Application Gateway V2 で OWASP ModSecurity コア ルール セット (CRS) バージョン 3.0/3.1 を使用して WAF ポリシーを有効にして、この脅威からの保護をすぐに有効にすることをお勧めします。すでに有効になっています。 DRS 1.0/1.1 または CRS 3.0/3.1 をすでに有効にしているお客様は、何もする必要はありません。引き続き脅威パターンを監視し、必要に応じて新しい攻撃パターンに対応して上記のルールを変更します。

図 24. デフォルト ルール セット (DRS) バージョン 1.0/1.1 のリモート コード実行ルール

図 25. OWASP ModSecurity Core Rule Set (CRS) バージョン 3.1 のリモート コード実行ルール

注: 上記の保護は、Azure Front Door Premium と Azure Application Gateway V2 でそれぞれ利用可能な Default Rule Set (DRS) 2.0 プレビュー バージョンと OWASP ModSecurity Core Rule Set (CRS) 3.2 プレビュー バージョンでも利用できます。 Microsoft の Azure CDN Standard を使用しているお客様は、DRS 1.0 を有効にすることで、上記の保護を有効にすることもできます。

Azure Web アプリケーション ファイアウォールのマネージド ルールと既定のルール セット (DRS) の詳細については、こちらを参照してください。 Azure Web アプリケーション ファイアウォールのマネージド ルールと OWASP ModSecurity コア ルール セット (CRS) の詳細については、 こちらを参照してください。

侵害の痕跡 (IOC)

Microsoft Threat Intelligence Center (MSTIC) は、この攻撃に関連する IOC のリストを提供しており、発見され次第、新しいインジケーターで更新します: https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Sample Data/ Feeds/Log4j_IOC_List.csv

Microsoft は、この動的な状況を引き続き監視し、新しい脅威インテリジェンスと検出/軽減策が利用可能になったら、このブログを更新します。

改訂履歴

[2022 年 1 月 21 日] – 脅威と脆弱性の管理は、脆弱な Log4j ライブラリを検出できるようになりました。これには、Log4j ファイルや、Uber-JAR ファイルにパッケージ化された Log4j を含むその他のファイルが含まれます。

[2022 年 1 月 19 日] Log4j 攻撃の調査中に発見した無関係な脆弱性に関する新しい情報

[2022 年 1 月 11 日] 脅威と脆弱性の新しい管理機能により、ポータルから緩和策を直接適用できるようになり、 新しい高度なハンティング クエリも追加されました

[2022 年 1 月 10 日] インターネットに接続されたシステムを標的とし、NightSky ランサムウェアを展開する、中国を拠点とするランサムウェア オペレーターに関する新しい情報を追加しました

[2022/01/07] Azure Web アプリケーション ファイアウォール (WAF)に新しいルール グループを追加

[2021 年 12 月 27 日]新しい高度なハンティング スキーマと Linux のサポートを含む、 脅威と脆弱性の管理の新機能。これには、Microsoft Defender for Linux クライアントの更新が必要です。新しいMicrosoft Defender for Containersソリューション。

[2021 年 12 月 22 日] Microsoft Defender for Office 365を含む、Microsoft 365 Defender 全体に新しい保護を追加しました。

[2021 年 12 月 21 日] テスト サービスと想定される無害なアクティビティに関するメモを追加し、ヘルプが必要ですか? Microsoft 365 Defenderポータルのボタン。

[2021 年 12 月 17 日]限定的なランサムウェア攻撃と追加のペイロードに関する詳細情報を含む、観測されたアクティビティの新しい更新。 Microsoft 365 DefenderおよびAzure Web アプリケーション ファイアウォール (WAF)からの保護に対する追加の更新、および新しいMicrosoft Sentinel クエリ。

[2021 年 12 月 16 日]新しいMicrosoft Sentinel ソリューションと追加の Microsoft Defender for Endpoint 検出。

[2021 年 12 月 15 日] Microsoft 以外がホストする Minecraft サーバーに対するランサムウェア攻撃の詳細、 および脅威と脆弱性の管理を含む製品ガイダンスの更新。

[2021 年 12 月 14 日]この脆弱性を悪用する複数の脅威アクターに関する新しい洞察。これには、 国家アクターやランサムウェアにリンクされたアクセス ブローカーが含まれます。

参考: https ://www.microsoft.com/en-us/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2- 搾取/

Comments