現在進行中の攻撃は、アクティブ インストール数が 40,000 を超える Beautiful Cookie Consent Banner という WordPress Cookie 同意プラグインの Unauthenticated Stored Cross-Site Scripting (XSS) の脆弱性をターゲットにしています。

XSS 攻撃では、攻撃者は悪意のある JavaScript スクリプトを脆弱な Web サイトに挿入し、訪問者の Web ブラウザ内で実行されます。

影響には、機密情報への不正アクセス、セッションハイジャック、悪意のある Web サイトへのリダイレクトによるマルウェア感染、ターゲットのシステムの完全な侵害などが含まれる可能性があります。

この攻撃を発見したWordPressセキュリティ会社Defiantによると、問題の脆弱性により、認証されていない攻撃者が、パッチが適用されていないプラグインバージョン(2.10.1まで)を実行しているWordPress Webサイト上で不正な管理者アカウントを作成することも可能になるという。

このキャンペーンで悪用されたセキュリティ上の欠陥は、1 月のバージョン 2.10.2 のリリースでパッチが適用されました。

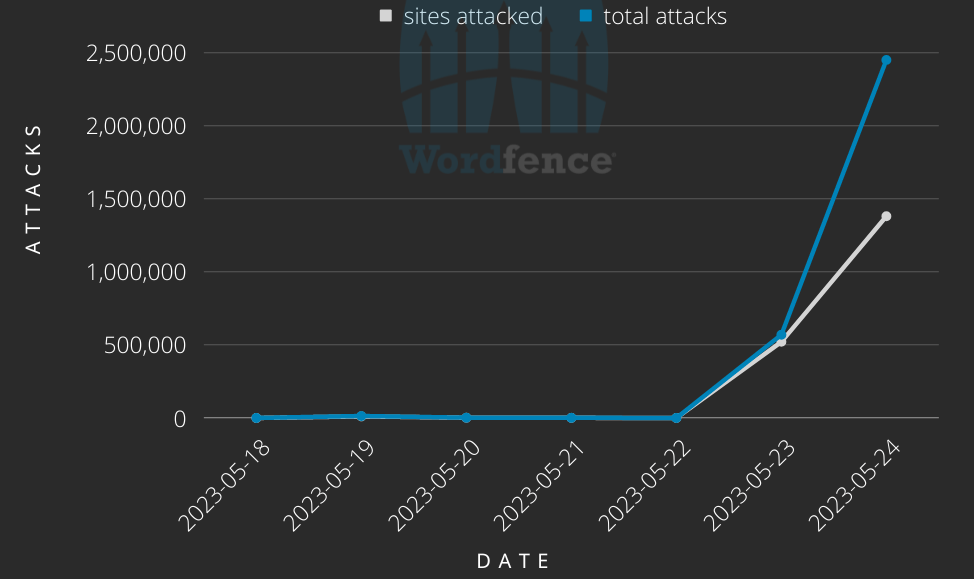

「当社の記録によると、この脆弱性は 2023 年 2 月 5 日以来積極的に攻撃されていますが、これは当社が確認した中で最大規模の攻撃です」と脅威アナリストの Ram Gall 氏は述べています。

「2023年5月23日以来、当社は14,000近くのIPアドレスから、150万以上のサイトに対する300万件近くの攻撃をブロックしており、攻撃は現在も続いている。」

この現在進行中の攻撃キャンペーンは大規模であるにもかかわらず、この攻撃者は、脆弱なプラグイン バージョンを実行している WordPress サイトをターゲットにした場合でも、ペイロードを展開しない可能性が高い、誤って設定されたエクスプロイトを使用しているとガル氏は述べています。

それでも、Beautiful Cookie Consent Banner プラグインを使用している Web サイトの管理者または所有者は、プラグインを最新バージョンに更新することをお勧めします。攻撃が失敗した場合でも、nsc_bar_bannersettings_json オプションに保存されているプラグインの設定が破損する可能性があるためです。

プラグインのパッチ適用済みバージョンは、Web サイトがこれらの攻撃の標的になった場合に自動的に修復されるように更新されています。

現在の攻撃の波では、Web サイトに悪意のあるペイロードを挿入することはできないかもしれませんが、このキャンペーンの背後にいる攻撃者がいつでもこの問題に対処し、公開されたままのサイトに感染する可能性があります。

先週、脅威アクターは、 ElementorおよびWordPress Advanced Custom Fieldsプラグインの脆弱なバージョンの Essential Addons を実行している WordPress Web サイトをインターネットで調査し始めました。

このキャンペーンは、概念実証 (PoC) エクスプロイトのリリース後に開始され、認証されていない攻撃者が管理者パスワードをリセットした後、特権アクセスを取得した後、それぞれ Web サイトをハイジャックすることを可能にしました。

Comments