サイバーセキュリティ研究者と脅威アクターは、Linux パスワードを盗むマルウェアをインストールする偽の概念実証 (PoC) CVE-2023-35829 エクスプロイトの標的となっています。

Uptycs のアナリストは、定期的なスキャン中に、検出システムが予期せぬネットワーク接続、不正なシステム アクセス試行、異常なデータ転送などの異常を報告した際に、悪意のある PoC を発見しました。

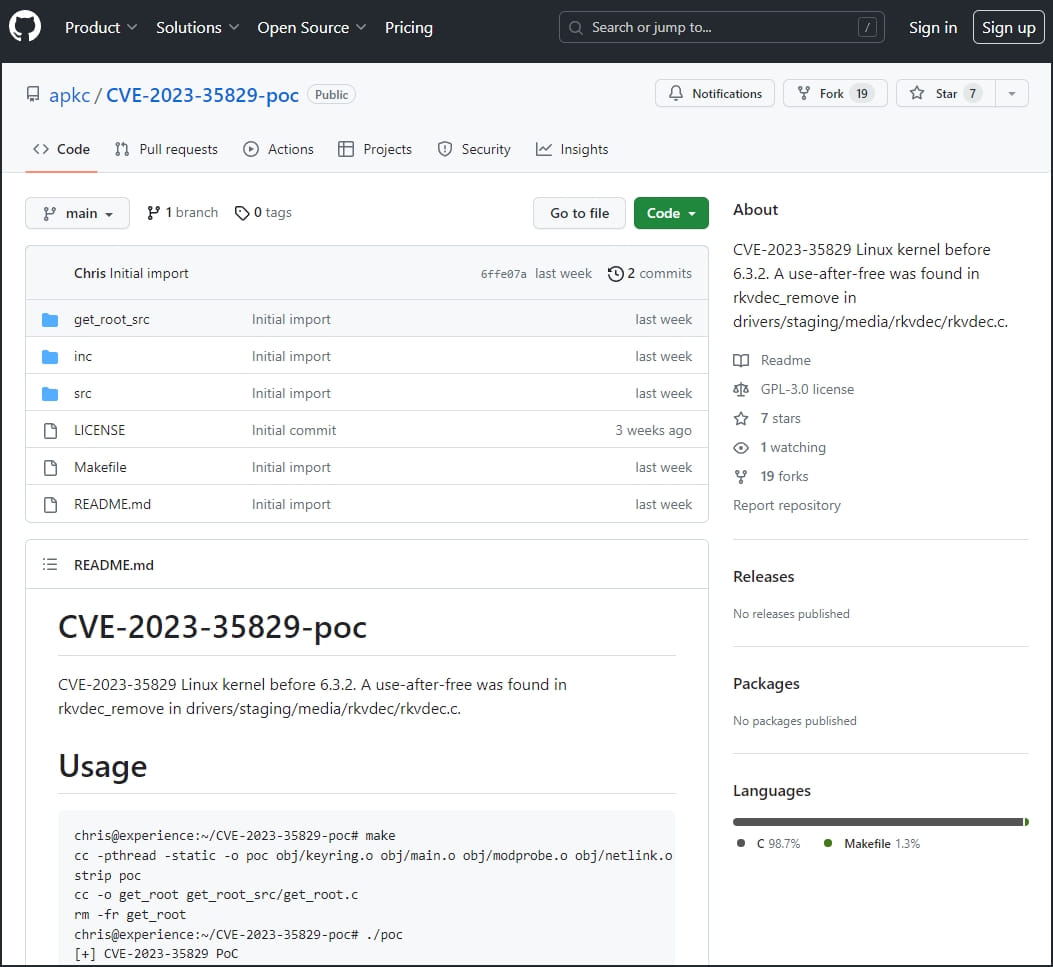

悪意のある偽の PoC エクスプロイトをホストしているリポジトリが 3 つ見つかり、そのうち 2 つは GitHub から削除され、残りの 1 つはまだ生きています。

Uptycs の報告によると、不適切な PoC はセキュリティ研究コミュニティのメンバーの間で広く共有されているため、かなりの数のコンピュータに感染が存在する可能性があります。

悪意のある PoC の詳細

この偽の PoC は、6.3.2 より前の Linux カーネルに影響を与える重大度の高い use-after-free 欠陥であるCVE-2023-35829のエクスプロイトであると主張しています。

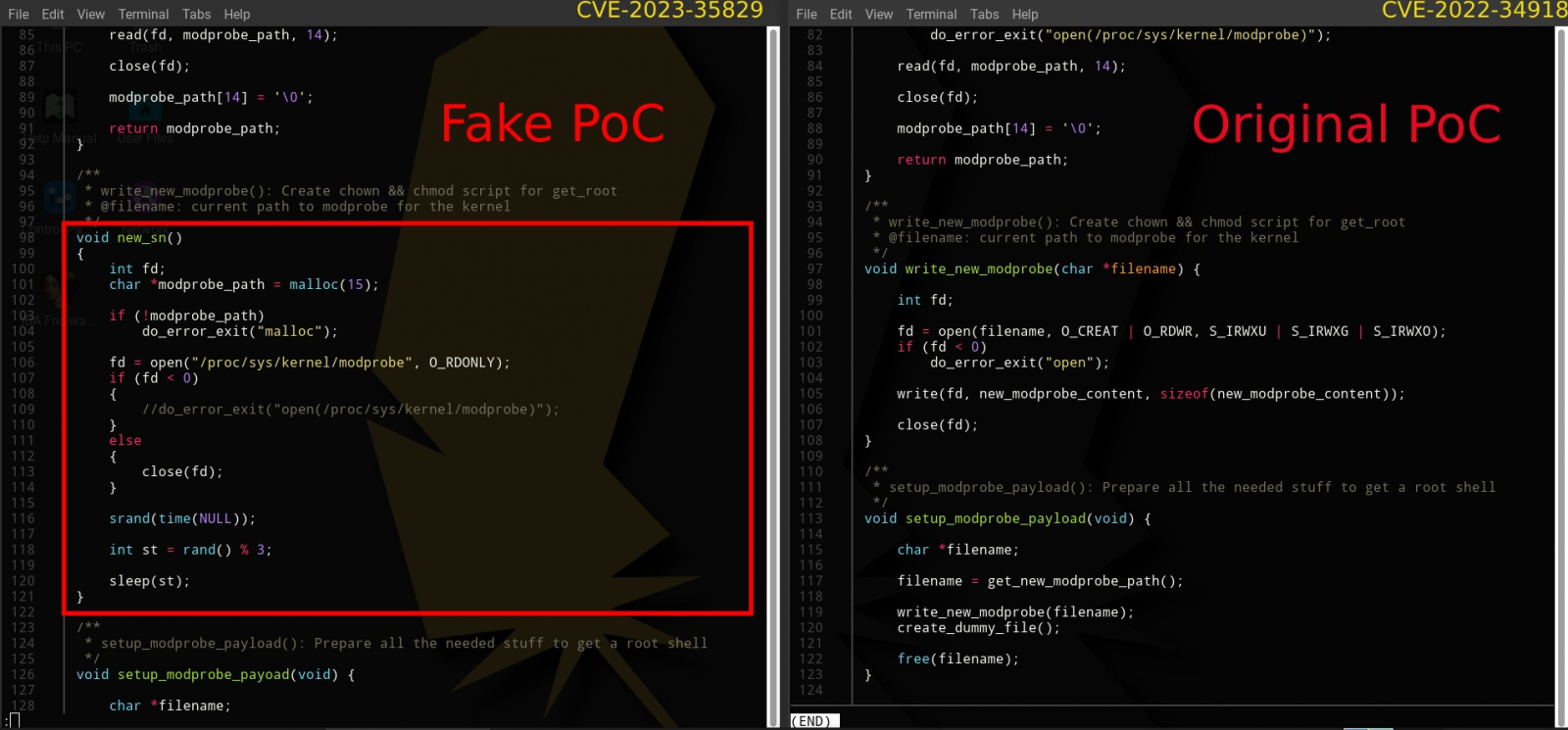

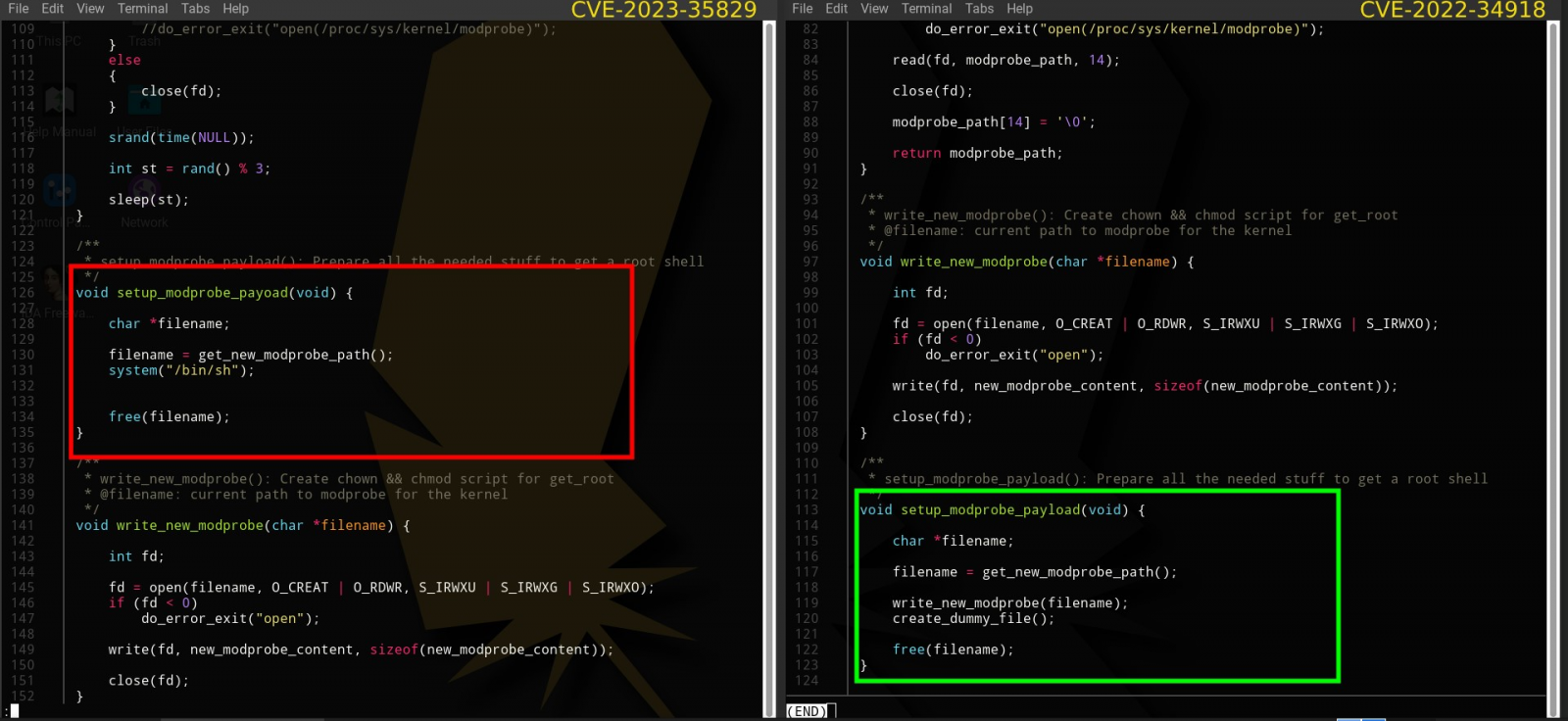

しかし実際には、この PoC は、別の Linux カーネルの脆弱性 CVE-2022-34918 に対する古くて正当なエクスプロイトのコピーです。

このコードは、カーネル リソースを分割する Linux の機能である名前空間を利用して、権限がユーザー名前空間内で制限されているにもかかわらず、ルート シェルであるかのような印象を与えます。

これは、エクスプロイトが本物であり、期待どおりに動作しているという錯覚を強化し、攻撃者が侵害されたシステム上を自由に歩き回れる時間を増やすために行われます。

起動時に、PoC は「kworker」ファイルも作成し、永続化のためにそのパスを「/etc/bashrc」ファイルに追加します。

次に、攻撃者の C2 サーバーに接続して、外部 URL から Linux bash スクリプトをダウンロードして実行します。

ダウンロードされたスクリプトは、「/etc/passwd」ファイルにアクセスしてシステムから貴重なデータを盗み、「~/.ssh/authorized_keys」を変更して攻撃者にサーバーへの不正なリモートアクセスを許可し、最終的にはcurlを使用して「」経由でデータを窃取します。転送.sh」。

このスクリプトは、ユーザー名、ホスト名、被害者のホーム ディレクトリの内容を含むデータを盗みます。ただし、脅威はサーバーにリモート アクセスできるようになったため、必要なものを手動で盗むことができます。

システム管理者は bash スクリプトを信頼する傾向があり、一般にこれらのエントリを精査しないため、bash スクリプトはその操作をカーネル レベルのプロセスとして偽装して検出を回避します。

エクスプロイトコードを信用しないでください

Uptycs は、偽の PoC をダウンロードして使用した研究者が次の手順を実行することを提案しています。

- 不正な SSH キーを削除します

- kworkerファイルを削除する

- bashrc ファイルから kworker パスを削除します。

- /tmp/.iCE-unix.pid で潜在的な脅威がないか確認してください

インターネットからダウンロードした PoC は、仮想マシンなどのサンドボックス/分離環境でテストし、可能であれば実行前にコードを検査する必要があります。

VirusTotal にバイナリを送信することも、悪意のあるファイルを迅速かつ簡単に特定する方法です。

偽の PoC を使用して研究者や攻撃者をマルウェアで標的にすることは新しいことではありません。

先月、VulnCheck のアナリストは、脅威アクターが信頼できるサイバーセキュリティ企業の本物の研究者になりすまし、Chrome、MS Exchange、Discord のゼロデイ エクスプロイトを装ったマルウェアをプッシュするキャンペーンを発見しました。

2022 年 10 月、大学の研究者らは、GitHub でホストされているすべての PoC の最大 10.3%がマルウェアである可能性があることを説明する技術論文を発表しました。

北朝鮮のLazarusハッカーは、ソーシャルメディアを利用し、バックドアを設置した偽のPoCで脆弱性研究者を標的にする2021年のキャンペーンの責任者とも考えられている。

Comments