Mandiant は、Citrix NetScaler Application Delivery Controller (ADC) または NetScaler Gateway Appliance が、CVE-2023-3519 の脆弱性を悪用した広範な攻撃によって侵害されたかどうかを確認するスキャナーをリリースしました。

Citrix の重大な欠陥 CVE-2023-3519 は、2023 年 7 月中旬にゼロデイとして発見され、 ハッカーがこの脆弱性を積極的に悪用して、脆弱なデバイス上で認証なしでリモートでコードを実行しました。

Citrix がこの問題に対処するセキュリティ アップデートを公開してから 1 週間後、 Shadowserver は、パッチが適用されていないインターネットに公開されたアプライアンスがまだ 15,000 台存在すると報告しました。

ただし、セキュリティ更新プログラムをインストールした組織であっても、このパッチでは侵害後の段階で攻撃者が仕掛けたマルウェア、バックドア、Web シェルは削除されないため、侵害されるリスクは残ります。

スキャナーはハッキングされたデバイスをチェックします

本日、Mandiant は、組織が Citrix ADC および Citrix Gateway デバイスの侵害やエクスプロイト後のアクティビティの兆候を検査できるスキャナをリリースしました。

Mandiant の投稿には、「このツールは、既存の侵害を特定する際にベスト エフォートの仕事を行うように設計されています」と書かれています。

「100% の確率で侵害を特定できるわけではなく、デバイスが悪用に対して脆弱かどうかもわかりません。」

Mandian’t Ctrix IOC スキャナーは、ローカル ファイル システムと構成ファイルをスキャンしてさまざまな IOC の存在を確認するため、デバイスまたはマウントされたフォレンジック イメージ上で直接実行する必要があります。

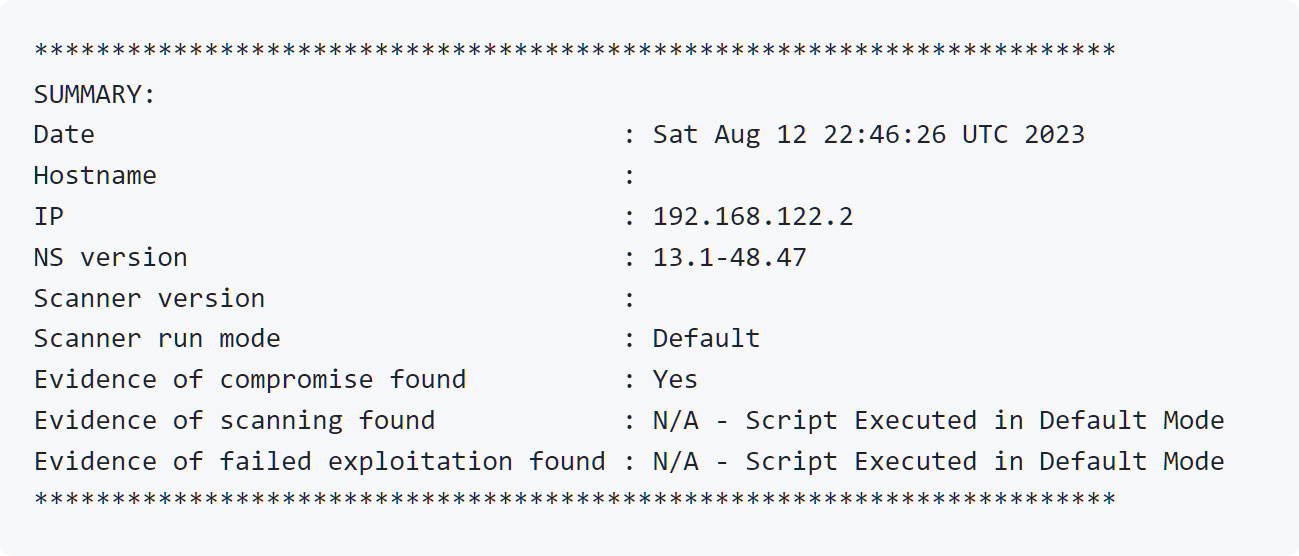

完了すると、スキャナーは、以下に示すように、侵害の兆候が見つかったかどうかの詳細を示す概要を表示します。

出典: マンディアント

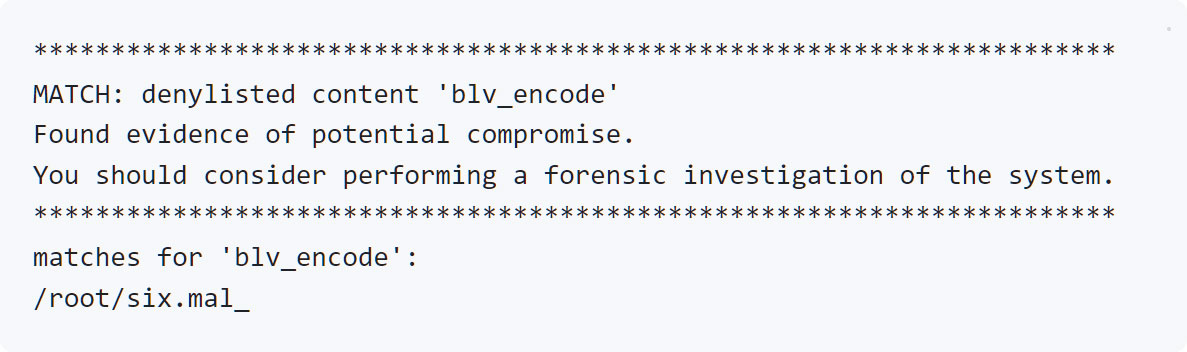

デバイスが侵害されたことを検出した場合、スキャナーは、検出された侵害のさまざまな兆候をリストした詳細なレポートを表示します。

出典: マンディアント

スキャナーが Citrix デバイス上で検出する侵害の兆候の一部を以下に示します。

- 疑わしいファイルが含まれている可能性があるファイル システム パス:

- /var/netscaler/logon/LogonPoint/uiareas

- /var/netscaler/logon/LogonPoint/uiareas/*/

- /netscaler/ns_gui/epa/scripts/*/

- /netscaler/ns_gui/vpns/テーマ/デフォルト

- /var/vpn/テーマ/

- シェル履歴内の既知の攻撃者または不審なコマンド:

- 誰だ$

- cat /flash/nsconfig/keys

- ldapsearch

- chmod +x /tmp

- openssl des3

- ping -c 1

- cp /bin/sh

- chmod +s /var

- エコー<?php

- 既知の IOC と一致する内容を含む NetScaler ディレクトリ内のファイル:

- /var/vpn/theme/.theme.php

- /var/tmp/the

- /var/tmp/npc

- /var/tmp/conf/npc.conf

- /var/tmp/conf/multi_account.conf

- 異常な setuid バイナリなど、疑わしいアクセス許可または所有権を持つファイル。

- 「nobody」ユーザーの Crontab ファイル。

- 「誰も」として実行されている過去の cron ジョブ。

- 不審な実行プロセスが「nobody」として実行されているか、「/var/tmp」から実行されています。

スキャナー ツールの使用と結果の解釈の詳細については、プロジェクトのMandiant の GitHub リポジトリで見つけることができます。

スキャナーによって侵害の兆候が見つかった場合は、影響を受けるアプライアンスとネットワーク部分に対して完全なフォレンジック検査を実行して、侵害の範囲と範囲を評価することをお勧めします。これには、別のツールのセットが必要です。

攻撃者には痕跡を隠す方法がまだたくさんあり、多くの場合、そうする十分な時間があったため、否定的な結果をシステムが侵害されていないことを保証するものとして捉えるべきではないことに注意することが重要です。

脆弱なファームウェア バージョンを実行しているときは、インターネットに公開されているすべてのアプライアンスでスキャナを実行することをお勧めします。

このスキャナーは、Citrix ADC および Citrix Gateway バージョン 12.0、12.1、13.0、および 13.1 で使用するように設計されています。

Comments