更新 3 (5 月 17 日 – 午後 7:00 ET)

インターネット チェック URL www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]testing を持つ新しい WannaCry 亜種の出現を確認しました。コード ロジックのバグにより、マルウェアは実際に www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]test を照会します。マルウェアは、このドメインに接続できない場合 (具体的には、ドメインの解決に対する HTTP 要求を成功させることができない場合) にのみ、ファイルを暗号化します。セキュリティ研究者は、これらの「キルスイッチ」ドメインを以前の亜種に登録して、暗号化を停止することができました。ただし、.test TLD は Internet Engineering Task Force (IETF) によってテスト目的でのみ予約されているため、この特定のドメインを登録することはできません。そのため、このマルウェアがシステムに感染した場合、これまで使用されていたインフラストラクチャ キルスイッチ アプローチを適用して暗号化を停止することはできません。

この最新の亜種から身を守ろうとしている組織は、DNS A レコードを DNS サーバーに追加し、ドメインを既存のシンクホール IP のいずれかに変換することで、ドメインを「ローカルに」シンクホールできます。

現在、この新しい亜種がどの程度広がっているかを調査しています。この亜種は、SMB の脆弱性にさらされた多数のマシンにアクセスできるように配置された場合、5 月 12 日に出現した亜種と同様に、急速に拡散する可能性があります。

更新 2 (5 月 17 日 – 午後 12 時 45 分 ET)

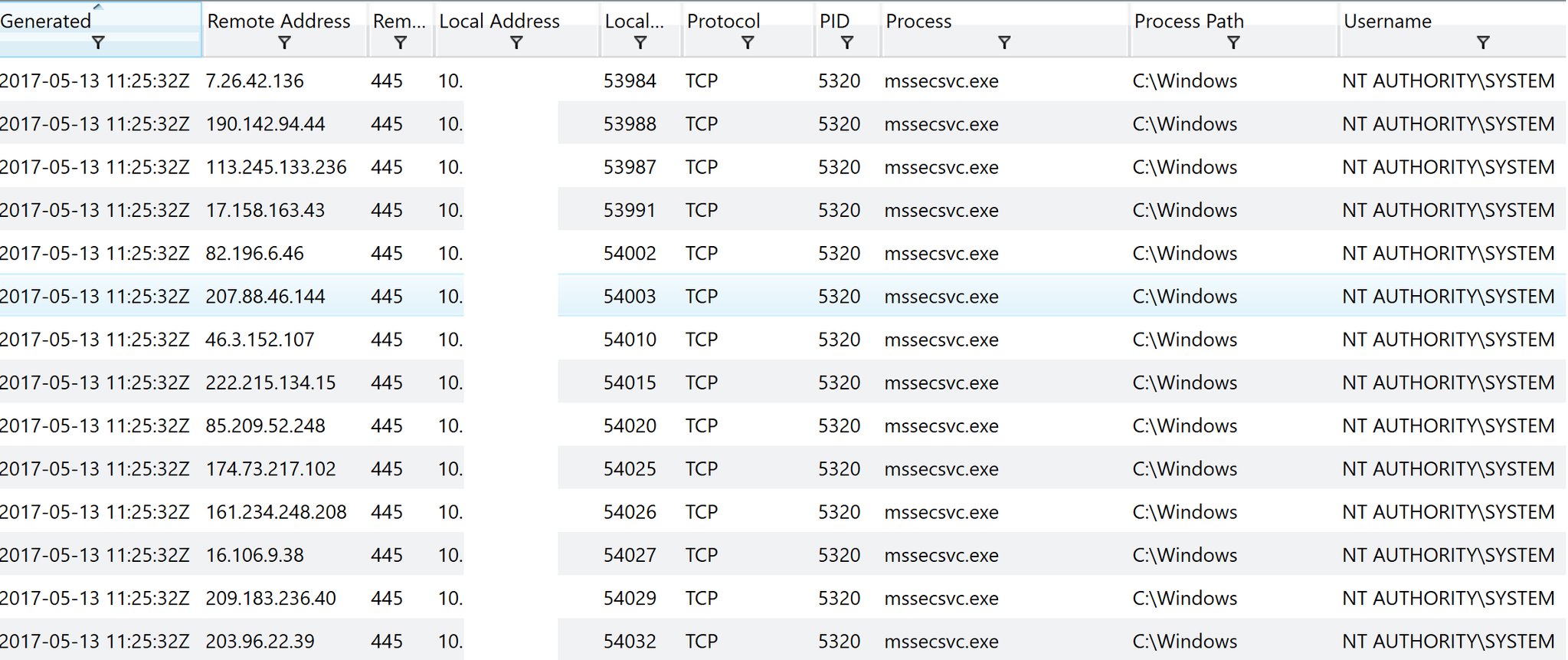

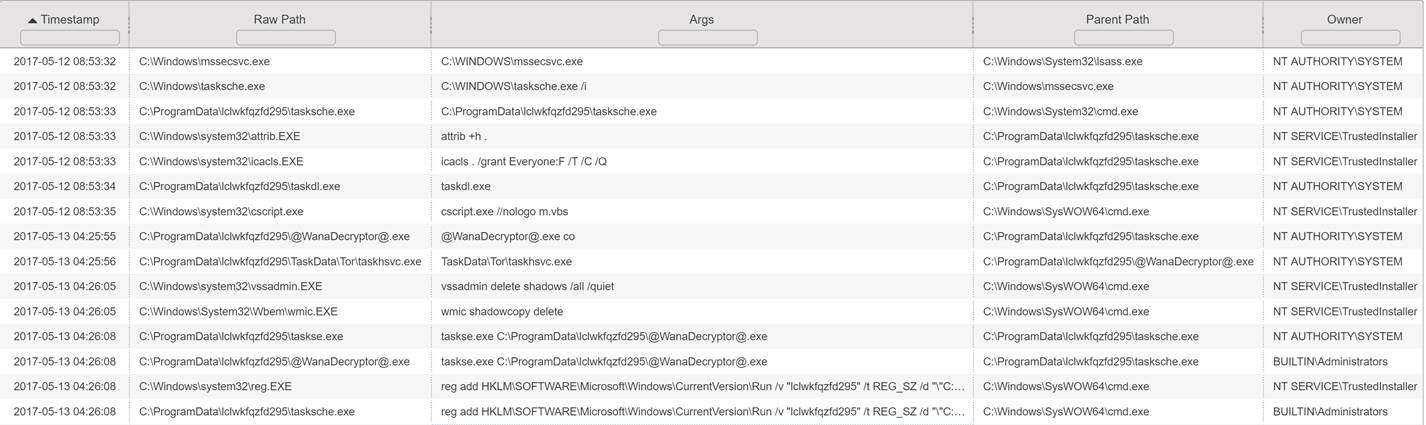

FireEye は、WannaCry に感染した多数のシステムを分析しました。図 2 は、EternalBlue SMB エクスプロイトを介して WannaCry に感染した Windows 7 システムからのリアルタイム プロセス実行イベントを示しています。特に注目すべきは、mssecsvc.exe ドロッパーの親プロセスが lsass.exe であることです (これは、lsass.exe に dll を挿入する SMB エクスプロイトによってシステムが侵害されたことを示しています)。さらに、すべてのマルウェア固有のプロセスは、システムのプライマリ ユーザーではなく、システム アカウント (NT AUTHORITYSYSTEM および BUILTINAdministrators など) によって所有されます。

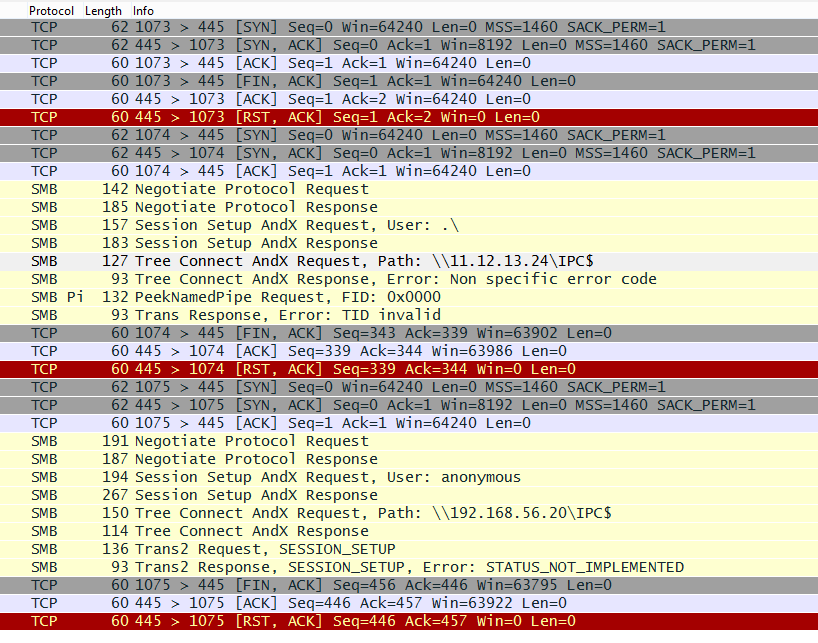

WannaCry への感染に成功したシステムは、開いている TCP 445 ポート (SMB 通信に使用されるポート) についてランダムな IP アドレスを非常に高速にスキャンし (毎秒約 25 個の IP アドレス)、開いている場合は、EternalBlue SMB エクスプロイトを使用して WannaCry 感染を広めようとします。図 3 は、WannaCry に感染した Windows 7 システムからのリアルタイムの TCPv4 ネットワーク接続イベントを示しています。

更新 (5 月 16 日 – 午後 8 時 ET)

5 月 15 日、私たちは少なくとも 2 つの新しいキルスイッチ ドメインが WannaCry の亜種によって使用されていることを確認しました。このドメインが WannaCry の活動に関連している場合に備えて、このドメインの認識を維持してください。) および iuqssfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com.これらのドメインもシンクホールでした。繰り返しになりますが、これらの変更が元の配布者によって実装されたのか、配布されたサンプルを変更したサード パーティによって実装されたのかについては、現時点ではわかりません。

帰属

現時点では、WannaCry 活動の複数の潜在的な帰属シナリオが実行可能です。すべての潜在的なアトリビューション シナリオの調査を続けています。

金銭目的のサイバー犯罪者は通常、ランサムウェアの操作を担当しており、そのようなアクターの多くは世界中で独立して活動しています。ただし、現時点では、WannaCry 操作の有力な候補として特定された攻撃者はいません。

WannaCry の操作のいくつかの側面は、オペレーターが高度に洗練されていない可能性があり、マルウェアがこれほど広く拡散するとは予想していなかった可能性があることを示唆しています。これらの側面の 1 つは、前述のキルスイッチ機能です。セキュリティ対策に対処した経験のある高度なマルウェア開発者は、この機能がマルウェアの成功に対する脅威になることを予測していたかもしれません。もう 1 つの側面は、特定された身代金の支払いがこれまでのところ比較的低いと報告されていることです。これは、オペレーターの支払いシステムが、世界的な感染の結果を処理するための装備を備えていなかった可能性があることを示唆しています。

数多くのオープンソースのレポートが、北朝鮮がこのキャンペーンに関与している可能性を主張しています。 FireEye の初期分析に基づくと、北朝鮮に関連しているとされるマルウェアと WannaCry の間で引用されたコードの類似性は、さらに調査する価値のある潜在的な手がかりを構成しますが、共通のオペレーターを明確に示す他の証拠とは無関係であるほど一意ではありません。

関連する MD5、URL、Tor サイト、実行可能ファイル、レジストリ キー、作成されたファイル、ファイル文字列、開始されたプロセス、および SNORT 署名のリストについては、投稿の下部を参照してください。

以下は5月15日に公開されたブログです。

2017 年 5 月 12 日以降、非常に多作な WannaCry ランサムウェア キャンペーンが世界中の組織に影響を与えていることが確認されています。 WannaCry (別名 WCry または WanaCryptor) マルウェアは、Microsoft Server Message Block (SMB) プロトコルの脆弱性を悪用して、内部ネットワークや公共のインターネットを介して拡散する自己増殖型 (ワームのような) ランサムウェアです。このマルウェアは、暗号化されたデータ ファイルに拡張子 .WCRY を追加し、復号化ツールをドロップして実行し、データを復号化するために 300 ドルまたは 600 ドル (ビットコイン経由) を要求します。このマルウェアは、コマンド アンド コントロール (C2) 通信に暗号化された Tor チャネルを使用します。

当社の分析によると、WannaCry の活動に関連する悪意のあるバイナリは、2 つの異なるコンポーネントで構成されています。1 つはランサムウェア機能を提供し、5 月 12 日より前に報告された WannaCry マルウェア サンプルと非常によく似た動作をします。スキャンおよび SMB エクスプロイト機能。

このランサムウェアが急速かつ大量に配布されていることを考えると、FireEye iSIGHT Intelligence は、この活動が潜在的に脆弱な Windows マシンを使用しているすべての組織に重大なリスクをもたらすと考えています。

感染ベクター

WannaCry は、Windows SMB の脆弱性を悪用して、環境に足場を確立した後に伝播を可能にします。この伝播メカニズムにより、侵害されたネットワーク内と公共のインターネットの両方でマルウェアが配布される可能性があります。使用されたエクスプロイトは「EternalBlue」というコードネームで、Shadow Brokers によってリークされました。悪用された脆弱性は、Microsoft MS17-010 でパッチが適用されました。

私たちの分析によると、マルウェアは 2 つのスレッドを生成します。最初のスレッドは、ネットワーク アダプターを列挙し、システムがどのサブネット上にあるかを判断します。その後、マルウェアはサブネット上の各 IP に対してスレッドを生成します。これらの各スレッドは、TCP ポート 445 で IP への接続を試み、成功するとシステムの悪用を試みます。リモート システムを悪用しようとする試みの例を図 1 に示します。

この悪用された脆弱性の使用に対応して、Microsoft はWannaCry の特定のリスク管理手順を提供しました。

WannaCry ランサムウェアは主に SMB のエクスプロイトを通じて拡散されていますが、そのオペレーターは他の配布方法を使用することもあります。初期の報告によると、WannaCry はスパム メッセージ内の悪意のあるリンクを介して拡散されました。ただし、FireEye はこれまでのどの調査からもその情報を裏付けることができませんでした。

元の感染ベクトルに関係なく、WannaCry オペレーターは、悪意のあるドキュメント、マルバタイジング、高トラフィック サイトの侵害など、ランサムウェア アクティビティに一般的な配信メカニズムを採用する可能性があります。このキャンペーンのこれまでの大きな影響と、初期の配布経路に関する不確実性を考慮すると、組織は、一般的なマルウェア配信経路を WannaCry 感染の潜在的なソースと見なす必要があります。

マルウェアの特徴

これまでに確認された WannaCry の各亜種 (ワームのような機能を備えていた) には、キルスイッチが含まれており、多くのセキュリティ研究者がマルウェアによるファイルの暗号化を防ぐために使用しています。ただし、オペレーターは、新しいドメインを持つ複数の亜種の出現によって示されるように、この機能を削除または変更する可能性があります。

- 5 月 12 日に拡散を開始した WannaCry パッケージは、被害者のマシンに感染すると、www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com に接続しようとします。 FireEye のテストに基づいて、マルウェアがこのドメインに正常に到達できた場合、暗号化や自己増殖は実行されません (一部の組織は、この場合、マルウェアが自己増殖を続けると報告していますが、テスト環境ではこの動作を確認していません)。 )。このドメインは 5 月 12 日にセキュリティの専門家によって登録され、多くの感染の暗号化動作が停止したようです。 WannaCry の開発者は、このキルスイッチ機能がアンチサンドボックス分析手段として機能することを意図していた可能性があります。

- 5 月 14 日、新しいキルスイッチ ドメイン www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com を持つ亜種が出現しました。このドメインもシンクホール化されており、表向きはキルスイッチの動作により、ドメインに接続した WannaCry 感染が無効化されていました。このドメイン連絡先の変更が元の配布者によって実装されたのか、配布されたサンプルを変更したサード パーティによって実装されたのかは不明です。

- また、5 月 14 日に、ドメイン連絡先のキルスイッチ機能を含まない新しい亜種が特定されました。ただし、この変更は、オペレータではなく、マルウェアのコンパイル後にサード パーティによって実装された可能性があります。この亜種のランサムウェア コンポーネントは破損しているように見え、テスト環境では機能しません。

影響

脅威の活動が減少しているという心強い報告があるにもかかわらず、WannaCry は引き続き重大なリスクをもたらします。このマルウェアの効果的な再増殖メカニズムを考えると、Microsoft が推奨する緩和メカニズムを適用していない事実上すべての組織は、WannaCry の増殖を試みる潜在的なリスクにさらされています。さらに、新しい亜種の出現は、オペレーターが必要に応じて WannaCry のキルスイッチ機能を削除したり、これまでに取られた対策を回避するために大幅に変更したりできることを示しています。公的報告によると、WannaCry ランサムウェア ファミリーに関連するインシデントが多くの国で発生しています。

危機管理

この脅威から身を守ろうとしている組織は、関連する SMB エクスプロイトへの対処に関する Microsoft のブログを読む必要があります。

このランサムウェアが急速に大量に拡散したことで、FireEye の検知技術、脅威インテリジェンス分析、推奨事項、およびコンサルティング サービスのポートフォリオ全体が迅速かつ積極的に更新されるようになりました。

ファイア・アイのネットワーク、電子メール、およびエンドポイント製品には、プロアクティブに検出できるランサムウェア検出機能があり、インラインで展開されている場合、または Exploit Guard が有効になっている場合は、Web および電子メールの感染ベクトルを介して配布される新しいランサムウェア (WannaCry を含む) をブロックできます。 WannaCry オペレーターは、これらの一般的な配信メカニズムをいつでも利用できます。これが発生した場合、FireEye 製品の顧客は次のアラートによって警告されます。

- HX: WMIC SHADOWCOPY DELETE、WANNACRY RANSOMWARE、*Ransom.WannaCryptor.*、または Trojan.Generic*。 Exploit Guard と Anti-Virus のアラート名は、配信メカニズムとバリアントによって異なります。

- NX/EX: Malware.Binary.exe、Trojan.Ransomware.MVX、Ransomware.Wcry.*、FE_Ransomware_WannaCry.*、Trojan.SinkholeMalware、または Malicious.URL

- EX のみ: Phish.URL または FE_EMAIL_MALICIOUS_EXM_*

- タップ: WANNACRY ランサムウェア

FireEye 製品は、コマンド アンド コントロール通信や既存の WannaCry 感染のホスト インジケーターなど、後期段階の WannaCry アクティビティも検出します。さらに、 FireEye PX (Network Forensics)センサーは、内部に展開され、 FireEye as a Service (FaaS)によって監視され、SMB 伝搬トラフィックを検出できます。お客様は、確認済みの指標を活用して、感染の可能性を探すことができます。これらのインジケーターは、 FireEye HX (エンドポイント)のお客様に導入されており、iSIGHT サブスクリプションのお客様は MySIGHT インテリジェンス ポータルで利用できます。

ネットワーク プロキシやその他のエンタープライズ ネットワーク セキュリティ機能により、マルウェアがキルスイッチ ドメインに接続するのを防ぎ、意図せずに暗号化を開始する可能性があります。組織は、この問題を回避するために、プロキシ構成またはその他のネットワーク構成を調整することを希望する場合があります。

さらに、組織は次の侵害の兆候を活用して、関連する可能性のあるアクティビティを特定できます。これらは、関連するサンプルの予備分析と継続的な調査中に取得されました。

関連サンプル MD5:

0156edf6d8d35def2bf71f4d91a7dd22

0156edf6d8d35def2bf71f4d91a7dd22

0279e96244d8d8fa636c8f38baff99d7

05a00c320754934782ec5dec1d5c0476

06e235714dfa46e0ef3d15e45331ebe1

09431f379fc1914685f93f56c2400133

0cb40a8a51539e2c5727c3ec87af8a56

0fb1ce09b168987ce7f47bcd82fa034d

1177e33203cb8b1d71fe9147364328fe

13d702666bb8eadcd60d0c3940c39228

16aa3809de7a2a87d97de34ed7747638

18ad48cf2ed0cfeda8636187169ab181

1c615bf80a47848f17f935e689ae7ee2

246c2781b88f58bc6b0da24ec71dd028

2822abbaff89f989a4377b3c54067540

29365f675b69ffa0ec17ad00649ce026

2b4e8612d9f8cdcf520a8b2e42779ffa

2ca9ea7966269b22b5257f7a41817e1f

3175e4ba26e1e75e52935009a526002c

31dab68b11824153b4c975399df0354f

32f5d4bb6e967ac8c15950322b69975b

340a0e61c7f9b4e17e66e5114b1fffdb

3600607ab080736dd31859c02eaff188

36ebcf590480009be4c9c2259982a71a

38089fd3b6f1faa54cfe974fd1e29f0a

3c1ab42f5dd52f217ec57d270ffc8960

3c6375f586a49fc12a4de9328174f0c1

42fcf5f97f224c53a0434856016c706c

4362e287ca45a4862b7fe9ecaf46e985

468d1f5e0b048c16fd6d5364add58640

46d140a0eb13582852b5f778bb20cf0e

4e1f1183a31740618213f4e4c619b31c

4fef5e34143e646dbf9907c4374276f5

509c41ec97bb81b0567b059aa2f50fe8

546c1d3e78d9a0c676648e1230b8d454

54a116ff80df6e6031059fc3036464df

573a15b128431309c6af6caeb27dd44c

57aaa19f66b1eab6bea9891213ae9cf1

57b5c96abfd7ab5f33d9e3c20067687a

5902d0ea85b00f59a44c6d1c9174da56

59815ca85fa772753ca37fa0399c668c

59fc71209d74f2411580f6e1b6daf8d8

5bef35496fcbdbe841c82f4d1ab8b7c2

638f9235d038a0a001d5ea7f5c5dc4ae

6a4041616699ec27b42f98bbf111a448

707282fc5832e4674a2b5904b4115202

775a0631fb8229b2aa3d7621427085ad

7bf2b57f2a205768755c07f238fb32cc

7ecd842a3e9b1bcb3bb70b98220a563b

7f7ccaa16fb15eb1c7399d422f8363e8

80a2af99fd990567869e9cf4039edf73

82fc5885862b097be5ec9ec2176e30f1

82fd8635ff349f2f0d8d42c27d18bcb7

835fff032c51075c0c27946f6ebd64a3

8495400f199ac77853c53b5a3f278f3e

84a912cc30e697c4aab6978fb2fceb7c

84c82835a5d21bbcf75a61706d8ab549

86721e64ffbd69aa6944b9672bcabb6d

8d8e65121556519531ff64c1ed0bfe09

8dd63adb68ef053e044a5a2f46e0d2cd

8ff9c908dea430ce349cc922cee3b7dc

92cc807fa1ff0936ef7bcd59c76b123b

93ebec8b34a4894c34c54cca5039c089

947d69c0531504ee3f7821574ea405a7

9503af3b691e22149817edb246ea7791

96714005ac1ddd047a8eda781249d683

96dff36b5275c67e35097d77a120d0d4

998ea85d3e72824a8480d606d33540a6

a0a46b3ea8b643acd8b1b9220701d45d

a155e4564f9ec62d44bf3ea2351fd6ce

a2ded86d6ddc7d1fca74925c111d6a95

a6aad46f69d3ba3359e4343ab7234bb9

abcb7d4353abee5083ddd8057c7cd1ff

b0ad5902366f860f85b892867e5b1e87

b27f095f305cf940ba4e85f3cb848819

b6043ef3f8b238e4f5be6e2aa061c845

b675498639429b85af9d70be1e8a8782

b6ded2b8fe83be35341936e34aa433e5

b77288deb5e9ebced8a27c5ea533d029

b7f7ad4970506e8547e0f493c80ba441

b8a7b71bfbde9901d20ab179e4dead58

bdda04ebcc92840a64946fc222edc563

be70ee98253ae9ebbf91af35da829ee0

be74e91f1ef8b4cb9e3918911e429124

bec0b7aff4b107edd5b9276721137651

c2559b51cfd37bdbd5fdb978061c6c16

c39ed6f52aaa31ae0301c591802da24b

c61256583c6569ac13a136bfd440ca09

cb97641372f4e31670574cc4faa5df59

cee8d1683a187a477ee319c2ddd09d4d

cf1416074cd7791ab80a18f9e7e219d9

d545a745c4fc198798e590b00ba7dd59

d5dcd28612f4d6ffca0cfeaefd606bcf

d6114ba5f10ad67a4131ab72531f02da

d724d8cc6420f06e8a48752f0da11c66

db349b97c37d22f5ea1d1841e3c89eb4

df535dcb74ab9e2ba0a63b3519eee2bb

e16b903789e41697ecab21ba6e14fa2b

e372d07207b4da75b3434584cd9f3450

eb7009df4951e18ccbe4f035985b635c

efa8cda6aa188ef8564c94a58b75639f

f0d9ffefa20cdadf5b47b96b7f8d1f60

f107a717f76f4f910ae9cb4dc5290594

f351e1fcca0c4ea05fc44d15a17f8b36

f4856b368dc74f04adb9c4548993f148

f529f4556a5126bba499c26d67892240

f9992dfb56a9c6c20eb727e6a26b0172

f9cee5e75b7f1298aece9145ea80a1d2

fa44f2474ba1c807ad2aae6f841b8b09

fad4b98c046f693513880195c2bef2dd

ff81d72a277ff5a3d2e5a4777eb28b7b

関連 URL:

iuqssfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

Ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf[.]com (このドメインは WannaCry 関連ドメインの形式と一致しますが、特定のサンプルとはまだ明確にリンクされていません。組織は、このドメインが WannaCry 活動に関連している場合に備えて、このドメインの認識を維持したいと考えています。)

関連する Tor サイト:

57g7spgrzlojinas[.]タマネギ

76jdd2ir2embyv47[.]タマネギ

cwwnhwhlz52maqm7[.]タマネギ

gx7ekbenv2riucmf[.]タマネギ

sqjolphimrr7jqw6[.]タマネギ

Xxlvbrloxvriy2c5[.]タマネギ

関連する実行可能ファイル:

C:Windowsmssecsvc.exe

C:Windowstasksche.exe

関連するレジストリ キー:

HKEY_LOCAL_MACHINESoftwareWanaCrypt0r

作成された関連ファイル:

%TEMP%m.vbs

%TEMP%b.wrny

%TEMP%c.wrny

taske.exe

taskdl.exe

@Please_Read_Me@.txt

@WanaDecryptor@.exe

関連するファイル文字列:

Decryptor 1.0 が欲しい

ワナ Decrypt0r

ワナデクリプター

泣きたい

WanaCrypt0r

ワナクリ!

WNcry@2ol7

注: 拡張子が .wncry の追加ファイルが作成される場合があります。

関連プロセスの開始:

cscript.exe //nologo m.vbs

関連する SNORT シグネチャ:

次のSNORT シグネチャは、この脅威に関連する SMB エクスプロイト アクティビティを特定するのに役立つ可能性があります。

参照: https://www.mandiant.com/resources/blog/wannacry-ransomware-campaign

Comments