セキュリティ研究者は、サイバー スパイ ハッキング グループ ‘POLONIUM’ によって使用された、これまで知られていなかったマルウェアを明らかにしました。

ESET によると、POLONIUM は、イスラエルのエンジニアリング、IT、法律、通信、マーケティング、および保険会社に対して、幅広いカスタム マルウェアを使用しています。このグループのキャンペーンは、執筆時点ではまだ有効です。

マイクロソフトの脅威インテリジェンス チームは、2022 年 6 月にグループの悪意のある活動を最初に文書化し、レバノンの POLONIUM 脅威アクターをイランの情報セキュリティ省 (MOIS) と結び付けました。

POLONIUM ツールセット

ESET は、POLONIUM がサイバースパイ活動のみに関心を持っており、データ ワイパー、ランサムウェア、またはその他のファイル破損ツールを展開していないと報告しています。

2021 年 9 月以降、ハッカーは、「TechnoCreep」、「FlipCreep」、「MegaCreep」、および「PapaCreep」として知られる、文書化されていない 4 つの新しいバックドアを含む、少なくとも 7 つのカスタム バックドアの亜種を使用しています。

.png)

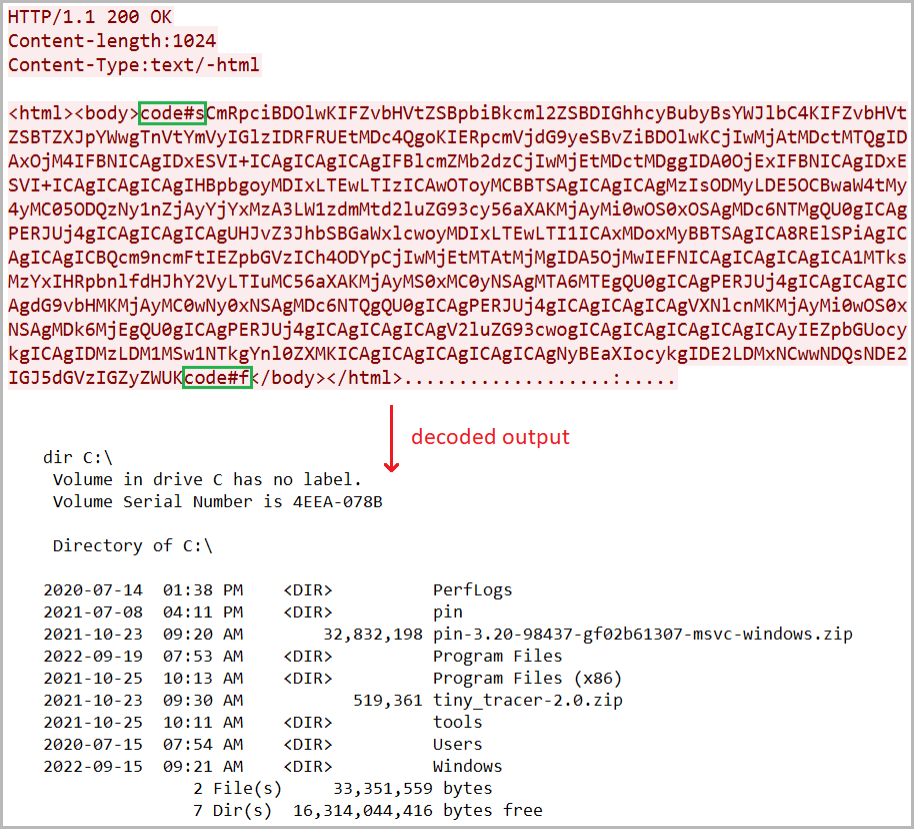

一部のバックドアは、OneDrive、Dropbox、Mega などの正規のクラウド サービスを悪用して、コマンド アンド コントロール (C2) サーバーとして機能します。その他のバックドアは、リモート C2 サーバーへの標準 TCP 接続を利用したり、FTP サーバーでホストされているファイルからコマンドを取得して実行したりします。

すべてのバックドアが同じ機能を持っているわけではありませんが、それらの悪意のある活動には、キーストロークの記録、デスクトップのスクリーンショットの撮影、Web カメラでの写真の撮影、ホストからのファイルの流出、追加のマルウェアのインストール、感染したデバイスでのコマンドの実行などの機能が含まれます。

2022 年 9 月に発見された最新のバックドア PapaCreep は、C++ で作成された最初のものですが、ハッカーは PowerShell または C# で古いバージョンを作成しました。

PapaCreep もモジュール化されており、コマンドの実行、C2 通信、ファイルのアップロード、およびファイルのダウンロード機能を小さなコンポーネントに分割しています。

利点は、コンポーネントが独立して実行され、侵害されたシステムで個別にスケジュールされたタスクを介して存続し、バックドアの検出が困難になることです。

POLONIUM は、「不気味な」亜種に加えて、リバース プロキシ、スクリーンショットの取得、キーロギング、および Web カメラのスナップのために、カスタムまたは市販のさまざまなオープン ソース ツールも使用するため、操作にはある程度の冗長性があります。

とらえどころのないハッキンググループ

ESET は、最初にネットワークを侵害するために使用された POLONIUM の戦術を発見できませんでしたが、Microsoft は以前、グループが VPN 製品の既知の欠陥を使用してネットワークを侵害していたことを報告しました。

攻撃者のプライベート ネットワーク インフラストラクチャは、仮想プライベート サーバー (VPS) と侵害された正当な Web サイトの背後に隠されているため、グループの活動のマッピングは依然として曖昧です。

POLONIUM は高度に標的化された洗練された脅威であり、その照準は現在イスラエルに向けられていますが、優先順位や関心が変われば、これはいつでも変わる可能性があります。

Comments