Android マルウェア「FakeCalls」が韓国で再び出回っており、20 を超える金融機関への電話を模倣し、銀行員をだましてクレジット カードの詳細を教えさせようとしています。

Kaspersky が1 年前にレポートを公開したため、このマルウェアは新しいものではありません。しかし、チェック・ポイントの研究者は現在、最近のバージョンでは、以前のサンプルには見られなかった複数の回避メカニズムが実装されていると報告しています。

CheckPoint のレポートには、 「偽装した金融機関をさまざまに組み合わせて使用し、分析対策技術を実装した FakeCalls マルウェアのサンプルが 2,500 件以上発見されました」と書かれています。

「マルウェアの開発者は、マルウェアの保護に特別な注意を払い、これまで実際に見られなかったいくつかのユニークな回避策を使用しました。」

ボイスフィッシング

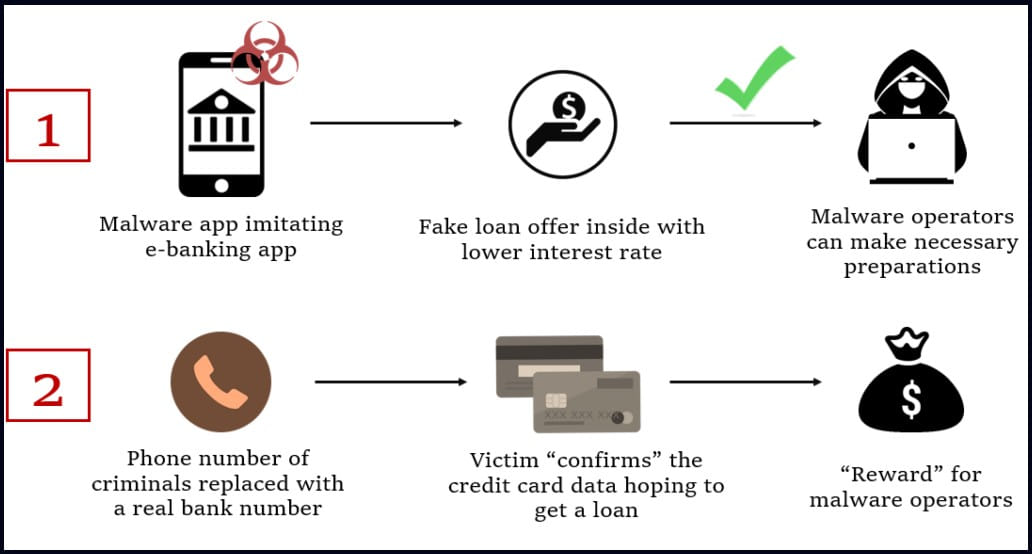

攻撃の最初のステップは、被害者のデバイスにマルウェアをインストールすることです。これは、フィッシング、ブラック SEO、またはマルバタイジングによって発生する可能性があります。

FakeCalls マルウェアは、韓国の大手金融機関になりすました偽の銀行アプリで配布されているため、被害者は信頼できるベンダーの正規のアプリを使用していると思い込んでいます。

攻撃は、ターゲットに低金利のローンを提供するアプリから始まります。被害者が興味を示すと、マルウェアは銀行の実際の顧客サポートからの録音を再生する電話を開始し、ローン要求を承認する方法を説明します。

ただし、マルウェアは、攻撃者に属する着信番号をマスクし、代わりになりすまし銀行の実際の番号を表示して、会話をリアルに見せることができます。

ある時点で、被害者はだまされてクレジット カードの詳細を確認させられます。クレジット カードの詳細は、おそらくローンを受け取るために必要であり、攻撃者によって盗まれます。

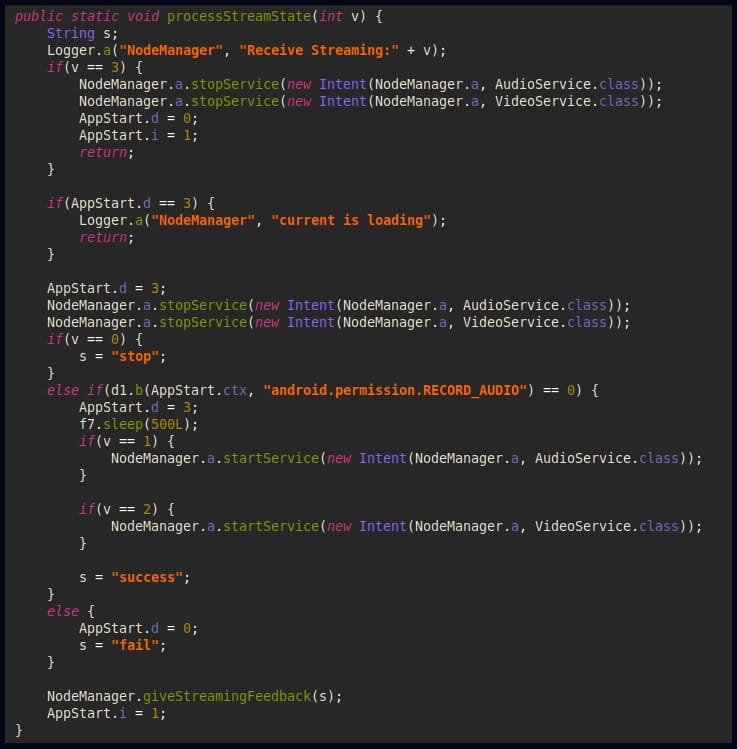

ビッシング プロセスに加えて、FakeCalls は侵害されたデバイスからライブ オーディオおよびビデオ ストリームをキャプチャすることができ、攻撃者が追加情報を収集するのに役立つ可能性があります。

検出の回避

CheckPoint の研究者によってキャプチャおよび分析された最新のサンプルでは、FakeCalls は、検出を回避するのに役立つ 3 つの新しい技術を組み込んでいます。

最初のメカニズムは「マルチディスク」と呼ばれ、APK (Android パッケージ) ファイルの ZIP ヘッダー データを操作し、EOCD レコードに異常に高い値を設定して、自動分析ツールを混乱させます。

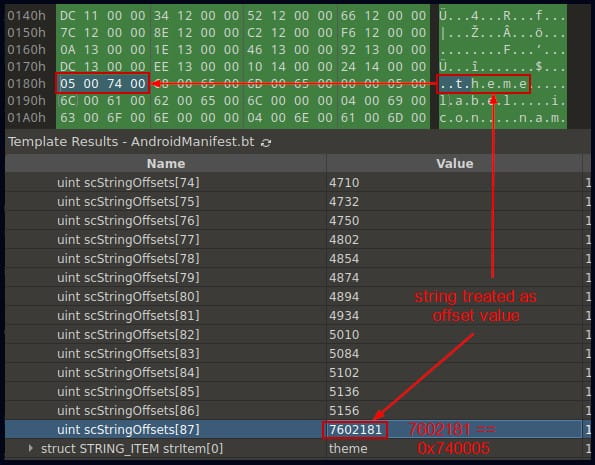

2 番目の回避手法では、AndroidManifest.xml ファイルを操作して開始マーカーを区別できないようにし、文字列とスタイルの構造を変更し、最後の文字列のオフセットを改ざんして誤った解釈を引き起こします。

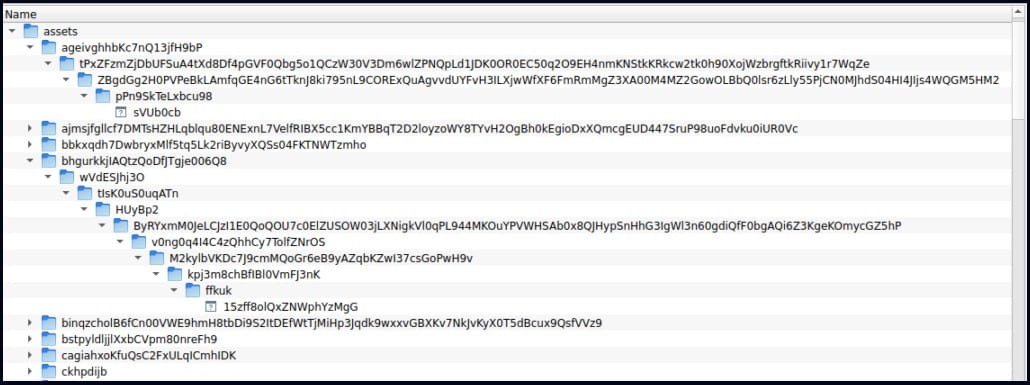

最後に、3 つ目の回避方法は、APK のアセット フォルダー内のネストされたディレクトリ内に多くのファイルを追加することです。これにより、ファイル名とパスが 300 文字を超えます。 Check Point は、これが一部のセキュリティ ツールに問題を引き起こし、マルウェアの検出に失敗する可能性があると述べています。

コストのかかる問題

韓国政府の 統計によると、ビッシング (ボイス フィッシング) は、2020 年だけで国内の被害者に 6 億ドルの損害を与えた問題であり、2016 年から 2020 年の間に 170,000 人の被害者が報告されています。

FakeCalls は韓国にとどまっていますが、マルウェアの開発者または関連会社が新しい言語キットとアプリ オーバーレイを開発して、さまざまな国の銀行を標的にすれば、マルウェアは簡単に他の地域に活動を拡大できます。

ビッシングは常に悲惨な問題でしたが、自然な音声を生成し、最小限のトレーニング データ入力で実際の人の声を模倣できる機械学習音声モデルの台頭により、脅威はすぐに拡大する可能性があります。

Comments