このブログは、Microsoft DART が人間が操作するランサムウェアで顧客をどのように支援するかに焦点を当てた 2 部構成のシリーズの第 2 部です。人間が操作するランサムウェアの詳細なガイダンスと、これらの恐喝ベースの攻撃を防御する方法については、人間が操作するランサムウェアのドキュメント ページを参照してください。

このブログ シリーズのパート 1では、人間が操作するランサムウェアに関する固有の問題と課題についての視点を提供するために、カスタマー エンゲージメントで使用されるプロセスと実行について説明しました。また、Microsoft の Detection and Response Team (DART) が Microsoft ソリューションを活用してこの脅威に対抗する方法についても説明しました。この投稿では、人間が操作するランサムウェアのリスクに取り組み、攻撃が発生した場合の戦術的な封じ込めアクションとインシデント後の活動に関する DART のセキュリティ推奨事項について詳しく説明します。

人間が操作するランサムウェアのリスクを理解する

ファイル暗号化の差し迫った脅威に加えて、人間が操作するランサムウェア イベントに関連する追加のリスクがいくつかあります。そのうちのいくつかは、調査とネットワークからの脅威の除去の後に観察される可能性があります。これらのリスクには以下が含まれます。

1. 営業妨害

ランサムウェア イベントの爆発範囲を縮小するには、直ちに行動を起こす必要があります。このような場合、ネットワークの一部を無効にすることは、自傷行為によるサービス拒否のように感じるかもしれませんが、ランサムウェアの拡散に対抗するために必要です。結果として生じるビジネスの混乱は公になる可能性があります。影響を受けるシステムが公開されている場合は、緊急時の連絡が必要になる場合があります。

2. データの盗難

ほとんどの攻撃者は、ネットワークへのアクセスを収益化することに非常に意欲的です。 DART が調査したいくつかのケースでは、攻撃者が機密ファイル (契約書、財務文書、内部通信など) を偵察し、このデータをコピーして、ランサムウェアが投下される前に盗み出しました。ランサムウェアが展開される前にこの情報を取得すると、攻撃者はデータを販売、漏洩、または攻撃者が機密ファイルにアクセスしたという証拠として示すことができます。

3.恐喝

ランサムウェア オペレーターによるデータの盗難は、組織を恐喝にさらします。脅威アクターが、盗まれたデータの漏洩を防ぐために支払いを要求することは珍しくありません。これらの脅威は通常、電子メールで送信され、盗まれた文書のサンプルが添付されています。 DART がこの活動を観察したいくつかのケースでは、攻撃者が多要素認証(MFA) によって保護されていないクラウドベースの電子メール アカウントにアクセスし、取締役会に脅迫的な電子メールを送信しました。攻撃者がランサムウェアの展開に失敗した場合でも、恐喝の脅威は依然として高いです。

DART では、「どのデータが盗まれたのか教えてもらえますか?」とよく尋ねられます。これを証明するには、次のいずれかの具体的な証拠が必要です。

- ネットワークから出て行く実際のデータを示すネットワーク キャプチャ (めったに存在しません)。

または

- 組織のネットワーク外 (通常は公開ファイル共有サイト) でデータを検索します。 「x」バイトが転送されたことを示すログ ファイルは、どのデータが盗まれたかを証明するものではなく、ファイル アーカイブ ユーティリティが実行されたことを示すコマンド ライン履歴またはイベント ログは、データが盗まれたことを証明するものではありません。

4. 後続攻撃

収益化の取り組みを促進するために、攻撃者は侵害されたネットワークにコイン マイナーを展開することもよく観察されます。これは、攻撃者にとってデータの盗難や恐喝だけでは不十分な場合に、被害者の組織から追加の収入を得る簡単な方法です。攻撃者の動機によっては、他の犯罪者が環境にアクセスできるようにする追加のマルウェアが展開される可能性があります。このアクセスは収益化され、侵害されたネットワーク アクセスの販売は、人間が操作するほとんどのランサムウェア ケースで一般的であり、主な攻撃者が最初に求めたものを取得した後に実行されます。

5. 風評被害

人間が操作したランサムウェア イベントの後で、ブランドの評判が損なわれるリスクを評価するのは困難です。組織のブランドの評判には、顧客と株主の信頼と忠誠心の喪失、および現在および将来のビジネスの喪失が含まれる場合があります。人間が操作したランサムウェア イベントの後で、ブランドの評判が損なわれるリスクを評価するのは困難です。評判の失墜は、人間が操作したランサムウェア イベントへの対応よりもコストがかかり、長期的な解決策を必要とする可能性があります。

6. コンプライアンスと規制報告

潜在的な報告要件は、業界または所属に応じた別の組織的リスクです。これには、機密の財務情報または個人を特定できる情報 (PII) が盗まれた場合のコンプライアンスまたは規制報告が含まれる場合があります。罰金や認定の喪失は、組織の評判をさらに損なう可能性があります。

推奨事項とベスト プラクティス

封じ込め

封じ込めは、何を封じ込める必要があるかを判断して初めて可能になります。ランサムウェアの場合、攻撃者の目標は、可用性の高いサーバーを管理制御できる資格情報を取得し、ランサムウェアを展開することです。場合によっては、攻撃者が機密データを特定し、それを管理下の場所に流出させます。

戦術的な復旧は、お客様ごとに異なり、お客様の環境、業界、および IT の専門知識と経験のレベルに合わせて調整されます。以下に概説する手順は、組織が実行できる短期的および戦術的な封じ込め手順として推奨されます。長期的なガイダンスとして特権アクセスを保護する方法の詳細については、特権アクセスの保護に関するドキュメント ページを参照してください。ランサムウェアと恐喝の包括的なビューと、組織を保護する方法については、人間が操作するランサムウェアのドキュメント ページを参照してください。

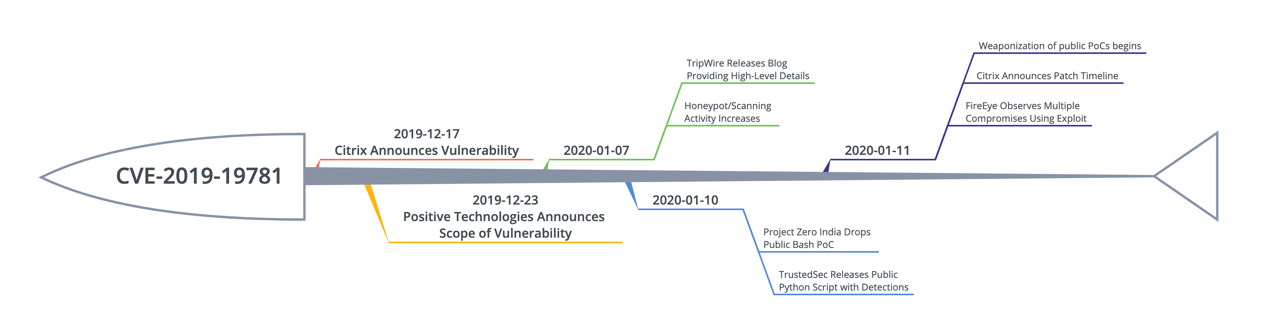

図 1. 新しいベクターが発見されたときに同時に実行できる封じ込め手順。

封じ込めの最初のステップ (状況の範囲の評価) の後、2 番目のステップは既存のシステムを保存することです。

- Active Directory インフラストラクチャの整合性をリセットするために管理者が使用するいくつかのアカウントを除いて、すべての特権ユーザー アカウントを無効にします。ユーザー アカウントが侵害されたと思われる場合は、すぐに無効にしてください。

- 侵害されたシステムをネットワークから隔離しますが、システムを停止しないでください。

- すべてのドメインで少なくとも 1 つの既知の正常なドメイン コントローラーを分離します。2 つあればなお良いです。それらをネットワークから切断するか、完全にシャットダウンしてください。ここでの目的は、重要なシステムへのランサムウェアの拡散を阻止することです。ID は最も脆弱なシステムの 1 つです。すべてのドメイン コントローラーが仮想の場合、仮想化プラットフォーム自体が侵害された場合に備えて、仮想化プラットフォームのシステムとデータ ドライブがオフラインの外部メディア (ネットワークに接続されていない) にバックアップされていることを確認してください。

- 重要で既知の正常なアプリケーション サーバー (SAP、構成管理データベース (CMDB)、請求、会計システムなど) を分離します。

これらの 2 つの手順は、新しいベクターが発見されたときに同時に実行できます。これらのベクトルを無効にしてから、ネットワークから分離する既知の正常なシステムを見つけようとします。

その他の戦術的封じ込めアクションを実行できます。

- krbtgt パスワードを 2 回続けてリセットします。スクリプト化された反復可能なプロセスの使用を検討してください。このスクリプトを使用すると、操作によって Kerberos 認証の問題が発生する可能性を最小限に抑えながら、krbtgt アカウントのパスワードと関連するキーをリセットできます。潜在的な問題を最小限に抑えるために、最初のパスワードのリセットの前に krbtgt の有効期間を 1 回以上短縮して、2 回のリセットが比較的迅速に行われるようにすることができます。注:環境内に維持する予定のすべてのドメイン コントローラは、オンラインである必要があります。

- グループ ポリシーをドメイン全体に展開し、ドメイン コントローラーと特権のある管理専用ワークステーション (存在する場合) 以外への特権ログオン (ドメイン管理者) を防止します。

- オペレーティング システムとアプリケーションの不足しているすべてのセキュリティ更新プログラムをインストールします。不足しているすべての更新プログラムは、攻撃者がすばやく特定して悪用できる潜在的な脅威ベクトルです。 Microsoft Defender for Endpoint のThreat and Vulnerability Management は、不足しているものと、不足している更新プログラムの潜在的な影響を正確に確認する簡単な方法を提供します。

- Windows 10 (またはそれ以降) のデバイスの場合、現在のバージョン (または n-1) がすべてのデバイスで実行されていることを確認します。

- Attack Surface Reduction (ASR) ルールを適用して、マルウェアの感染を防ぎます。

- すべてのWindows 10 セキュリティ機能を有効にします。

- VPN アクセスを含むすべての外部向けアプリケーションが多要素認証によって保護されていることを確認します。できれば、セキュリティで保護されたデバイスで実行されている認証アプリケーションを使用します。

- Defender for Endpoint を主要なウイルス対策ソフトウェアとして使用していないデバイスの場合は、ネットワークに再接続する前に、隔離された「正常な」システムでMicrosoft Safety Scannerを使用してフル スキャンを実行します。

- レガシー オペレーティング システムの場合は、サポートされている OS にアップグレードするか、これらのデバイスを廃止してください。これらのオプションが利用できない場合は、ネットワーク/VLAN 分離、IPsec ルール、ログオン制限など、これらのデバイスを分離するためのあらゆる手段を講じて、ユーザー/デバイスのみがアプリケーションにアクセスできるようにして、ビジネス継続性を提供します。

DART は、ミッション クリティカルなシステムをレガシー オペレーティング システム (一部は Windows NT 4 と同じくらい古いもの) で実行し、アプリケーションをすべてレガシー ハードウェアで実行している顧客を見つけることがあります。これは考えられる最もリスクの高い構成の 1 つです。これらのオペレーティング システムとアプリケーションが安全でないだけでなく、そのハードウェアに障害が発生した場合、通常、最新のハードウェアではバックアップを復元できません。代替のレガシー ハードウェアが利用可能でない限り、これらのアプリケーションは機能しなくなります。

事件後の活動

DART では、インシデントごとに次のセキュリティの推奨事項とベスト プラクティスを実装することをお勧めします。

- 内部ユーザーが外部コンテンツに簡単かつ安全にアクセスできるようにしながら、攻撃者がそれらを悪用するのをより困難にするために、 電子メールおよびコラボレーション ソリューションのベスト プラクティスが整備されていることを確認します。

- 組織内のリソースへのリモート アクセス ソリューションについては、 ゼロ トラストセキュリティのベスト プラクティスに従ってください。

- 重大な影響を与える管理者から始めて、パスワードレスまたは MFA の使用を含む、アカウント セキュリティのベスト プラクティスに従ってください。

- 特権アクセス侵害のリスクを軽減するための包括的な戦略を実装します。

- クラウドおよびフォレスト/ドメインの管理アクセスについては、以下の Microsoft の特権アクセス モデル (PAM) の概要を参照してください。

- エンドポイントの管理管理については、以下のローカル管理パスワード ソリューション (LAPS) の詳細を参照してください。

- データ保護を実装して、ランサムウェアの手法をブロックし、攻撃からの迅速かつ信頼性の高い回復を確認します。

- 重要なシステムを確認します。攻撃者による意図的な消去/暗号化に対する保護とバックアップを確認します。これらのバックアップを定期的にテストして検証することが重要です。

- エンドポイント、電子メール、ID に対する一般的な攻撃を迅速に検出して修復します。

- 環境のセキュリティ体制を積極的に発見し、継続的に改善します。

- 組織のプロセスを更新して主要なランサムウェア イベントを管理し、アウトソーシングを合理化して摩擦を回避します。

特権アクセス モデル (PAM)

特権アクセス モデル(以前は階層型管理モデルと呼ばれていました) を使用すると、Azure AD のセキュリティ体制が強化されます。これには以下が含まれます。

- 「計画された」環境での管理者アカウントの分割 — レベルごとに 1 つのアカウント、通常は 4 つ:

- コントロール プレーン (以前の Tier 0): ドメイン コントローラーおよびその他の重要な ID サービス (Active Directory フェデレーション サービス (ADFS) や Azure AD Connect など) の管理。これには、Exchange Server など、Active Directory に対する管理権限を必要とするアプリケーションも含まれます。

- 次の 2 機は以前は Tier 1 でした:

- 管理プレーン: 資産管理、監視、およびセキュリティ。

- データ/ワークロード プレーン: アプリケーションとアプリケーション サーバー。

- 次の 2 機は以前は Tier 2 でした:

- ユーザー アクセス: ユーザー (アカウントなど) のアクセス権。

- アプリ アクセス: アプリケーションのアクセス権。

- これらの各プレーンには、プレーンごとに個別の管理ワークステーションがあり、そのプレーン内のシステムにのみアクセスできます。他のプレーンからの他のアカウントは、それらのマシンに設定されたユーザー権限の割り当てを通じて、他のプレーンのワークステーションおよびサーバーへのアクセスを拒否されます。

- PAM の最終的な結果は次のとおりです。

- 侵害されたユーザー アカウントは、それが属しているプレーンにのみアクセスできます。

- 機密性の高いユーザー アカウントは、Plane のセキュリティ レベルが低いワークステーションやサーバーにログインしないため、横方向の移動が減少します。

ローカル管理パスワード ソリューション (LAPS)

既定では、Microsoft Windows と Active Directory には、ワークステーションとメンバー サーバー上のローカル管理者アカウントを集中管理する機能はありません。これにより、通常、これらすべてのローカル アカウント、または少なくともマシンのグループに共通のパスワードが与えられます。これにより、攻撃者は 1 つのローカル管理者アカウントを侵害し、そのアカウントを使用して組織内の他のワークステーションまたはサーバーにアクセスできます。

Microsoft のローカル管理者パスワード ソリューション(LAPS) は、グループ ポリシーのクライアント側拡張機能を使用してこれを軽減します。この拡張機能は、ポリシー セットに従ってワークステーションとサーバーのローカル管理者パスワードを定期的に変更します。これらのパスワードはそれぞれ異なり、Active Directory コンピューター オブジェクトに属性として格納されます。この属性は、その属性に割り当てられたアクセス許可に応じて、単純なクライアント アプリケーションから取得できます。

LAPS では、Active Directory スキーマを拡張して属性を追加できるようにする必要があります。LAPS グループ ポリシー テンプレートをインストールし、小さなクライアント側拡張機能をすべてのワークステーションとメンバー サーバーにインストールしてクライアント側の機能を提供する必要があります。

公式のMicrosoft ダウンロード センターから LAPS をダウンロードします。

環境を強化する

ランサムウェアのケースはそれぞれ異なり、万能のアプローチはありません。しかし、環境を強化し、最悪のシナリオに備えるために今すぐできることがあります。これらの変更は、現在の組織の働き方に影響を与える可能性がありますが、人間が操作する可能性のあるランサムウェア イベントに対処する場合と、今すぐ実装しない場合のリスクを考慮してください。ランサムウェア攻撃の犠牲になった組織は、重要な人的要素を念頭に置いておく必要があります。つまり、最終的にインシデントに対応するのは実際の人間です。

もっと詳しく知る

DART についてもっと知りたいですか?過去のブログ投稿をお読みください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments