侵害の絶え間ない流れと進行中の世界的なイベントの間で、ここ数年、脅威の状況は未知の領域に移行しています。変化する状況に組織が適応し続けるにつれて、攻撃者も適応しています。

サイバー セキュリティ チームは、日常業務でビジネスをサポートし、環境内の攻撃者に常に備えるという前例のないタスクを負っています。運用責任の重要性と対応準備のバランスを取ることは難しいトレードオフであり、最高のチームであっても、時にはうまくいかないことがあります。

チームがビジネスの有効化とエンタープライズ セーフガードの維持との間でバランスを保つように取り組んでいると、チームはペースについていくのに苦労していることが多く、すべてのものを平等に扱いたいという欲求はすぐに負け戦になります。当社のセキュリティ予測レポート「 14 Cyber Security Predictions for 2022 and Beyond」では、重要なシステムが危険にさらされている場合、強要によって追加の圧力をかけることで、テンポとフォーカスの両方を高めるランサムウェア アクターについて説明しました。

影響を受けた同業者やメディアで注目を集めた事件から学び、エグゼクティブ リーダーシップ チームと取締役会は、最大のエクスポージャーが存在する場所と、攻撃者が絶えず悪用しようとしているセキュリティ ギャップを埋める最善の方法を理解するためのより良い措置を講じています。一部の組織は、ビジネスにとって最も重要で、おそらく攻撃者にとって最も魅力的な資産の保護に重点を置くことで、セキュリティに対する「王冠の宝石」アプローチが全体的な体制の強化に役立つことを認識するようになりました。

これは、価値の高い資産に関するより優れたリスク管理、リソースの調達、投資の意思決定、および最も損害を与える可能性のあるインシデントに対するより優れた防止を意味します。ただし、これらの資産を選択するのは難しい場合があります。結局のところ、組織内のすべてのワークステーション、サーバー、およびデータのビットは重要ではないでしょうか?

クラウン ジュエル プログラムの設計

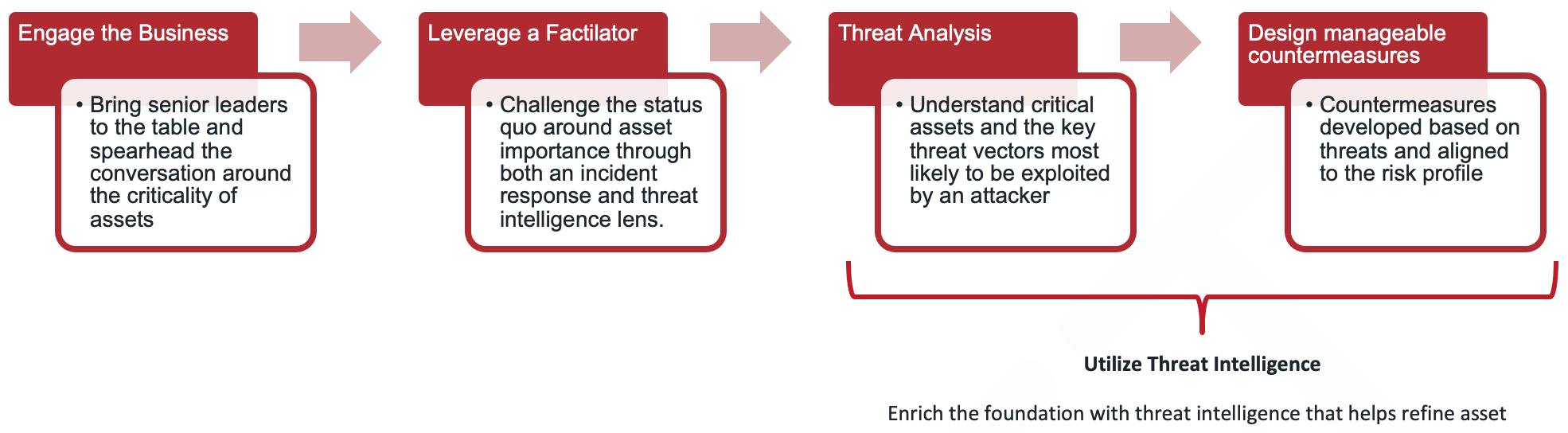

クラウン ジュエルのアプローチを設計するときは、4 つの主要な領域から始めることをお勧めします。次に、これらを使用して、重要な資産を取り巻く潜在的な長所と短所に関する詳細をより深く理解する必要があります。

|

識別 |

|

|

脅威 |

|

|

ベクトル |

|

|

対策 |

|

Crown Jewels アプローチを採用することで、テクノロジー以外の独自の視点が組織にもたらされ、ビジネスへの可視性が向上し、情報資産の保護に対するリーダーシップのコミットメントが向上し、組織全体の優先順位が調整されます。

組織が、より正確でリスクに合わせたプラクティスに向けてセキュリティ プログラムを開発または推進することを意識的に決定する場合、次のプロセスをお勧めします。

Crown Jewels アプローチを開発する際に考慮すべき点がいくつかあります。

- Crown Jewels モデルが単なる事業継続計画の転用ではないことを確認してください。

- 重要性、可能性、影響などの標準的なリスク管理要因を、脅威アクターや動機などのインテリジェンス主導の概念と組み合わせます。

- アプリケーションの使用率が高いからといって、必ずしも攻撃者にとって価値が高いとは限りません

- 一般化された脅威 (フィッシングやコモディティ マルウェアなど) がモデルを支配しないようにする

- プロセスやチームが王冠の宝石と見なされることを避けます (買掛金や VIP など)。

- 提案された Crown Jewels ポートフォリオ資産が高い金銭的コストのみに焦点を当てているかどうかを確認します

- モデルをオーバーライドすることを恐れないでください!何かがより重要だと「感じた」場合は、それをより重要にすることを恐れないでください。

脅威インテリジェンスの適用

脅威フィードは既知の攻撃者とそのインフラストラクチャに役立ちますが、脅威インテリジェンスを適用するということは、特定の業界や資産を標的とする脅威アクターを完全に理解することを意味します。組織の重要な資産の効果的なプロファイリングを開始するには、攻撃者の動機と行動を理解し、戦術、技術、および手順 (TTP) に基づいて脅威プロファイルを構築することが必要です。

Crown Jewels アプローチに脅威インテリジェンスを注入するということは、組織が自分たちにとっての資産の価値と攻撃者にとっての価値を考慮する必要があることを意味します。リスク管理、ビジネス継続性、および/または災害復旧計画では、攻撃者が組織を標的にする理由が考慮されていません。脅威インテリジェンスで強化された王冠の宝石のアプローチを採用することで、リーダーはリスク計画に重要な資産を含めることができるだけでなく、より調整され、最も重要なことに焦点を当てた対応プロトコルを開発することができます。

結論

すべての組織が同じ布から切り離されているわけではなく、セキュリティ プログラムは、それぞれのビジネス運用モデルとリスク プロファイルに合わせて適切な規模にする必要があります。 Mandiant は、測定されたアプローチを利用して多くの組織と協力して、許容可能な損失、残存リスクを定義し、チームが適切な対策と制御を通じて組織のブランドへの影響を効果的に軽減する方法を明らかにしてきました。この種の注意の結果は、セキュリティ プログラム内の強力な差別化要因となり、ある組織での小さなインシデントと別の組織での影響力のある違反との違いになる可能性があります。

コントロールへの投資が必要な場所と、コンプライアンスまたはフレームワークベースのアプローチのみに依存する場所を区別する能力は、組織全体に無差別に適用される一般的なコントロールの課題を克服するのに役立ちます。 .このバランスのとれたアプローチが、セキュリティに対する Crown Jewels のアプローチを、あらゆる形態と規模の企業にとって非常に価値のあるものにしています。

参考: https ://www.mandiant.com/resources/blog/cyber-risk-journey-two

Comments