GoAnywhere MFT ファイル転送ソリューションの開発者は、公開された管理コンソールでのゼロデイ リモート コード実行の脆弱性について顧客に警告しています。

GoAnywhere は、安全な Web ファイル転送ソリューションであり、企業は暗号化されたファイルをパートナーと安全に転送しながら、誰がファイルにアクセスしたかの詳細な監査ログを保持できます。

GoAnywhere のセキュリティ アドバイザリは、Mastodon にコピーを投稿した記者Brian Krebsによって最初に公開されました。

通知を受け取った顧客は、これが GoAnywhere のオンプレミスと SaaS の両方の実装に影響を与えていると述べましたが、現時点ではこれを個別に確認することはできませんでした.

セキュリティ アドバイザリによると、エクスプロイトには管理コンソールへのアクセスが必要であり、通常はインターネットに公開されるべきではありません。

「ゼロデイ リモート コード インジェクション エクスプロイトが GoAnywhere MFT で確認されました」と、GoAnywhere セキュリティ アドバイザリは警告しています。

「このエクスプロイトの攻撃ベクトルには、アプリケーションの管理コンソールへのアクセスが必要です。ほとんどの場合、これはプライベート企業ネットワーク内から、VPN を介して、または許可リストに登録された IP アドレスによってのみアクセスできます (クラウド環境で実行されている場合、 Azure または AWS)」

ゼロデイ脆弱性に対して現在利用可能なパッチがないため、Fortra は管理者に次の緩和策を適用するように促します。

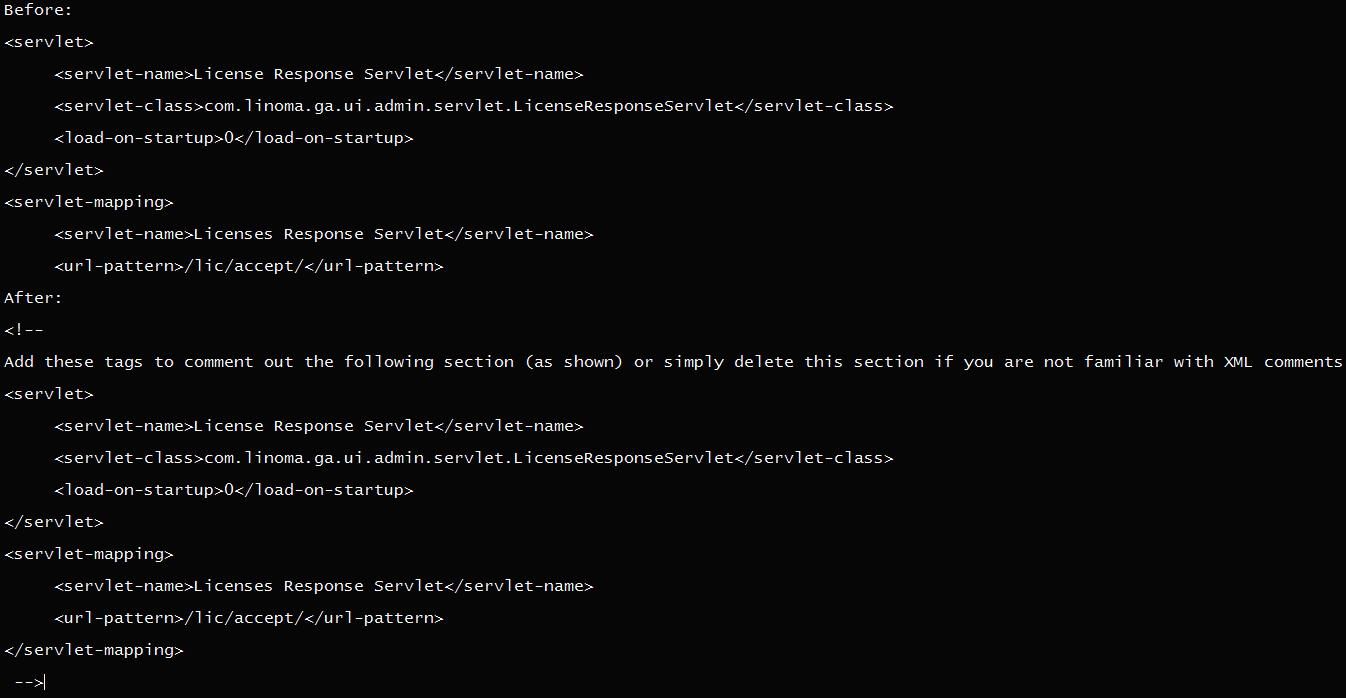

- GoAnywhere MFTがインストールされているファイル システムで、ファイル「[install_dir]/adminroot/WEB_INF/web.xml」を編集します。

- 以下のスクリーンショットで、次のサーブレットおよびサーブレット マッピング構成を見つけて削除 (削除またはコメント アウト) します。

- GoAnywhere MFT アプリケーションを再起動します。

Fortra はまだセキュリティ アップデートを提供していないため、現時点では攻撃を軽減する方法は他にありません。

Fortra は、バグを解決する間、SaaS ソリューションを一時的にシャットダウンしました。

同社はまた、管理者が次のようなインストールの監査を実行することを推奨しています。

- 新しい不明な管理者アカウントが「システム」によって作成されたかどうか、および「管理者監査ログに、このアカウントを作成している存在しないか無効になっているスーパーユーザーが示されているかどうか」を確認してください。

- 管理ログでアクティビティを検索します (レポート -> 監査ログ -> 管理)。 root ユーザーが作成したものを検索します。

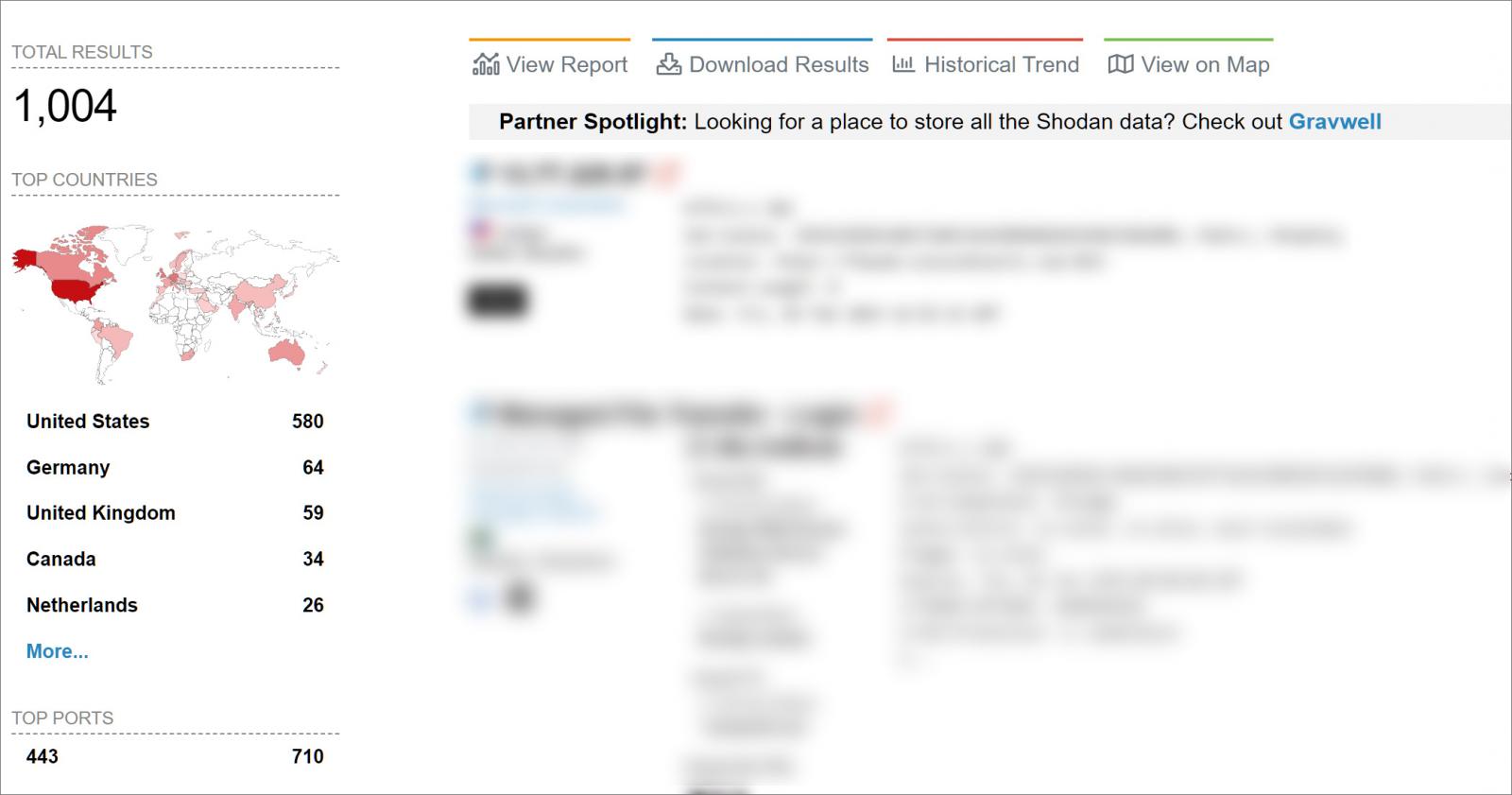

セキュリティ専門家のケビン・ボーモントは、Shodan スキャンを実行して、インターネット上で公開されている GoAnywhere インスタンスの数を特定し、主に米国で 1,008 台のサーバーを発見しました。

しかし、Beaumont 氏によると、ほとんどの管理コンソールはポート 8000 と 8001 を使用しており、そのうち 151 しか公開されていませんでした。

攻撃対象は限られているように見えるかもしれませんが、大規模な組織がこれらの製品を使用して機密ファイルをパートナーと転送することに注意することが重要です。

GoAnywhere ファイル転送ソリューションを利用している地方自治体、ヘルスケア企業、銀行、エネルギー企業、金融サービス企業、博物館、およびコンピュータ部品メーカーを特定しました。

したがって、GoAnywhere MFT のゼロデイ脆弱性を悪用した 1 回の侵害でも、恐喝に使用される可能性のある機密情報が漏えいする可能性があります。

この正確なシナリオは、Clop ランサムウェア ギャングによる2021 年の Accellion FTA (ファイル転送アプライアンス) のハッキングで見られ、世界中の多くの著名な企業に影響を与えました。

は Fortra に問い合わせて、攻撃が積極的に悪用されているかどうかについて詳細を尋ねました。回答が得られ次第、この投稿を更新します。

Comments