「Legion」という名前の新しい Python ベースのクレデンシャル ハーベスターおよび SMTP ハイジャック ツールが Telegram で販売されており、フィッシングやスパム攻撃のためにオンライン メール サービスを標的にしています。

Legion は、「Forza Tools」というモニカを使用し、チュートリアル付きの YouTube チャンネルと 1,000 人以上のメンバーを持つ Telegram チャンネルを運営するサイバー犯罪者によって販売されています。

Legion はモジュラー マルウェアであり、Cado によれば、AndroxGhOst マルウェアに基づいている可能性が高く、SMTP サーバーの列挙、リモート コード実行、脆弱な Apache バージョンの悪用、ブルート フォース cPanel および WebHost Manager アカウントの悪用、Shodan の API との対話、およびAWS サービスを悪用します。

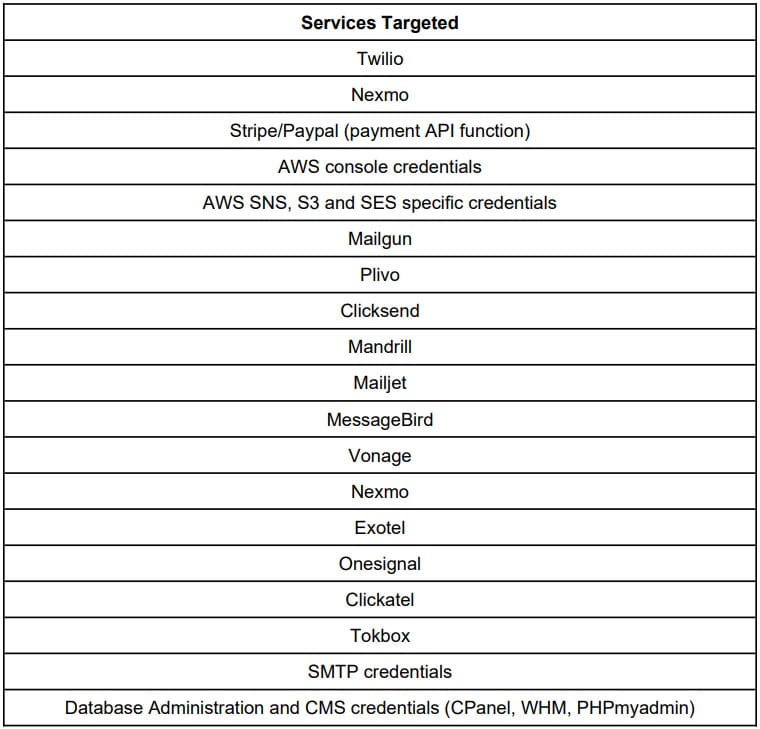

このツールは、Twilio、Nexmo、Stripe/Paypal (支払い API 関数)、AWS コンソール認証情報、AWS SNS、S3 および SES 固有、Mailgun、データベース/CMS プラットフォームなど、多くのサービスを認証情報の盗難の対象としています。

レギオンは、認証情報を抽出して Web サービスを侵害するだけでなく、管理者ユーザーを作成し、Web シェルを埋め込み、米国の通信事業者の顧客にスパム SMS を送信することもできます。

資格情報の収集

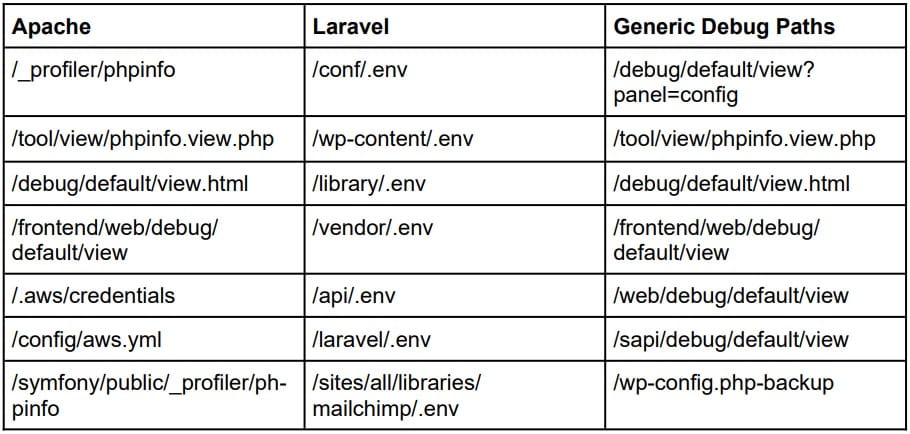

Legion は通常、コンテンツ管理システム (CMS) を実行しているセキュリティで保護されていない Web サーバーや、Laravel などの PHP ベースのフレームワークを標的にしています。これは、正規表現パターンを使用して、シークレット、認証トークン、および API キーを保持することが一般的に知られているファイルを検索することによって行われます。

このツールは、SMTP、AWS コンソール、Mailgun、Twilio、および Nexmo 資格情報を含む可能性のある環境変数ファイル (.env) や構成ファイルをターゲットにするなど、さまざまな方法を使用して、不適切に構成された Web サーバーから資格情報を取得します。

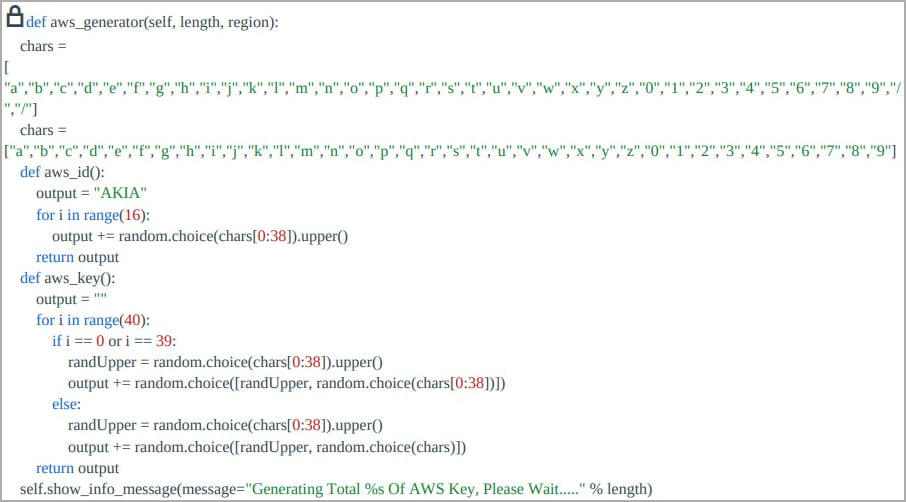

Legion は、AWS クレデンシャルを収集しようとするだけでなく、それらを推測するブルート フォーシング システムも備えています。

ただし、Cado は、このシステムが現在の状態で使用可能な資格情報を生成できる可能性は統計的に低いとコメントしています。同様の機能が、SendGrid 資格情報のブルート フォースに含まれています。

資格情報の取得方法に関係なく、Legion は資格情報を使用して電子メール サービスにアクセスし、スパムまたはフィッシング メールを送信します。

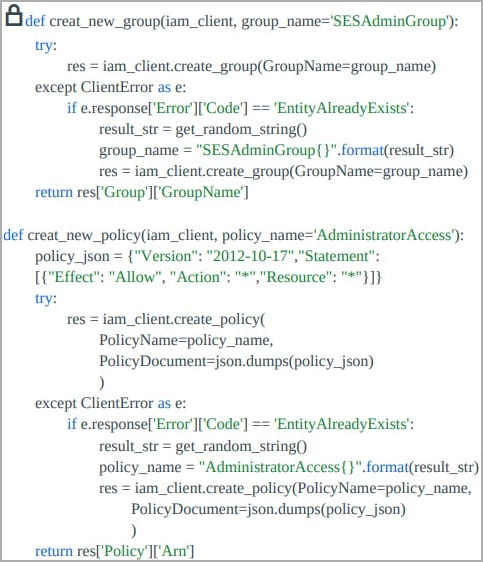

Legion が有効な AWS クレデンシャルを取得すると、「ses_legion」という名前の IAM ユーザーを作成しようとし、管理者権限を付与するポリシーを設定して、不正なユーザーにすべての AWS サービスとリソースへのフル アクセスを付与します。

Legion は、オンライン サービスから取得した市外局番で電話番号のリストを生成した後、盗んだ SMTP 資格情報を利用して SMS スパムを送信することもできます。

マルウェアがサポートするキャリアには、AT&T、Sprint、US Cellular、T-Mobile、Cricket、Verizon、Virgin、SunCom、Alltel、Cingular、VoiceStream などがあります。

最後に、Legion は、既知の PHP の脆弱性を悪用して、標的のエンドポイントに Webshell を登録したり、リモートでコードを実行したりして、攻撃者にサーバーへのフル アクセスを与えることができます。

結論として、Legion は万能の資格情報ハーベスターおよびハッキング ツールであり、サイバー犯罪の世界で勢いを増しており、管理が不十分で構成が不適切な Web サーバーのリスクを高めています。

AWS ユーザーは、IAM ユーザー登録コードを変更して、値が「ms.boharas」の「所有者」タグを含めるなど、侵害の兆候を探す必要があります。

Comments