Citrixは本日、NetScaler ADCおよびNetScaler Gatewayにすでに悪用されている重大度の脆弱性(CVE-2023-3519)について顧客に警告し、更新されたバージョンを遅滞なくインストールすることを「強く推奨」しています。

このセキュリティ問題は、今月初めにハッカー フォーラムでゼロデイ脆弱性として宣伝されたものと同じである可能性があります。

必須パッチ

以前は Citrix ADC と Citrix Gateway であった 2 つの NetScaler 製品が本日、3 つの脆弱性セットを緩和する新しいバージョンを受け取りました。

そのうち最も深刻なものは 10 点中 9.8 のスコアを受け取り、CVE-2023-3519 として追跡されます。攻撃者はこれを悪用して、認証なしでリモートからコードを実行する可能性があります。

ハッカーがセキュリティ問題を攻撃に利用するには、脆弱なアプライアンスをゲートウェイ (VPN 仮想サーバー、ICA プロキシ、CVPN、RDP プロキシ) または認証仮想サーバー (いわゆる AAA サーバー) として構成する必要があります。

Citrix は本日のセキュリティ情報で、「緩和されていないアプライアンス上で CVE-2023-3519 の悪用が確認されている」と述べ、問題を修正した更新バージョンに切り替えるよう顧客に強くアドバイスしています。

- NetScaler ADC および NetScaler Gateway 13.1-49.13 以降のリリース

- NetScaler ADC および NetScaler Gateway 13.0-91.13 および 13.0 以降のリリース

- NetScaler ADC 13.1-FIPS 13.1-37.159 および 13.1-FIPS のそれ以降のリリース

- NetScaler ADC 12.1-FIPS 12.1-65.36 以降の 12.1-FIPS リリース

- NetScaler ADC 12.1-NDcPP 12.1-65.36 以降の 12.1-NDcPP リリース

同社は、NetScaler ADC および NetScaler Gateway バージョン 12.1 がサポート終了段階に達しており、顧客は製品の新しいバリアントにアップグレードする必要があると述べています。

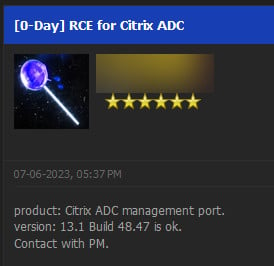

ハッカーフォーラムの Citrix 0day

7 月の第 1 週に、誰かがハッカー フォーラムで Citrix ADC のゼロデイ脆弱性を宣伝しました。詳細が少なすぎるため、今日の Citrix セキュリティ情報と確実に結び付けることができませんが、入手可能な小さな手がかりがそれを示しているようです。

この投稿の投稿者は7月6日、Citrix ADCの13.1ビルド48.47までのバージョンで機能したとされるゼロデイリモートコード実行があったと発表した。

また、Citrix がサイバー犯罪フォーラムでのゼロデイ広告について知り、問題を公開する前にパッチに取り組んでいたという情報を少し前に受け取りました。

この問題を知っている防御者らは、Citrix が修正プログラムをリリースするまで積極的な悪用が続くと予想していると述べた。

組織は、最後のインストール日よりも新しい Web シェルを探すことで、侵害されているかどうかの調査を開始できます。

HTTP エラー ログから、初期悪用を示す可能性のある異常が明らかになる場合もあります。管理者は、エクスプロイト後のフェーズで使用される可能性のある異常なコマンドがないかシェル ログを確認することもできます。

XSS と権限昇格

このアップデートには、CVE-2023-3466 および CVE-2023-3467 として特定される他の 2 つの脆弱性に対する修正も含まれています。どちらもそれぞれ 8.3 と 8 という高い重大度スコアを持っています。

CVE-2023-3466 は、クロスサイト スクリプティング (XSS) の問題を反映しており、被害者が攻撃者からのリンクをブラウザにロードし、脆弱なアプライアンスが同じネットワークからアクセスできる場合に悪用される可能性があります。

Citrix は、攻撃者が権限をルート管理者 (nsroot) に昇格できる脆弱性として CVE-2023-3467 をリストしています。

この欠陥を利用するには、管理インターフェイスにアクセスできる NetScaler アプライアンスの IP アドレス (NSIP) またはサブネット IP (SNIP) への認証されたアクセスが必要です。

この記事の執筆時点では、3 つの脆弱性すべてに関する技術的な詳細は公開されていませんが、NetScaler ADC およびゲートウェイ アプライアンスを使用している組織は、それらを更新することを優先する必要があります。

Comments