サイバーセキュリティ ベンダーの Sophos は、SophosEncrypt と呼ばれる新しいサービスとしてのランサムウェアによって偽装されており、攻撃者は自社の名前を操作に使用しています。

昨日MalwareHunterTeamによって発見されたこのランサムウェアは、当初、ソフォスによるレッド チーム演習の一部であると考えられていました。

しかし、Sophos X-Ops チームは、暗号化プログラムは自分たちが作成したものではなく、その起動について調査中であるとツイートしました。

「私たちは以前に VT でこれを発見し、調査を行ってきました。私たちの予備調査結果では、Sophos InterceptX がこれらのランサムウェア サンプルから保護していることが示されました」と Sophos はツイートしました。

さらに、ID Ransomware には、感染した被害者からの 1 件の送信が表示されており、この Ransomware-as-a-Service 操作がアクティブであることが示されています。

RaaS の運用とその推進方法についてはほとんどわかっていませんが、暗号化プログラムのサンプルが MalwareHunterTeam によって発見され、その運用方法を簡単に確認できるようになりました。

SophosEncrypt ランサムウェア

ランサムウェア暗号化プログラムは Rust で書かれており、クレートに「C:UsersDubinin」パスを使用します。内部的には、このランサムウェアの名前は「sophos_encrypt」であるため、ID Ransomware に検出機能がすでに追加されており、SophosEncrypt と呼ばれています。

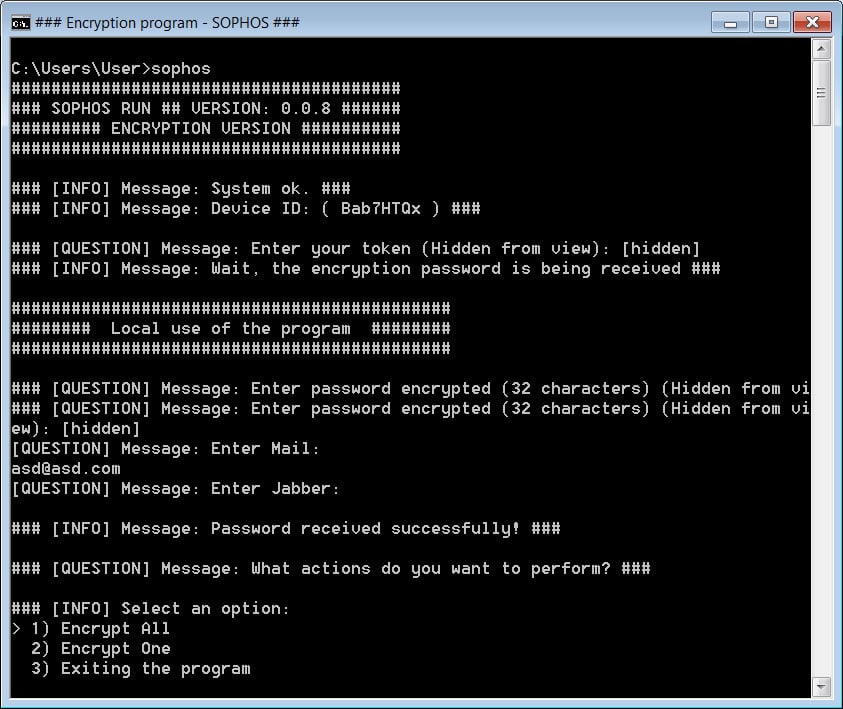

暗号化プログラムが実行されると、アフィリエイトは、ランサムウェア管理パネルから最初に取得される可能性が高い、被害者に関連付けられたトークンを入力するよう求められます。

トークンが入力されると、暗号化プログラムは 179.43.154.137:21119 に接続し、トークンが有効かどうかを確認します。ランサムウェアの専門家である Michael Gillespie 氏は、ネットワーク カードを無効にして暗号化プログラムを事実上オフラインで実行することで、この検証を回避できることを発見しました。

有効なトークンが入力されると、暗号化プログラムはランサムウェア関連会社に、デバイスの暗号化時に使用する追加情報の入力を求めます。

この情報には連絡先メールアドレス、ジャバーアドレス、32文字のパスワードが含まれており、ガレスピー氏によると、これらは暗号化アルゴリズムの一部として使用されるという。

次に、以下に示すように、暗号化プログラムはアフィリエイトに 1 つのファイルを暗号化するか、デバイス全体を暗号化するかを要求します。

ソース:

Gillespie 氏は、ファイルを暗号化する際には、PKCS#7 パディングを使用した AES256-CBC 暗号化を使用すると述べました。

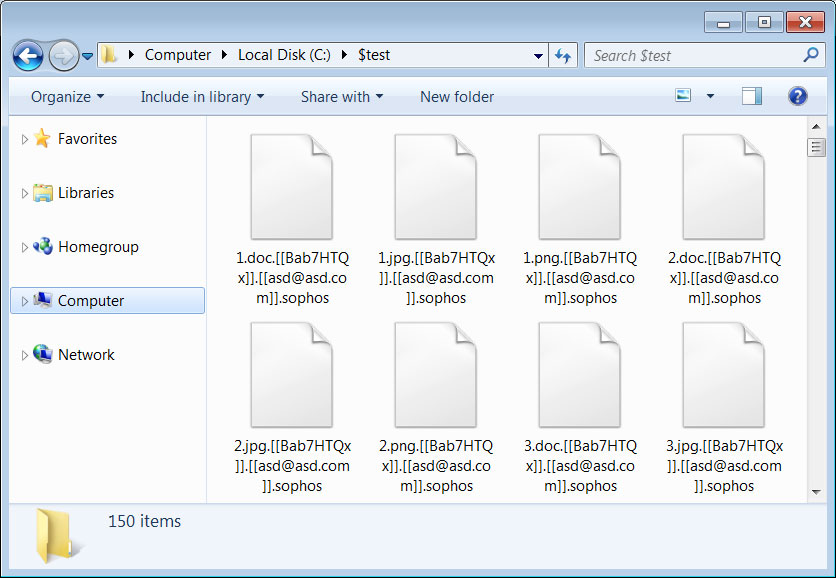

暗号化された各ファイルには、入力されたトークン、入力された電子メール、およびソフォスの拡張子が :.[[]].[[]].sophos の形式でファイル名に追加されます。これは、以下の によるテスト暗号化で示されています。

ソース:

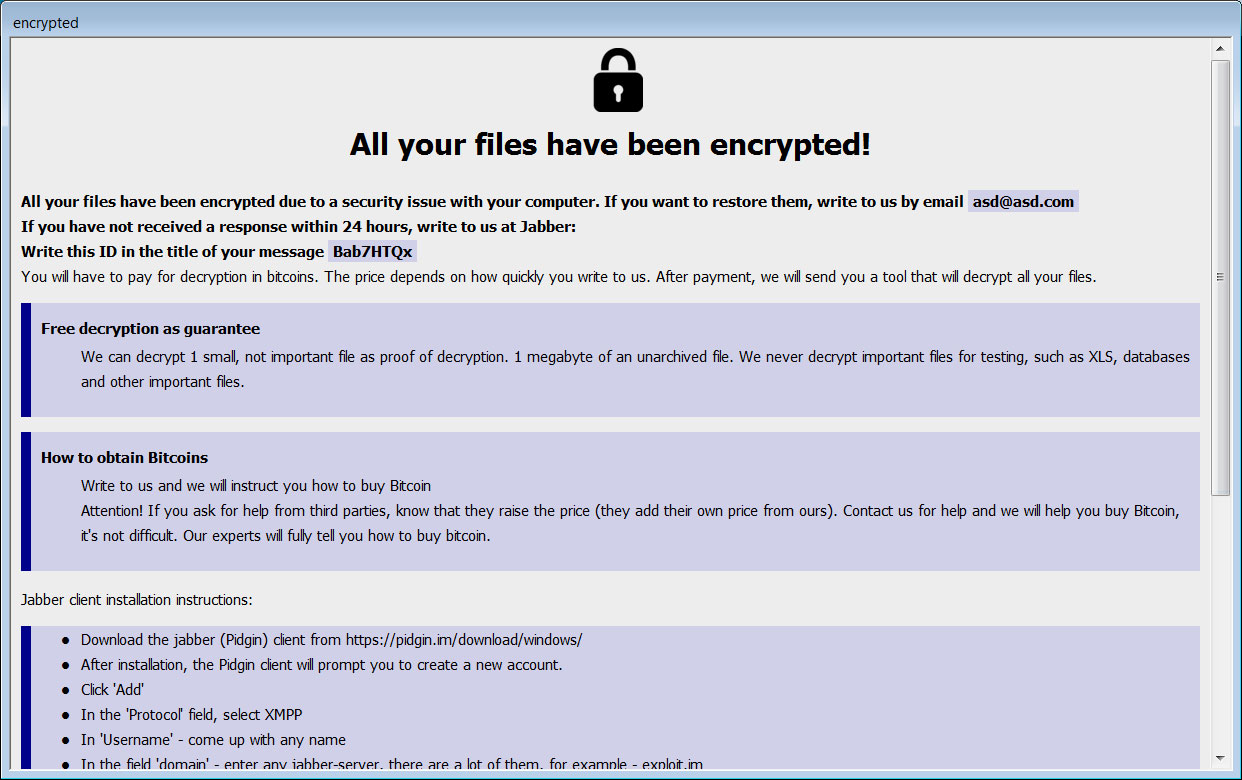

ファイルが暗号化される各フォルダーに、ランサムウェアは information.hta という名前の身代金メモを作成します。このメモは、暗号化が完了すると自動的に起動されます。

この身代金メモには、被害者のファイルに何が起こったのかに関する情報と、デバイスを暗号化する前にアフィリエイトによって入力された連絡先情報が含まれています。

ソース:

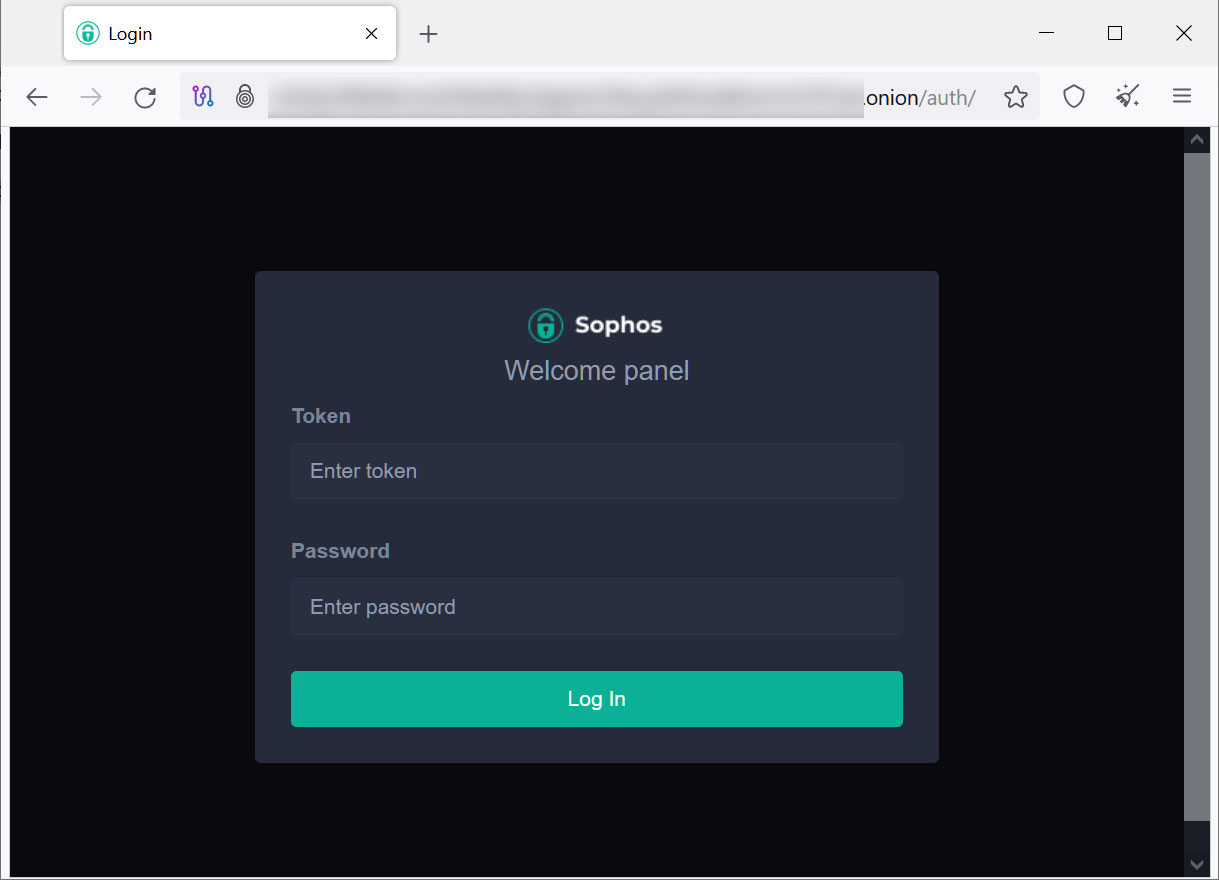

暗号化プログラムには、http://xnfz2jv5fk6dbvrsxxf3dloi6by3agwtur2fauydd3hwdk4vmm27k7ad.onion にある Tor サイトへの参照が多数含まれています。

この Tor サイトは交渉サイトやデータ漏洩サイトではなく、サービスとしてのランサムウェア操作のアフィリエイト パネルであると思われます。

ソース:

研究者たちは依然として SophosEncrypt を分析し、ファイルを無料で復元できる脆弱性があるかどうかを確認しています。

弱点や暗号化の問題が見つかった場合は、この記事の更新情報を公開します。

Comments