フォーチュン 500 に名を連ねる化学メーカーへのハッキングされたドメイン管理者アクセス権を購入するにはいくらかかりますか?一杯のコーヒー以上、高級マウンテンバイク未満。

データ侵害やランサムウェア攻撃は単独で発生するわけではありません。代わりに、サイバー犯罪者の複雑なエコシステムによってサポートされており、それぞれが洗練されたサプライ チェーンの特定の部分を担っています。この記事では、初期アクセス ブローカーの出現と、サイバー犯罪エコシステム内でのその広範な役割について考察します。

初期アクセス ブローカー (IAB) は、企業環境への特権的な IT アクセスを取得することに重点を置いたサイバー犯罪者で、その後、それを専門のダーク Web フォーラムで競売に掛けます。

私たちは IAB がどのように運営されているかをより深く理解したいと考えたので、当然のことを行い、企業のアクセス エコノミーに関する詳細な分析を行うために、投稿をロシア語から英語に翻訳するのに数週間を費やしました。

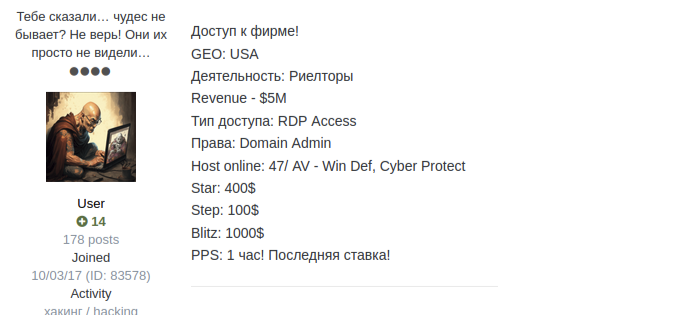

初期アクセス ブローカー ポストの構造

多くの IAB 投稿は非常に類似した形式に従っており、IAB 経済をより深く理解するために測定できる一貫した一連の特徴を作成しています。

出典: フレア

- アクセス タイプ/ アクセス タイプ: 取得されるアクセスのタイプを説明します。最も一般的なのは RDP または VPN アクセスです。

- 活動/ Деятельность :被害企業の業界または活動について説明します。金融、小売、製造が最も一般的な 3 つのターゲットです。

- 権利/ Права : 取得される特権のレベルを説明します。

- 収益:被害企業の収益を説明します。多くの場合、オンラインで公開されている米国に拠点を置くデータ プロバイダーから取得されます。

- オンラインのホスト:被害者のホストの数を表すことが多く、ウイルス対策システムやセキュリティ システムが導入されていることもあります。

- 開始:オークションの開始価格。

- ステップ:入札額が増加します。

- ブリッツ:今すぐ購入できる価格です。

IAB 投稿の基本構造を理解したので、3 か月分のデータをさらに調査してみましょう。

企業の IT 環境へのアクセスは驚くほど安価です。データセット内のすべてのサンプルにわたる企業 IT 環境へのアクセスの購入にかかる平均価格は、4,699.31 ドルでした。ただし、いくつかの重要な結果によって価格が歪められたため、外れ値を取り除くと、平均価格は 1,328.23 ドルとなりました。

IAB の投稿の大部分は狭い範囲内にあり、企業アクセスの電撃価格は 1,000 ドルから 3,000 ドルでした。

ただし、場合によっては、非常に「価値の高い」リストが、独自の価値のある環境へのアクセスとともに公開されることがあります。これにより、価格は数万ドルに達する可能性があり、一部の出品では 10 万ドルを超える値がつきます。

重要なポイント:侵害された企業 IT 環境へのアクセスは高価ではありません。脅威アクターは、重大なインシデントを引き起こすために必要なレベルのアクセスを数千ドルで購入することができます。

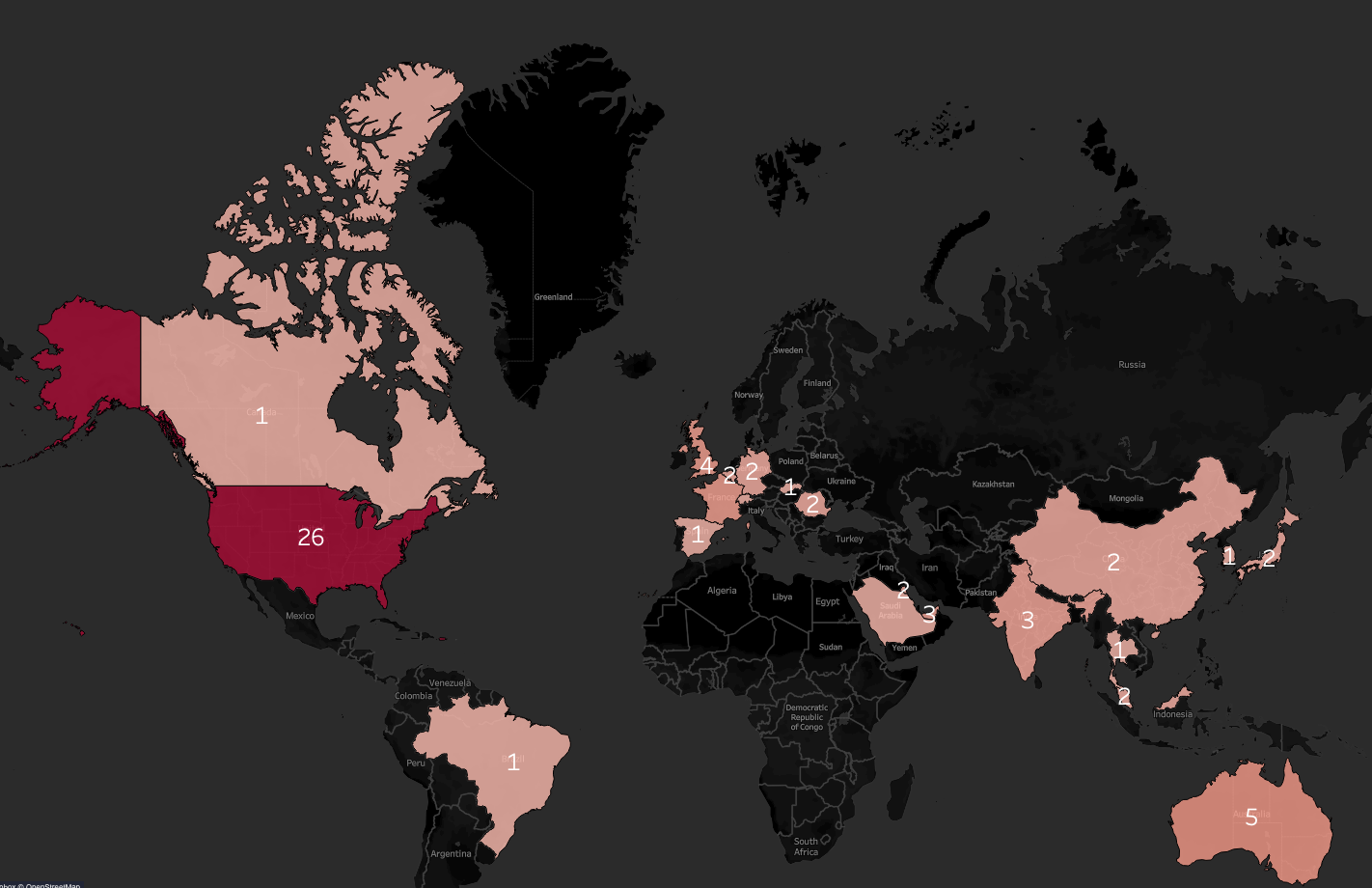

初期アクセス ブローカーと地理

また、かなりの数の投稿が米国にいる被害者にアクセスを販売していることも判明し、続いてオーストラリア、英国となっており、英語圏を攻撃する傾向が強いことを示しています。

出典: フレア

米国が最も標的にされている国の一つであることは驚くべきことではないが、米国における犠牲者の多さは驚くべきものだった。私たちが分析した投稿の 36% 以上で、米国にいる被害者がリストされていました。

重要なポイント: フォーラムにエクスプロイトされた最初のアクセス ブローカーの投稿のほとんどは、米国、英国、オーストラリアの企業にアクセスを販売しています。

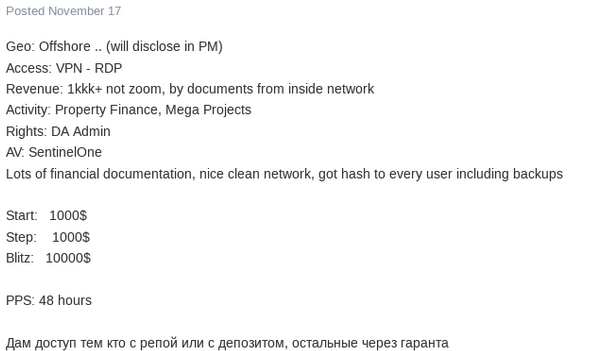

ランサムウェアと初期アクセス ブローカーの投稿からの手がかり

では、脅威アクターは IAB から得たアクセスを何のために利用しているのでしょうか?彼らの投稿は私たちにヒントを与えてくれます。販売されたアクセスの最も一般的なタイプは、管理者権限によるリモート デスクトップ プロトコル (RDP) へのアクセスであり、 ランサムウェア攻撃の主要なベクトルです。

興味深いことに、一部のオークションでは、被害組織にバックアップとリカバリのソリューションがなかったり、IAB もバックアップ システムにアクセスできたと実際に主張していました。これは、販売者がアクセスがランサムウェアに使用されることを予期していることを示す重要な指標である可能性があります。

出典: フレア

バックアップおよび回復システムへのアクセスが具体的に記載されているいくつかの投稿では、電撃価格は、そうでないものよりも大幅に高かった。

重要なポイント: IAB オークションは、ランサムウェア グループや関連会社にとって企業 IT アクセスの重要な情報源である可能性があります。

セキュリティチーム向けの要点

初期アクセス ブローカーは、企業の情報セキュリティ チームにとって重大な脅威です。 IAB は、専用のダーク Web マーケットプレイスやフォーラムで再販するために、デバイス、ネットワーク、サービスを侵害する直接的な金銭的インセンティブを持っています。 Flare では次のことをお勧めします。

- BreachForums、Exploit、XSS、Russian Marketなどの主要なダークウェブサイバー犯罪フォーラムやマーケットプレイスに対する堅牢な監視機能を確立します。

- IAB フォーラムを監視して、組織が侵害される可能性、またはサードパーティのいずれかが侵害される可能性を示す兆候がないか確認してください。

- 企業の資格情報やアクティブなセッション Cookie が含まれる可能性のあるスティーラー ログを監視します。 Flare の調査により、企業の SaaS アプリケーションへのアクセスを含む数十万件のスティーラー ログが Telegram、Russian Market、Genesis Market で配布されていることが判明しました。

Flare によるサイバー犯罪エコシステムの監視

Flare は、お客様に関する IAB 活動を検出するために、違法なフォーラムやマーケットプレイスを監視しています。

Flare の使いやすい SaaS プラットフォームは、クリア & ダーク Web および違法な Telegram チャネル全体にわたるスティーラー ログの検出を自動化します。

無料トライアルにサインアップして、Flare がセキュリティ プログラムのサイバー犯罪監視機能を 30 分で強化する方法について詳しく学びましょう。

Flareがスポンサーおよび執筆

Comments