2023 年 3 月以降の新たなモバイル マルウェア キャンペーンにより、Android バンキング トロイの木馬「Anatsa」が米国、英国、ドイツ、オーストリア、スイスのオンライン バンキング顧客にプッシュされています。

悪意のあるアクティビティを追跡しているThreatFabricのセキュリティ研究者によると、攻撃者は Android の公式アプリ ストアである Play ストア経由でマルウェアを配布しており、この方法だけですでに 30,000 件以上がインストールされています。

ThreatFabric は、2021 年 11 月にGoogle Play で以前の Anatsa キャンペーンを発見しました。このとき、このトロイの木馬は PDF スキャナー、QR コード スキャナー、Adobe Illustrator アプリ、フィットネス トラッカー アプリになりすまして 300,000 回以上インストールされました。

新しいアナツァ キャンペーン

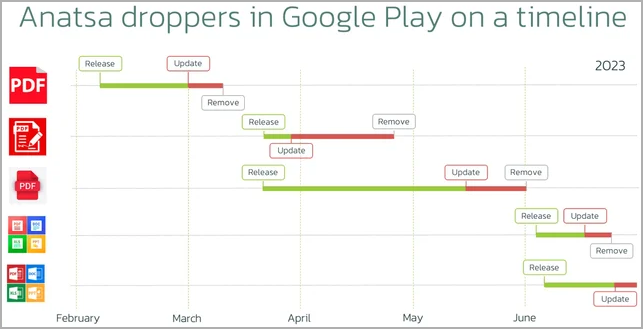

マルウェア配布が 6 か月間停止されていた後の 2023 年 3 月、攻撃者は新たなマルバタイジング キャンペーンを開始し、潜在的な被害者に Google Play から Anatsa ドロッパー アプリをダウンロードさせるように誘導しました。

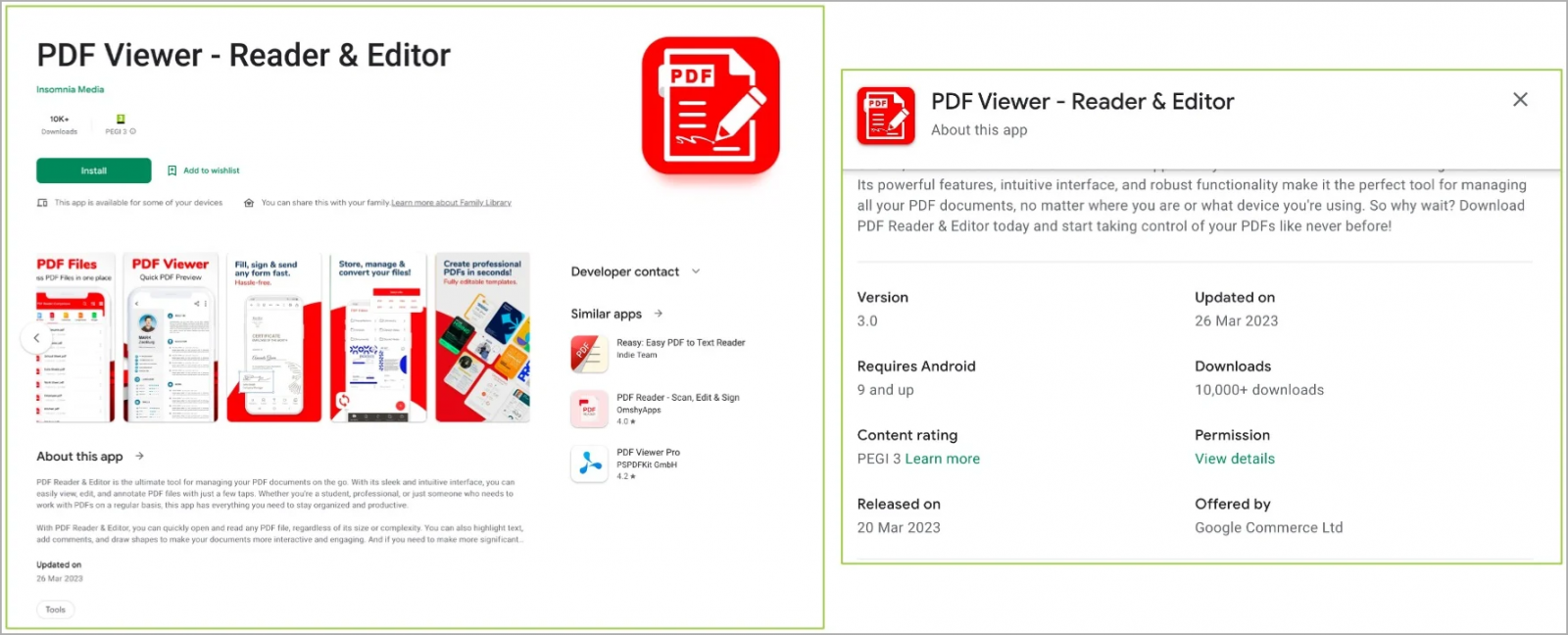

悪意のあるアプリは引き続きオフィス/生産性のカテゴリに属し、PDF ビューアおよびエディタ アプリ、およびオフィス スイートを装います。

ThreatFabric が悪意のあるアプリを Google に報告し、ストアから削除されるたびに、攻撃者は新たな装いで新しいドロッパーをアップロードしてすぐに戻ってきました。

特定されたマルウェア ドロッパーの 5 つのケースすべてで、アプリはクリーンな形式で Google Play に送信され、その後悪意のあるコードで更新されており、最初の送信時に Google の厳格なコード レビュー プロセスを回避した可能性があります。

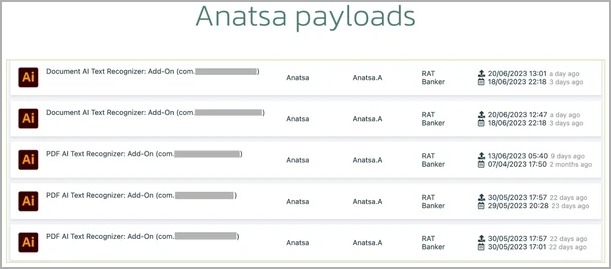

被害者のデバイスにインストールされると、ドロッパー アプリは GitHub でホストされている外部リソースを要求し、そこから Adobe Illustrator のテキスト認識アドオンを装った Anatsa ペイロードをダウンロードします。

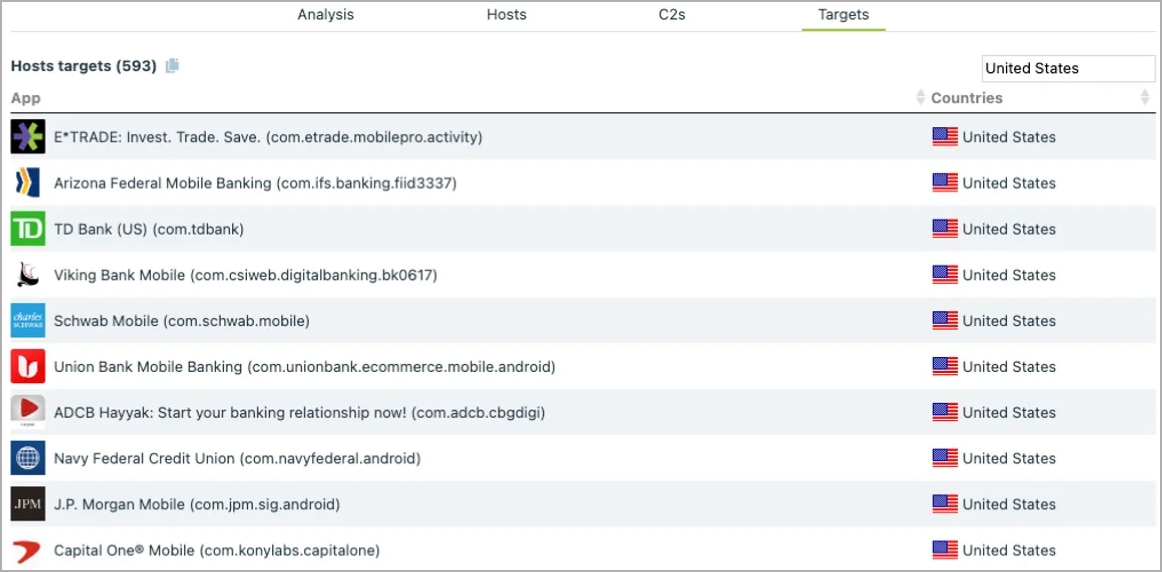

Anatsa は、ユーザーが正規の銀行アプリを起動しようとしたときにフィッシング ページをフォアグラウンドにオーバーレイし、またキーロギングを介して、銀行口座の資格情報、クレジット カードの詳細、支払い情報などの金融情報を収集します。

Anatsa トロイの木馬の現在のバージョンでは、世界中の銀行機関の約 600 の金融アプリをターゲットにすることがサポートされています。

Anatsa は、盗んだ情報を使用して、銀行アプリを起動して被害者に代わって取引を実行し、オペレーターのお金を盗むプロセスを自動化することで、デバイス上で詐欺を実行します。

「取引は、標的となった銀行の顧客が定期的に使用しているのと同じデバイスから開始されるため、銀行の不正防止システムがそれを検出するのは非常に困難であると報告されています」と ThreatFabric は説明します。

盗まれた金額は暗号通貨に変換され、標的となった国の広範なマネー・ミュールのネットワークを通過します。マネー・ミュールは盗まれた資金の一部を収益分配として保持し、残りを攻撃者に送金します。

Androidを保護する

Anatsa などのマルウェア キャンペーンはターゲットを他の国にも拡大しているため、ユーザーは Android デバイスにインストールするアプリについて特に注意する必要があります。

ユーザーは、たとえそれが Google Play のような十分に吟味されたストアにあるものであっても、疑わしい発行元からのアプリをインストールしないようにする必要があります。常にレビューをチェックし、報告のパターンが悪意のある行為を示しているかどうかを確認してください。

さらに、可能であれば、インストール数やレビューが少ないアプリを避け、代わりによく知られており、Web サイトでよく引用されるアプリをインストールしてください。

Google Play 上の多くのアプリは悪意のあるアプリと同じ名前であるため、 ThreatFabric レポートの付録で Anatsa をプッシュしているパッケージ名とシグネチャのリストを確認し、インストールされている場合は Android デバイスからすぐに削除することをお勧めします。

アナツァの運営者らはGoogleに対し、どのようにして自社のドロッパーアプリに悪意のあるアップデートをPlayストアに送信し、報告されたドロッパーを迅速に置き換えることができるのか説明するよう求めたが、コメントは公表までに入手できなかった。

Comments