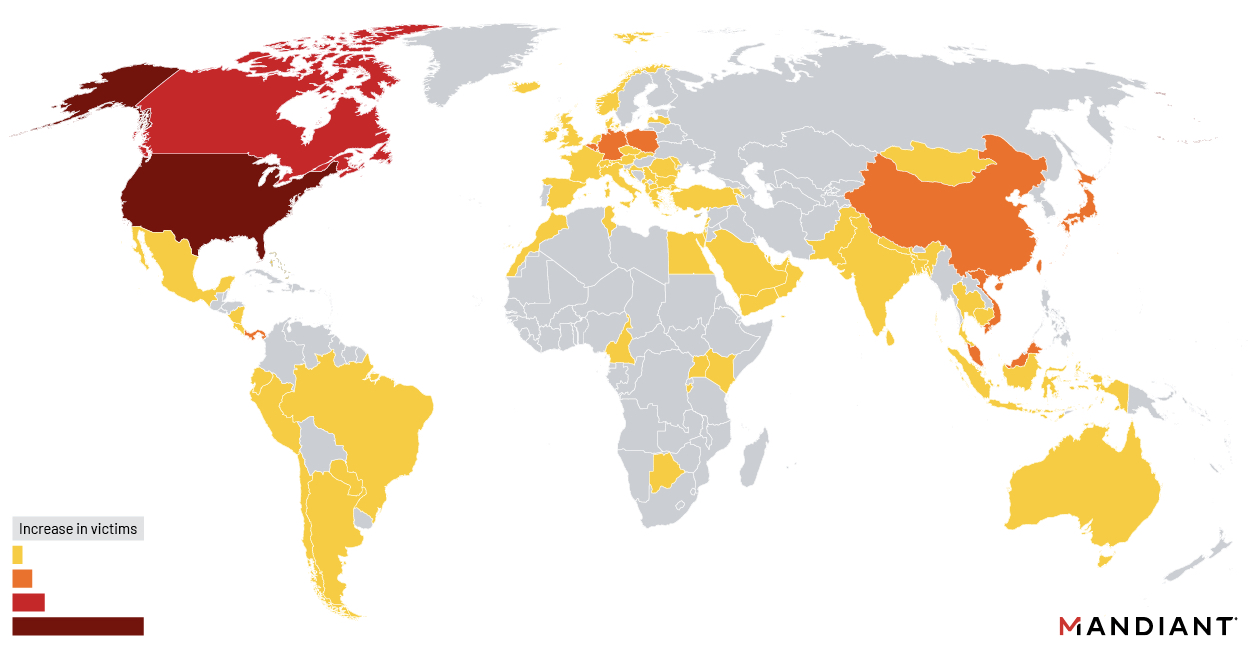

中国のハッカー容疑者は、バラクーダ電子メール セキュリティ ゲートウェイ (ESG) のゼロデイ攻撃を標的とした最近の攻撃で、世界中の政府および政府関連組織を不当に標的にし、侵害しました。その対象は南北アメリカ全土の組織に集中しています。

本日のマンディアントのレポートによると、このキャンペーンでハッキングされた家電製品のほぼ3分の1は政府機関のもので、そのほとんどは2022年10月から12月にかけてのものでした。

「特に、北米で特定された影響を受けた組織の中には、このキャンペーンの標的となった多数の州、地方、郡、部族、市、町の役場があった」とマンディアント氏は述べた。

「地方自治体全体のターゲティングは、特定された影響を受けた組織全体の 7 パーセント弱を占めていますが、米国ベースのターゲティングだけと比較すると、この統計は 17 パーセント近くまで増加します。」

攻撃の動機はスパイ活動であり、脅威アクター (UNC4841 として追跡) は、政府およびハイテク業界の著名なユーザーに属するシステムからの標的を絞った窃取に関与していました。

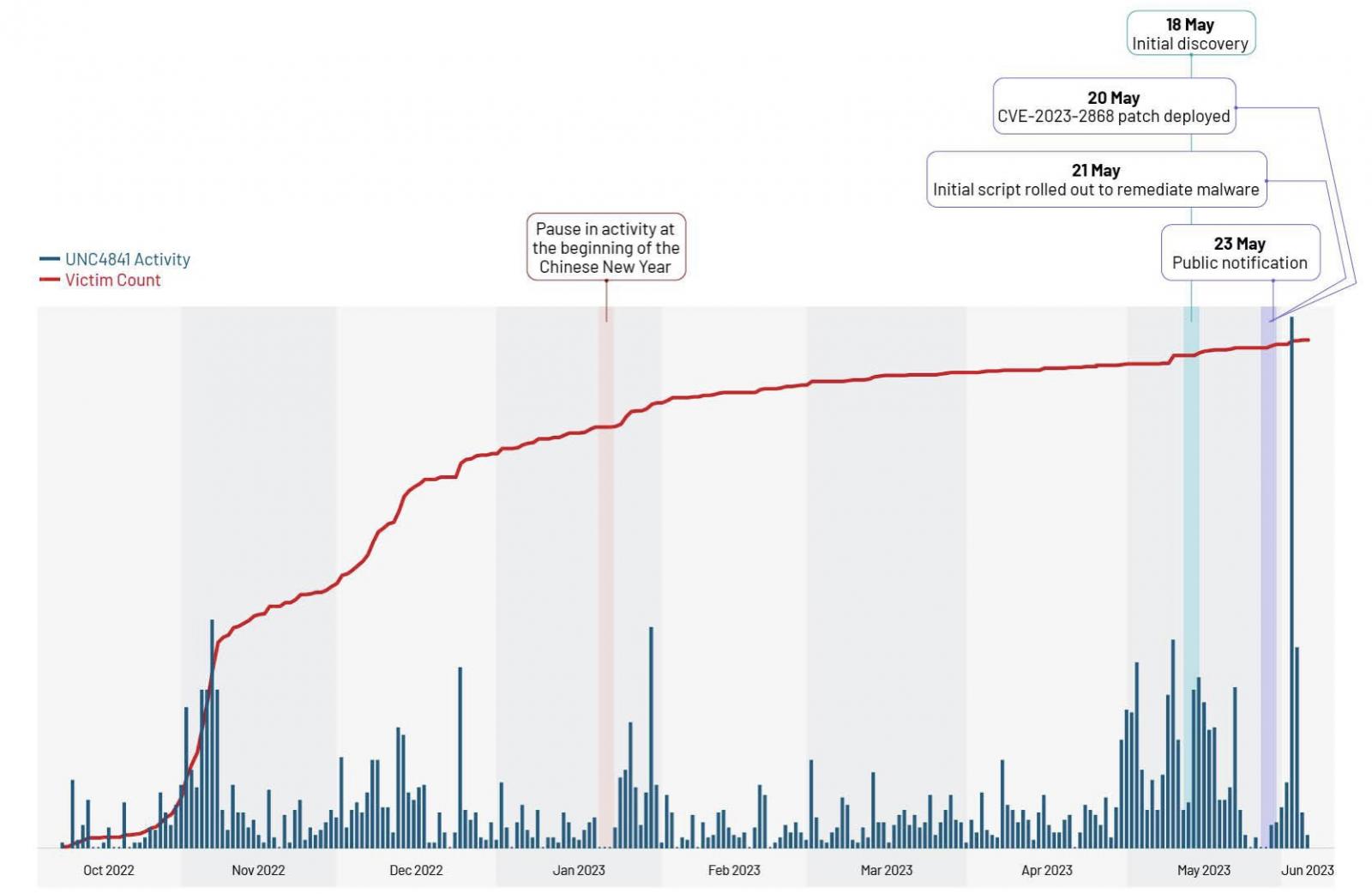

バラクーダは5月20日、この脆弱性が悪用されてESGアプライアンスに侵入されていると顧客に警告し、その際にはすべての脆弱なデバイスにリモートでパッチを適用した。

10日後、同社はまた、これまで知られていなかったマルウェアを投下し、侵害されたシステムからデータを盗むために、少なくとも2022年10月から少なくとも7か月間、ゼロデイバグが攻撃に悪用されていたことを明らかにした。

1週間後、顧客は、 ハッキングされたアプライアンス(すでにパッチが適用されているアプライアンスであっても)を直ちに交換する必要があると警告されました(マンディアントによると、すべてのESGアプライアンスの約5%が攻撃で侵害されました)。

攻撃者は、SeaSpy や Saltwater などのこれまで知られていなかったマルウェアと、悪意のあるツール SeaSide を導入し、リバース シェルを介して侵害されたシステムへのリモート アクセスを取得しました。

CISAはまた、バラクーダの5月20日の勧告後の永続性を維持するために、マンディアントが高価値であると信じているデバイスに属する少数の以前に侵害されたデバイスに対する永続性を維持するために、後段のペイロードとして同じ攻撃に導入されたSubmarine (別名DepthCharge)およびWhirlpoolマルウェアに関する詳細も共有した。ターゲット。

このことは、「この作戦は世界規模で行われていたにもかかわらず、日和見的なものではなく、UNC4841が標的ネットワークへのアクセスを妨害する可能性のある不測の事態を予測して準備するための十分な計画と資金を持っていたことを示唆している」とマンディアント氏は本日の報告書で述べた。

「私たちは、莫大な資源、資金、そして世界規模のスパイ活動を誰にも気づかれずに成功裏に実行するノウハウを誇る手ごわい敵対者と戦っている。中国と結びついたスパイ活動者たちは、より影響力があり、ステルスで、効果的なものとなるよう活動を改善している」とオースティン・ラーセン氏は述べた。 、マンディアントの上級インシデント対応コンサルタントは語った。

FBI: バラクーダの ESG 家電は依然として攻撃を受けている

Mandiant と Barracuda は、新しい ESG アプライアンスにパッチが適用された後に CVE-2023-2868 エクスプロイトによって侵害されたという証拠をまだ見つけていませんが、FBI は先週、パッチは「無効」であり、パッチが適用されたデバイスは現在も侵害されていると警告しました。攻撃します。

米国連邦法執行機関もまた、ハッキングされたアプライアンスをできるだけ早く隔離して交換する必要があるというバラクーダの顧客に対する警告を強化し、潜在的な侵害がないかネットワークを調査するようアドバイスし、企業特権の資格情報(例:アクティブ)を取り消してローテーションするよう促しました。ディレクトリ) を使用して、ネットワークの永続性を維持しようとする攻撃者の試みを阻止します。

「FBIは活発な侵入を監視し続けており、影響を受けるすべてのバラクーダESG機器が侵害され、この悪用に対して脆弱であると考えている」と同局は述べた。

「FBIは、悪用されたすべてのESGアプライアンスは、たとえバラクーダによってプッシュされたパッチが適用されたものであっても、依然としてこの脆弱性を悪用する中国のサイバー攻撃者と思われる者による継続的なコンピュータネットワーク侵害の危険にさらされていることを確認した。」

バラクーダのセキュリティ製品は、政府機関や有名企業を含む世界中の 200,000 を超える組織で使用されています。

Comments