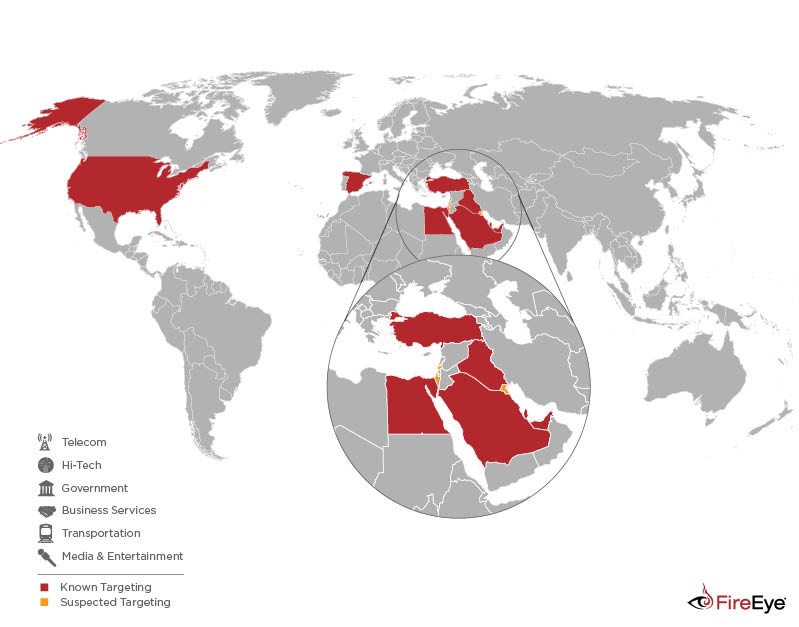

更新 (1 月 30 日): APT39 の標的をより正確に反映するように図 1 が更新されました。具体的には、オーストラリア、ノルウェー、韓国が削除されました。

2018 年 12 月、FireEye は、APT39 がイランのサイバー スパイ グループであり、個人情報の広範な盗難に関与していることを特定しました。現在までに APT39 の活動から組織を保護するために、2014 年 11 月以降、このグループに関連する活動を追跡してきました。 APT39 は、広範囲にわたる個人情報の盗難に焦点を当てているため、FireEye が追跡する他のイランのグループとは一線を画しています。これらのグループは、 影響力のある作戦、 破壊的な攻撃、およびその他の脅威に関連付けられています。 APT39 は、イランの国家的優先事項に役立つ監視、追跡、または監視操作をサポートするため、または将来のキャンペーンを促進するために追加のアクセスとベクトルを作成する可能性があるため、個人情報に焦点を当てている可能性があります。

APT39 は、この攻撃者が以前に使用した活動と手法をまとめるために作成されました。その活動は、「Chafer」と公に呼ばれているグループとほぼ一致しています。ただし、組織が活動を追跡する方法が異なるため、公表されている内容には違いがあります。 APT39 は、主に SEAWEED および CACHEMONEY バックドアと、POWBAT バックドアの特定の亜種を利用しています。 APT39 の標的範囲はグローバルですが、その活動は中東に集中しています。 APT39 は通信業界を優先しており、さらに旅行業界、それをサポートする IT 企業、およびハイテク業界も標的にしています。 APT39 の標的となった国と業界を図 1 に示します。

運用上の意図

APT39 が電気通信および旅行業界に焦点を当てていることは、特定の個人に対して監視、追跡、または監視操作を実行する意図、国家の優先事項に関連する戦略的要件を満たす商業目的または運用目的で専有データまたは顧客データを収集する意図、または促進するための追加のアクセスとベクトルを作成する意図を示唆しています。今後のキャンペーン。政府機関の標的設定は、国家の意思決定に役立つ可能性のある地政学的データを収集する潜在的な二次的意図を示唆しています。ターゲティング データは、APT39 の主な使命が、関心のあるターゲットを追跡または監視し、旅行日程を含む個人情報を収集し、電気通信会社から顧客データを収集することであるという信念を裏付けています。

イランネクサス指標

APT39 の活動は、中東に焦点を当てた地域の標的パターン、インフラストラクチャ、タイミング、および「OilRig」として公表されている活動と大まかに一致するグループである APT34 との類似性に基づいて、イランの国益を支援するために行われていると確信しています。 APT39 と APT34 は、マルウェアの配布方法、POWBAT バックドアの使用、インフラストラクチャの命名法、標的の重複など、いくつかの類似点を共有していますが、APT39 は異なる POWBAT 亜種を使用していることから、APT34 とは異なると考えています。これらのグループが一緒に作業したり、あるレベルでリソースを共有したりすることは可能です。

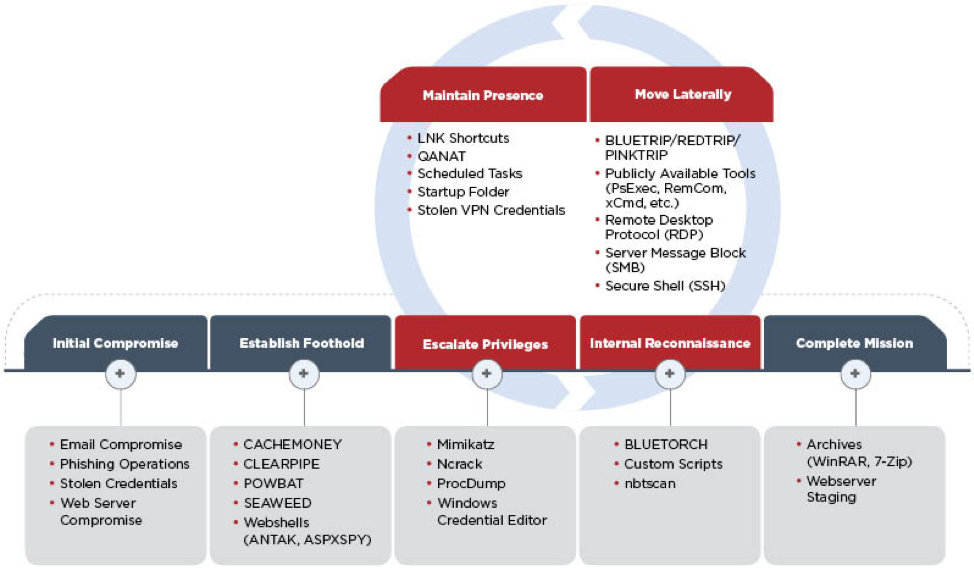

攻撃のライフサイクル

APT39 は、攻撃ライフサイクルのすべての段階で、さまざまなカスタムおよび公開されているマルウェアとツールを使用します。

最初の妥協

FireEye Intelligence は、最初の侵害で、APT39 が悪意のある添付ファイルやハイパーリンクを含むスピア フィッシング メールを利用し、通常は POWBAT 感染を引き起こすことを確認しています。 APT39 は、意図した標的に関連する正当な Web サービスや組織を装うドメインを頻繁に登録して利用します。さらに、このグループは、標的の組織の脆弱な Web サーバーを定期的に特定して悪用し、ANTAK や ASPXSPY などの Web シェルをインストールし、盗んだ正当な資格情報を使用して、外部向けの Outlook Web Access (OWA) リソースを侵害しました。

足場を確立し、権限をエスカレートし、内部偵察を行う

侵害後、APT39 は、SEAWEED、CACHEMONEY、POWBAT の独自の亜種などのカスタム バックドアを利用して、標的の環境に足場を築きます。権限昇格の際、Windows Credential Editor や ProcDump などの正当なツールに加えて、Mimikatz や Ncrack などの無料で利用できるツールが確認されています。内部偵察は、カスタム スクリプトと、ポート スキャナー、BLUETORCH などの無料で入手できるツールとカスタム ツールの両方を使用して実行されています。

横移動、プレゼンスの維持、ミッションの完了

APT39 は、リモート デスクトップ プロトコル (RDP)、セキュア シェル (SSH)、PsExec、RemCom、xCmdSvc などの無数のツールを介してラテラル ムーブメントを容易にします。 REDTRIP、PINKTRIP、BLUETRIP などのカスタム ツールも、感染したホスト間で SOCKS5 プロキシを作成するために使用されています。 APT39 は、ラテラル ムーブメントに RDP を使用するだけでなく、このプロトコルを使用して被害者の環境で持続性を維持しています。任務を遂行するために、APT39 は通常、WinRAR や 7-Zip などの圧縮ツールを使用して、盗んだデータをアーカイブします。

APT39 には、ネットワーク防御者による検出努力を回避する運用上のセキュリティの傾向があることを示す兆候がいくつかあります。これには、あるケースではウイルス対策検出を阻止するために再パッケージ化された Mimikatz の修正バージョンが使用され、別の例では初期アクセス APT39 は、検出を回避するために、侵害されたエンティティの環境外でクレデンシャル ハーベストを実行しました。

見通し

APT39 が電気通信業界や旅行業界を大きく標的にしているのは、今後の活動を容易にするための監視目的で、関心のあるターゲットの個人情報や顧客データを収集しようとする取り組みを反映していると考えられます。通信会社は、大量の個人情報や顧客情報を保管し、通信に使用される重要なインフラストラクチャへのアクセスを提供し、複数の業種にわたる幅広い潜在的なターゲットへのアクセスを可能にしているため、魅力的なターゲットです。 APT39 の標的は、既知の標的業界に対する脅威であるだけでなく、これらの組織の顧客にまで及びます。これには、世界規模のさまざまな部門や個人が含まれます。 APT39の活動は、イランの潜在的な世界的な作戦範囲と、サイバー作戦を低コストで効果的なツールとして使用して、認識された国家安全保障上の脅威に関する重要なデータの収集を促進し、地域および世界のライバルに対して優位性を獲得する方法を示しています.

Comments